Qu'est-ce que le protocole VPN IKE et IKEv2?

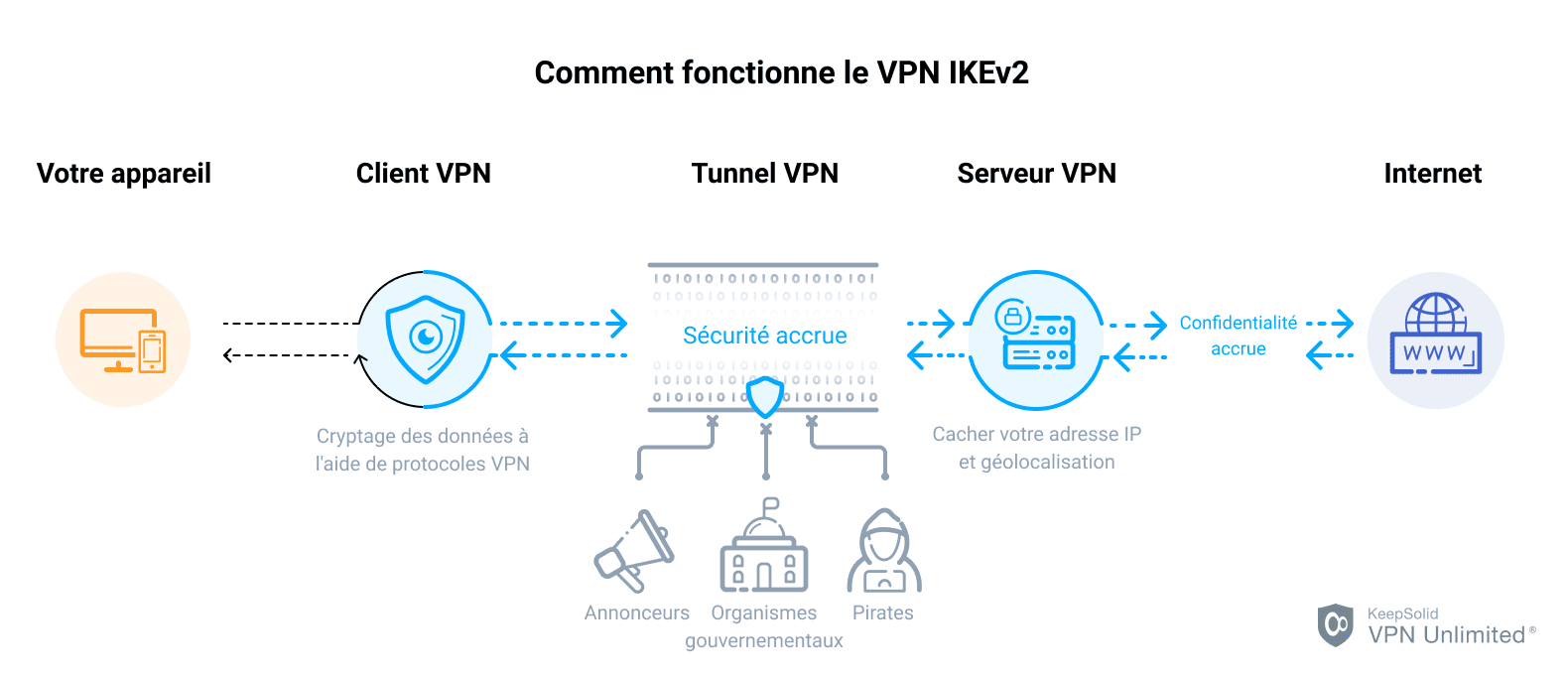

Internet Key Exchange ou IKE est un protocole de tunneling basé sur IPSec qui fournit un canal de communication VPN sécurisé et définit des moyens automatiques de négociation et d'authentification pour les associations de sécurité IPSec de manière protégée. La première version de ce protocole VPN (IKEv1) a été introduite en 1998, et la seconde (IKEv2) est sortie 7 ans plus tard. Il existe plusieurs différences entre IKEv1 et IKEv2, dont la moindre n'est pas la réduction des besoins en bande passante d'IKEv2.

Avantages du protocole VPN IKEv2

Pourquoi utiliser IKEv2:

- Cryptage des données 256 bits

- Implémente IPSec pour la sécurité

- Connexion stable et cohérente

- Le support MOBIKE assure une meilleure vitesse

Sécurité. IKEv2 utilise l'authentification par certificat de serveur, ce qui signifie qu'il n'effectuera aucune action tant qu'il n'aura pas déterminé l'identité du demandeur. Cela fait dérailler la plupart des tentatives d'attaques de type man-in-the-middle et DoS.

Fiabilité. Dans la première version du protocole, si vous avez essayé de passer à une autre connexion Internet, par ex. du WiFi à l'internet mobile, avec VPN activé, cela perturberait la connexion VPN et nécessiterait une reconnexion. Cela a certaines conséquences indésirables telles que des baisses de performances et la modification d'une adresse IP précédente.

Grâce aux mesures de fiabilité implémentées dans IKEv2, ce problème a été corrigé. De plus, IKEv2 implémente une technologie MOBIKE, ce qui lui permet d'être utilisé par des utilisateurs mobiles et multihébergés. C'est également l'un des rares protocoles prenant en charge les appareils Blackberry.

Vitesse. Une architecture bien pensée et un système d'échange de messages efficace dans IKEv2 permettent de meilleures performances. De plus, sa vitesse de connexion est considérablement plus élevée, notamment en raison d'une traversée NAT intégrée qui permet de traverser les pare-feu et d'établir une connexion beaucoup plus rapidement.

Caractéristiques et technicités du protocole VPN IKEv2

L'objectif d'IKE est de produire indépendamment la même clé symétrique pour les parties communicantes. Cette clé sert à crypter et décrypter les paquets IP réguliers, utilisés pour transférer des données entre les pairs VPN. IKE construit un tunnel VPN en authentifiant les deux côtés et en concluant un accord sur les méthodes de cryptage et d'intégrité. Le résultat d'une négociation IKE est une Security Association (Association de Sécurité) (SA).

IKE est basé sur les protocoles de sécurité sous-jacents, tels qu’Internet Security Association and Key Management Protocol (Association de sécurité Internet et Protocole de Gestion des Clés) (ISAKMP), A Versatile Secure Key Exchange Mechanism for internet (Un Mécanisme d'Échange de Clés Sécurisé Polyvalent Pour Internet) (SKEME), et le Oakley Key Determination Protocol (Protocole de Détermination des Clés d'Oakley). ISAKMP spécifie un cadre pour l'authentification et l'échange de clés, mais ne les définit pas. SKEME décrit une technique d'échange de clés polyvalente, qui permet un rafraîchissement rapide des clés. Oakley permet aux parties authentifiées d'échanger du matériel de clé via une connexion non sécurisée à l'aide de l'algorithme d'échange de clés Diffie-Hellman. Cette méthode offre une confidentialité de transmission parfaite pour les clés, la protection de l'identité et l'authentification.

Le protocole IKE utilise le port UDP 500 qui est parfait pour les applications réseau dans lesquelles la latence perçue est critique, telles que les jeux, les communications vocales et vidéo. De plus, le protocole n'implique pas le surcoût, associé aux protocoles Point-to-Point (Point à Point) (PPP). Cela rend IKE plus rapide que PPTP et L2TP. Tout en prenant en charge les chiffrements AES et Camellia avec une longueur de clé de 256 bits, IKE est considéré comme un protocole très sécurisé.

Prêt à démarrer avec le client IKEv2?

Consultez notre guide détaillé sur la façon de configurer la connexion IKEv2 sur votre appareil!

IKEv2 VS IKE - Différences Techniques

IKEv2 a introduit de nombreuses améliorations et est indéniablement meilleur que IKEv1. Les avantages d'IKEv2 par rapport à IKEv1 sont les suivants:

- Pour établir un tunnel VPN, IKEv2 nécessite moins de messages échangés entre les points de terminaison du tunnel (quatre messages pour IKEv2 VS IKEv1’s six)

- IKEv2 est équipé de la fonctionnalité NAT-T qui garantit une meilleure compatibilité entre les fournisseurs

- IKEv2 prend en charge le Extensible Authentication Protocol (Protocole d'Authentification Extensible (EAP)

- IKEv2 offre une meilleure stabilité grâce à l'option Keep Alive (Rester en Vie)

- Pour une connexion encore plus stable, IKEv2 prend en charge MOBIKE, alias Protocole de Mobilité et Multi-Hébergement. Il permet à IKEv2 de maintenir une session VPN lorsqu'un utilisateur change d'adresse IP, sans avoir à rétablir la connexion. L'absence de cette fonctionnalité était un problème de sécurité important dans IKEv1 qui pouvait entraîner une fuite de données. Si, par exemple, un utilisateur passe d'un WiFi de bureau à une connexion Ethernet, cela pourrait interrompre la session VPN

- Associations de Sécurité dans IKEv2, alias Child SAs, peuvent être créés, supprimés et modifiés indépendamment, à tout moment pendant la durée de vie du tunnel VPN

- IKEv2 nécessite moins d'Associations de Sécurité par tunnel, ce qui réduit la bande passante requise

- IKEv2 définit tous les types de messages en tant que paires de requête et de réponse, ce qui rend le protocole plus fiable

- IKEv2 prend en charge l'authentification Asymétrique

Le meilleur VPN avec IKEv2

Avantages et inconvénients du protocole VPN IKEv2

Avantages

- Plus rapide que PPTP et L2TP

- Prend en charge les méthodes de cryptage de haute qualité

- Stable lors du changement de réseau et au rétablissement d'une connexion VPN lorsqu'elle a été temporairement perdue

- Offre un support mobile amélioré

- Facile d’installer

Inconvénients

- Utilise le port UDP 500 qui peut provoquer des blocages de certains Firewalls

- Pas facile à mettre en œuvre côté serveur

VPN Unlimited et IKEv2

Le protocole IKEv2 est disponible en VPN Unlimited pour:

- Android

- Windows

- iOS

- macOS

- Linux

FAQ sur le VPN et le protocole IKEv2

Comment puis-je me connecter à IKEv2 dans VPN Unlimited?

IKEv2 est l'un des protocoles VPN disponibles dans VPN Unlimited. Pour s'y connecter:

- Lancez VPN Unlimited

- Ouvrez le menu dans le coin supérieur gauche

- Sélectionnez l'onglet Paramètres

- Cliquez sur le bouton Protocoles

- Sélectionnez l'option IKEv2 (IPSec) pour activer le protocole IKEv2

Quel port est IKEv2?

Sauf configuration contraire, IKEv2 utilise IPSec qui requiert le protocole ESP IP 50 et les ports UDP 500 et 4500.

Le VPN IKEv2 est-il sécurisé?

IKEv2 prend en charge la plupart des principaux algorithmes de chiffrement. En conséquence, sa sécurité est comparable aux protocoles VPN les plus sûrs.

IKEv2 peut-il être piraté?

Grâce au cryptage, IKEv2 est bien protégé contre les attaques par force brute. La principale vulnérabilité d'IKEv2 est liée à la force du mot de passe. Lorsque vous entrez un mot de passe, IKEv2 le hache et le compare aux valeurs de hachage stockées pour voir si elles correspondent. Plus votre mot de passe est faible, plus il est facile pour quelqu'un de pirater le hachage.

Quelque chose ne fonctionne pas, où puis-je trouver de l'aide?

Si vous avez besoin d'aide avec VPN Unlimited ou si vous avez des questions supplémentaires, n'hésitez pas à contacter notre support client 24/7!

Téléchargez VPN Unlimited gratuitement et obtenez IKEv2 dès aujourd'hui!

Saisissez votre essai gratuit de 7 jours et découvrez comment le protocole IKEv2 fonctionne pour votre confidentialité en ligne. Vous pouvez trouver ce protocole, ainsi que d'autres protocoles VPN disponibles, dans les paramètres VPN Unlimited.