Como configurar a conexão IKEv2 no Mikrotik (RouterOS v.6.45 e superior)

Guia para usuários do VPN Unlimited

A configuração do Mikrotik IKEv2 permite que você fique anônimo e seguro no tráfego de dispositivos conectados ao seu roteador, assim como desbloquear o conteúdo geo-restrito. Para obter mais informações sobre o protocolo IKEv2, consulte nosso artigo detalhado O que é o protocolo IKEv2.

Este guia fornece um guia detalhado sobre como configurar a conexão IKEv2 no Mikrotik (com RouterOS v.6.45 e superior) usando as configurações do VPN Unlimited. Complete sua configuração de cliente Mikrotik VPN com nosso guia e torne sua experiência online privada, segura e irrestrita conosco VPN Unlimited.

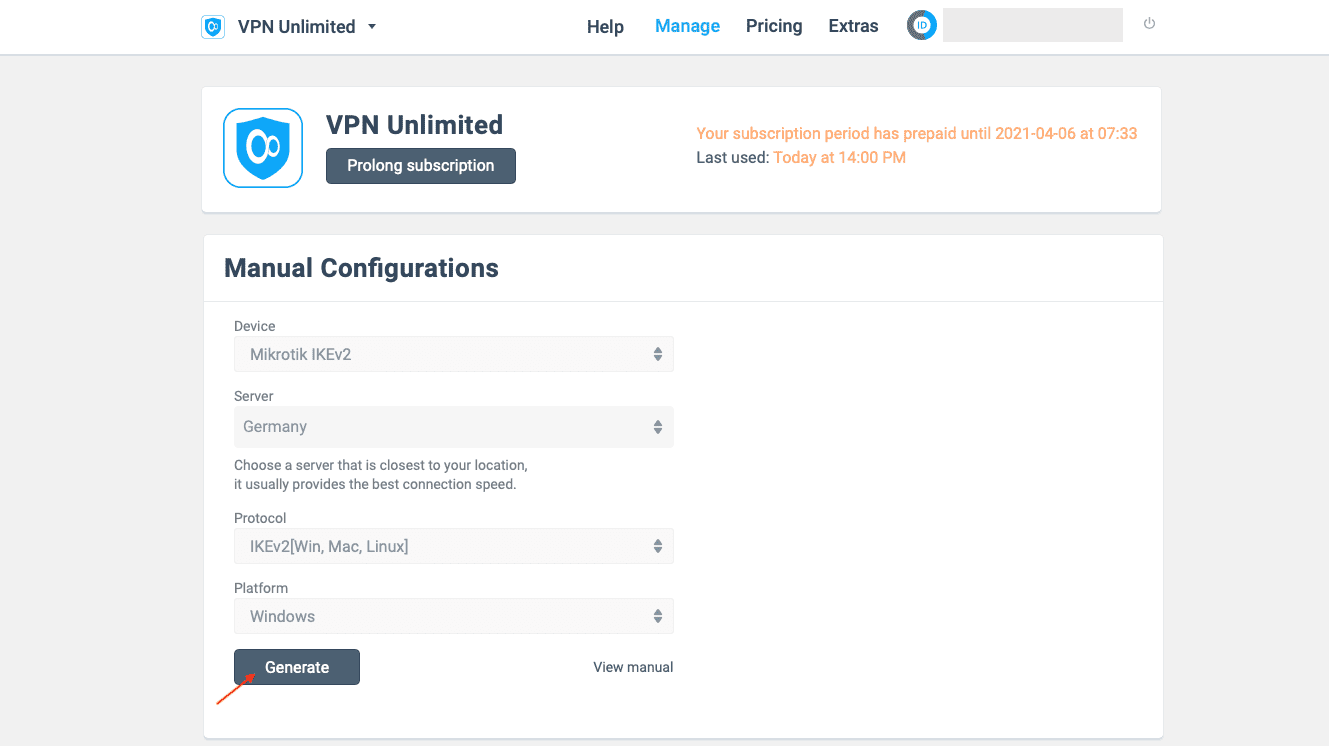

I. Gerar configurações VPN manuais

Antes de configurar a VPN no roteador Mikrotik, você precisa gerar configurações IKEv2 em seu Escritório do Usuário KeepSolid.

Para fazer isso, siga apenas alguns passos simples de nosso guia sobre como criar configurações VPN manualmente.

Lá você obterá as informações necessárias para a configuração posterior do IKEv2 em seu Mikrotik: o endereço IP do servidor VPN escolhido, login, senha e um certificado, que você precisa salvar em seu computador.

II. Configurar a conexão IKEv2 no Mikrotik

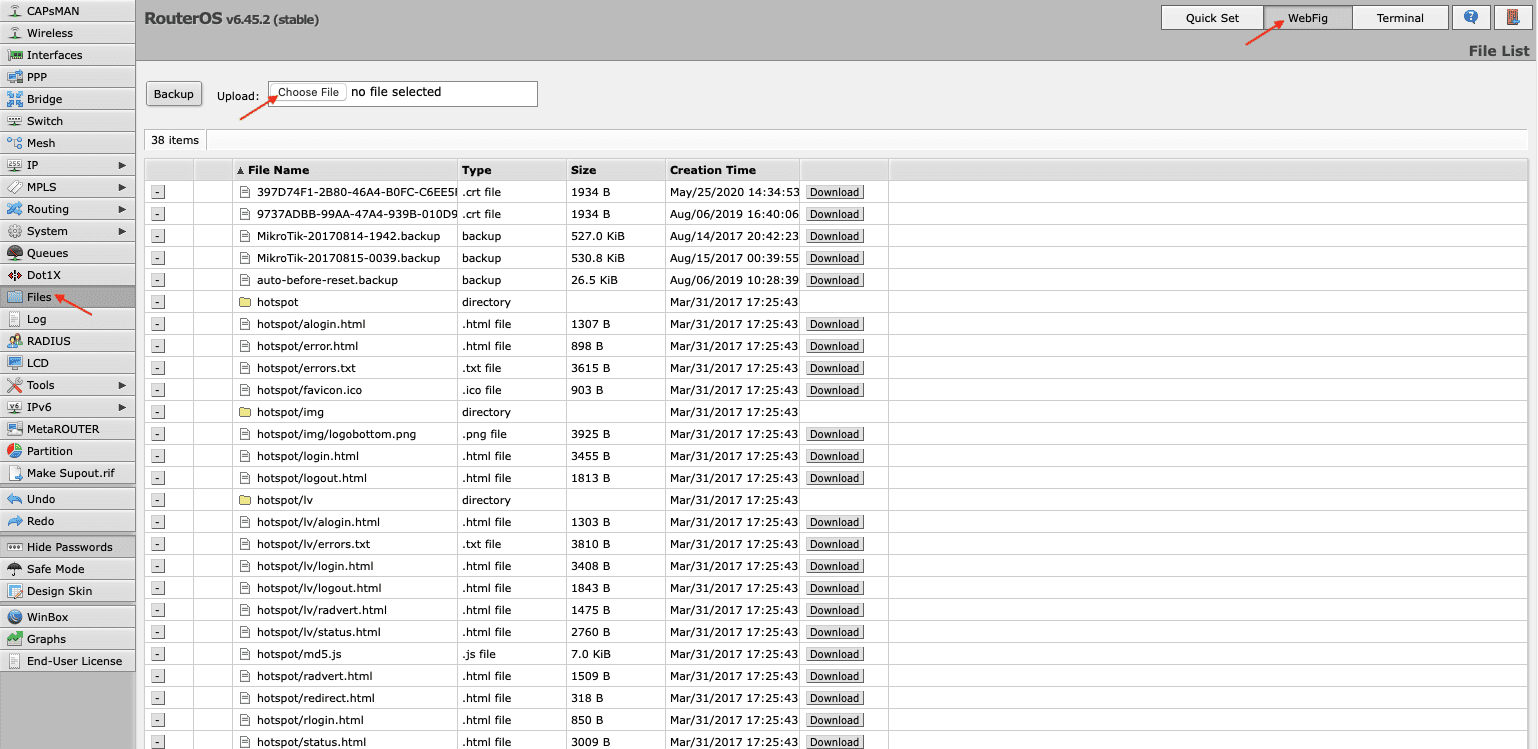

- Prossiga para seu Mikrotik WebFig.

- Abra os Files (Arquivos) e acrescente o certificado que você gerou anteriormente em seu Escritório do Usuário.

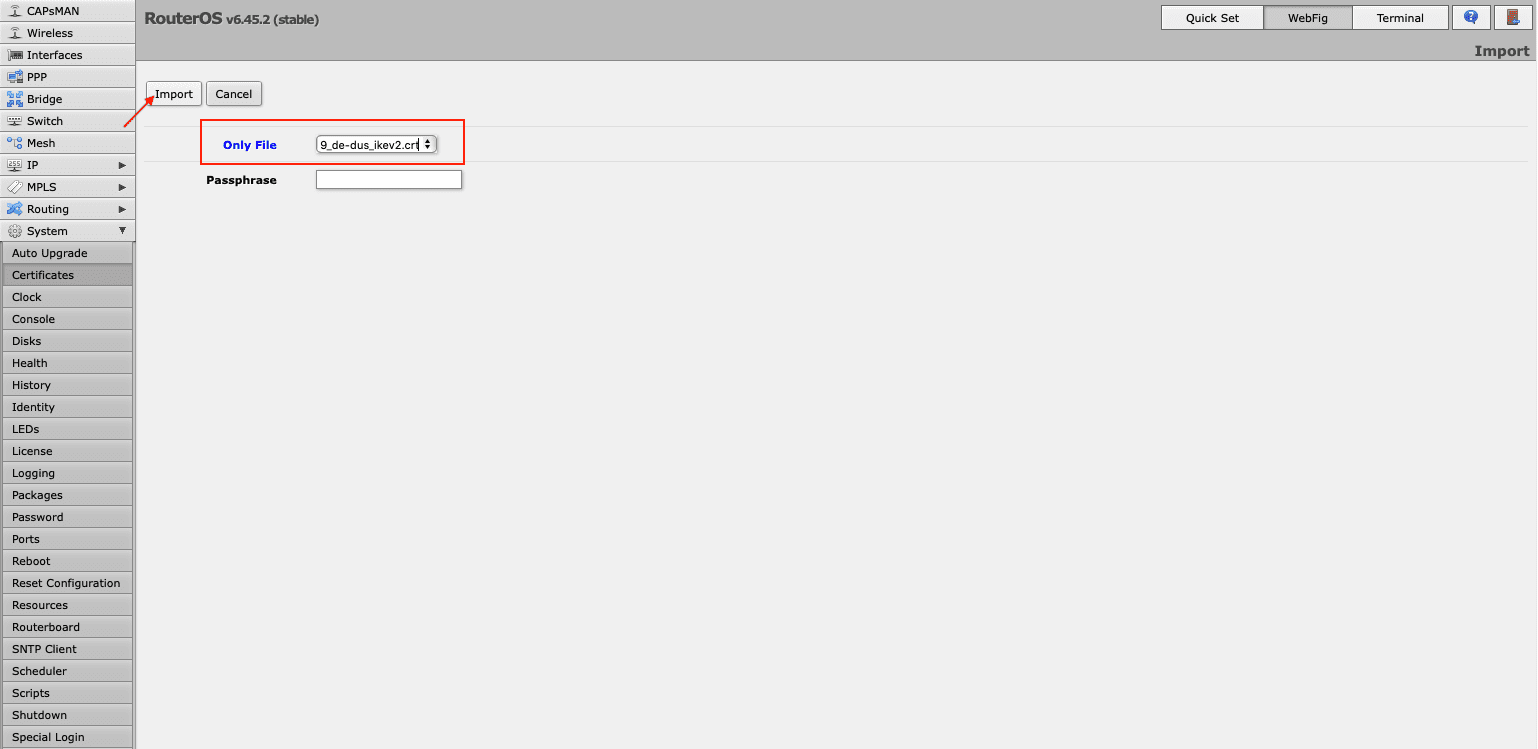

- Importe seu certificado via System (Sistema) > Certificates (Certificados) > Import (Importar). No menu suspenso em frente ao campo Only File (Apenas arquivo) escolha o certificado que você acabou de adicionar, e clique em Import (Importar).

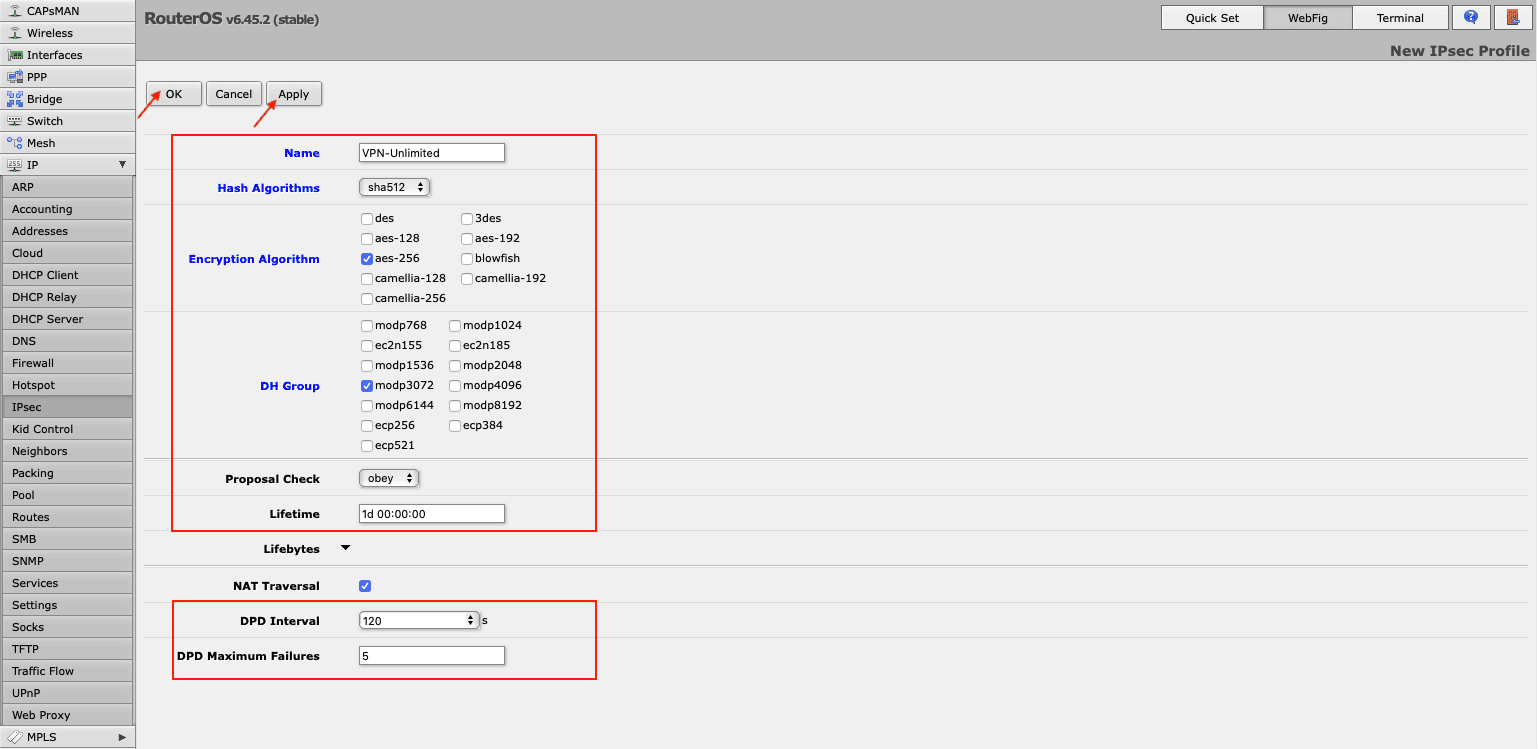

- Adicione um novo perfil em seu roteador Mikrotik navegando para IP > IPsec > Profiles (Perfis) > Add New (Adicionar Novo). Preencha os campos de seu novo perfil da seguinte maneira:

- Name (Nome): Digite um nome personalizado de seu novo perfil VPN

- Hash Algorithms (Algoritmos de haxixe): sha512

- Encryption Algorithm (Algoritmo de Criptografia): aes-256

- DH Group (Grupo DH): modp3072

- Proposal Check (Verificação de proposta): obey (obedecer)

- Lifetime (Tempo de vida): Deixe o padrão 1d 00:00:00:00

- DPD Interval (Intervalo DPD): 120

- DPD Maximum Failures (DPD Falhas Máximas): 5

Clique em Apply (Aplicar) > OK.

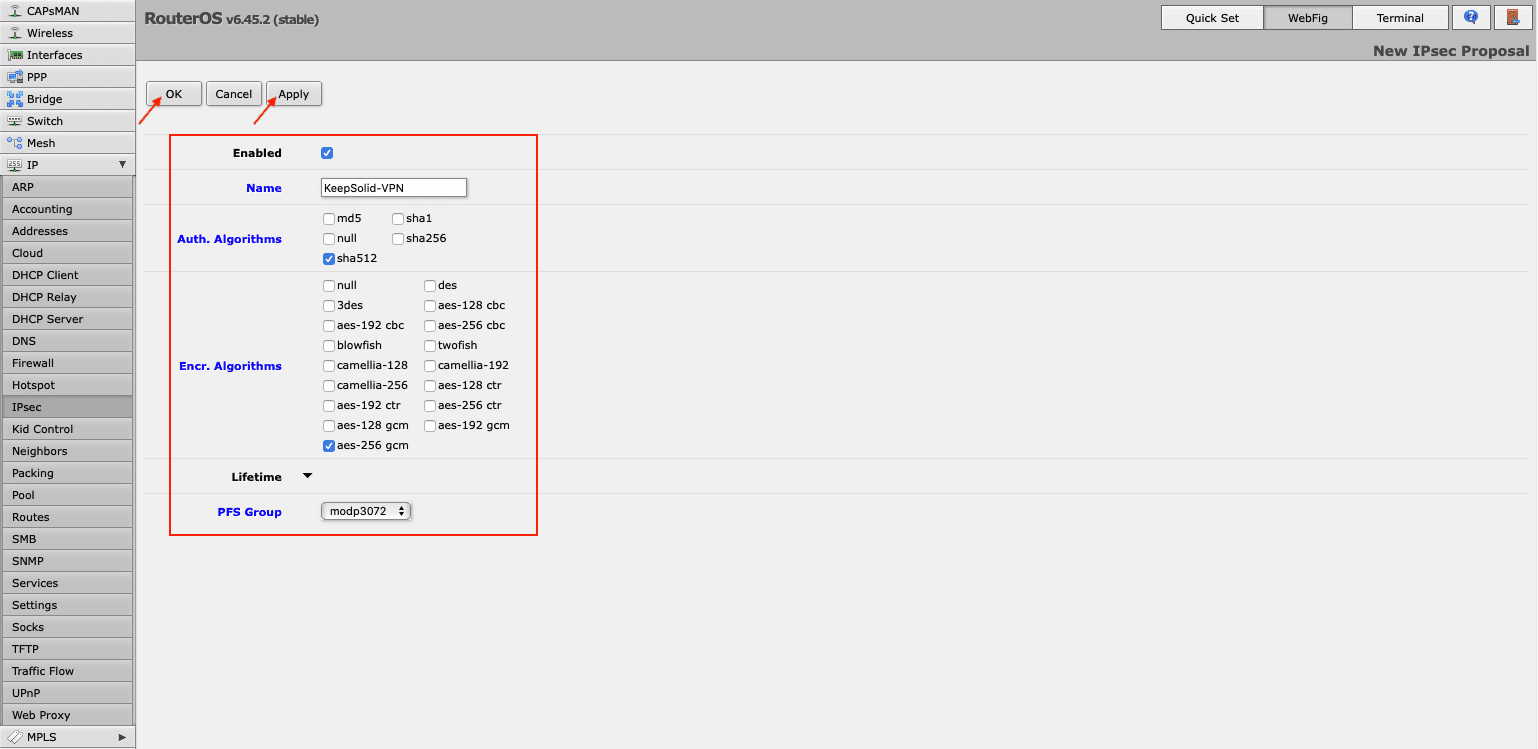

- Na mesma tela IPsec, vá para a guia Proposals (Propostas) e clique em Add New (Adicionar novo). Preencha os campos como mostrado abaixo:

- Enabled (Ativado): A caixa deve ser marcada

- Name (Nome): Digite um nome personalizado, por exemplo, KeepSolid-VPN

- Auth. Algorithms (Autentificação Algoritmos): sha512

- Enc. Algorithms (Enc. Algoritmos): aes-256 gcm

- PFS Group (Grupo PFS): modp3072

Clique em Apply (Aplicar) > OK.

- Navegue até a guia Groups (Grupos), pressione Add New (Adicionar novo) e digite o nome do novo grupo, por exemplo, KeepSolid, e clique em OK.

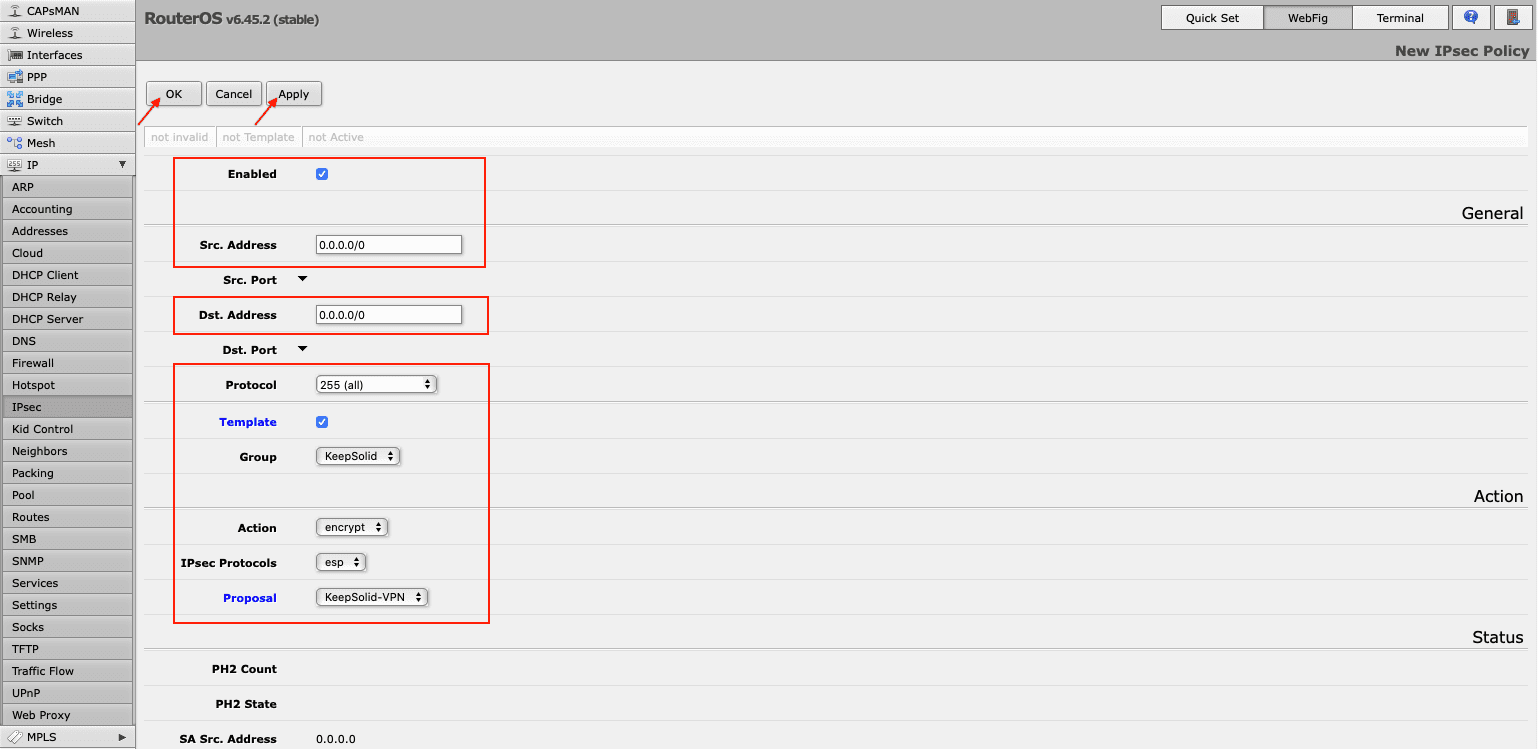

- Agora você precisa criar uma política IPsec em seu roteador Mikrotik. Vá para a guia Policies (Políticas) e clique em Add New (Adicionar novo). Preencha os campos como mostrado abaixo e clique em OK:

- Enabled (Ativado): A caixa deve ser marcada

- Src. Address (Buscar Endereço): Deixe o padrão 0.0.0.0.0/0

- Dst. Address (Dst. Endereço): Deixe o padrão 0.0.0.0.0/0

- Protocolo: 255 (todos)

- Template (Modelo): Marque a caixa

- Grupo: padrão (certifique-se de que é aquele que você criou na etapa 6, em nosso caso é KeepSolid)

- Action (Ação): criptografar

- IPsec Protocols (Protocolos IPsec): esp

- Proposal (Proposta): selecione a proposta que você criou antes, em nosso caso é KeepSolid-VPN

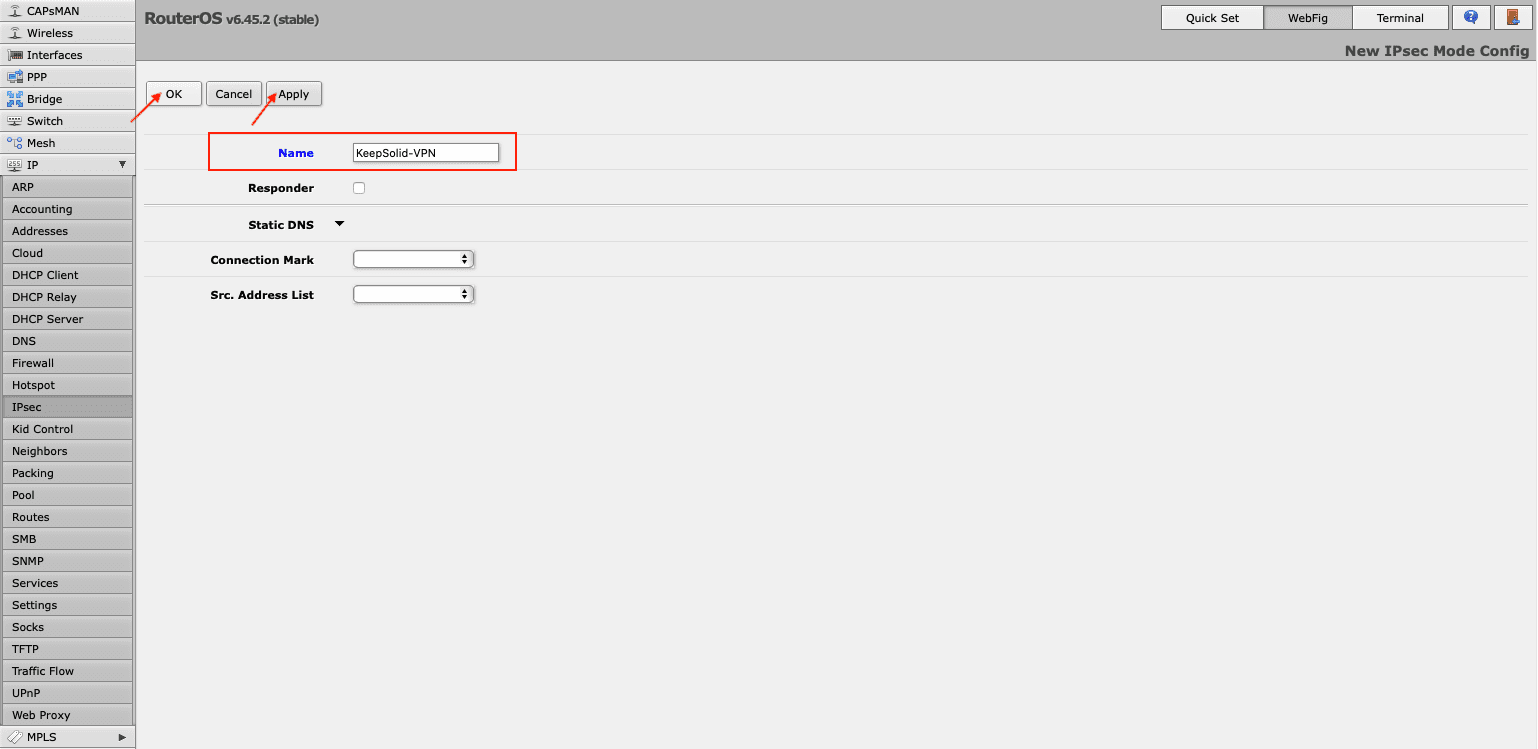

- Proceda para a guia Mode Configs (Configurações de modos) na mesma seção IPsec e pressione Add New (Adicionar novo). Digite o nome da configuração e clique em Apply (aplicar) > OK.

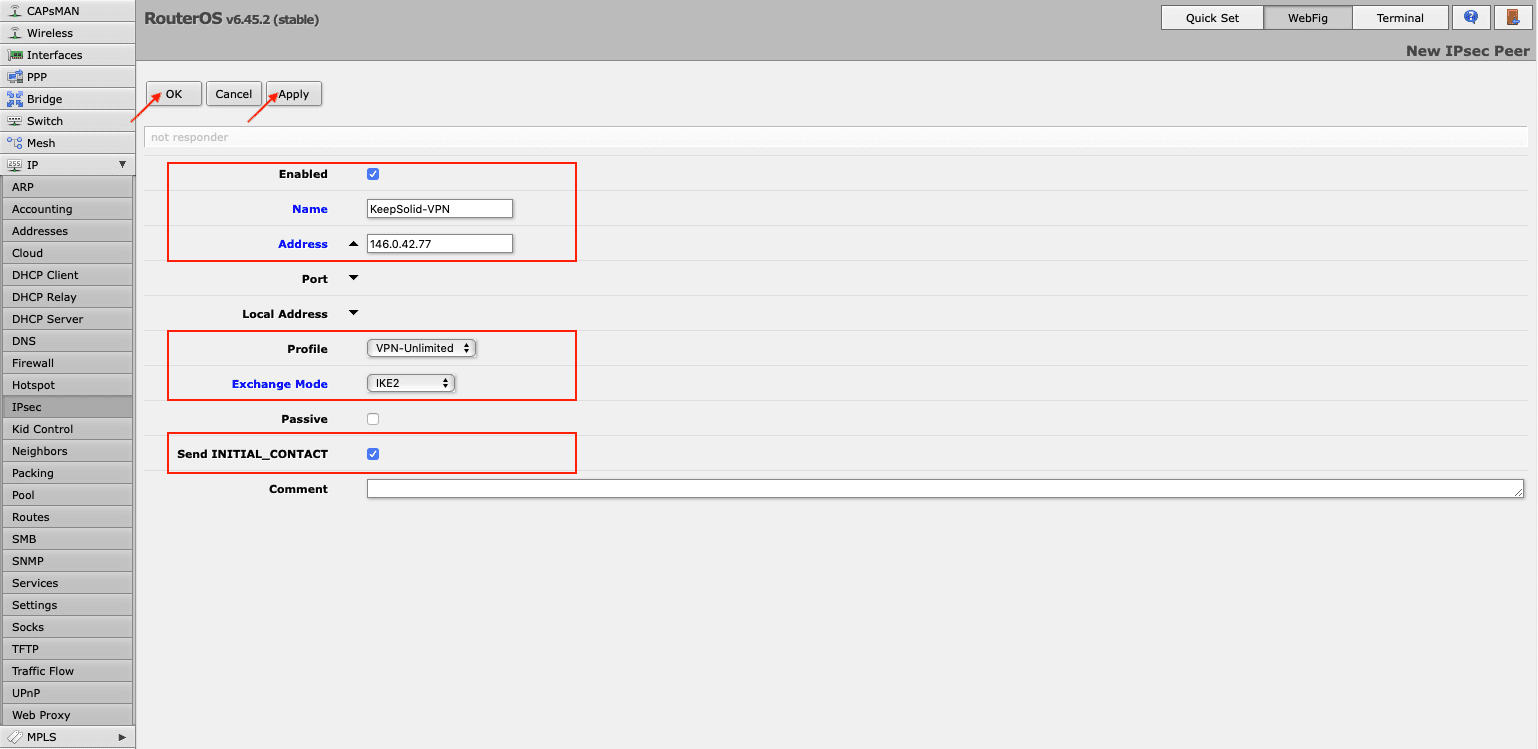

- Criar um par IPsec na aba IPsec > Peers (Pares). Clique em Add new (Aicionar novo) e forneça os seguintes detalhes e clique em Apply (Aplicar) > OK:

- Enabled (Ativado): A caixa deve ser marcada

- Address (Endereço): Digite o endereço IP do servidor VPN escolhido (você pode encontrá-lo no campo IPS das configurações que você gerou)

- Profile (Perfil): Selecione o perfil criado, em nosso caso é VPN-Unlimited

- Exchange Mode (Modo de troca): Escolha IKE2

- Send INITIAL_CONTACT (Enviar INITIAL_CONTACT): A caixa deve ser marcada.

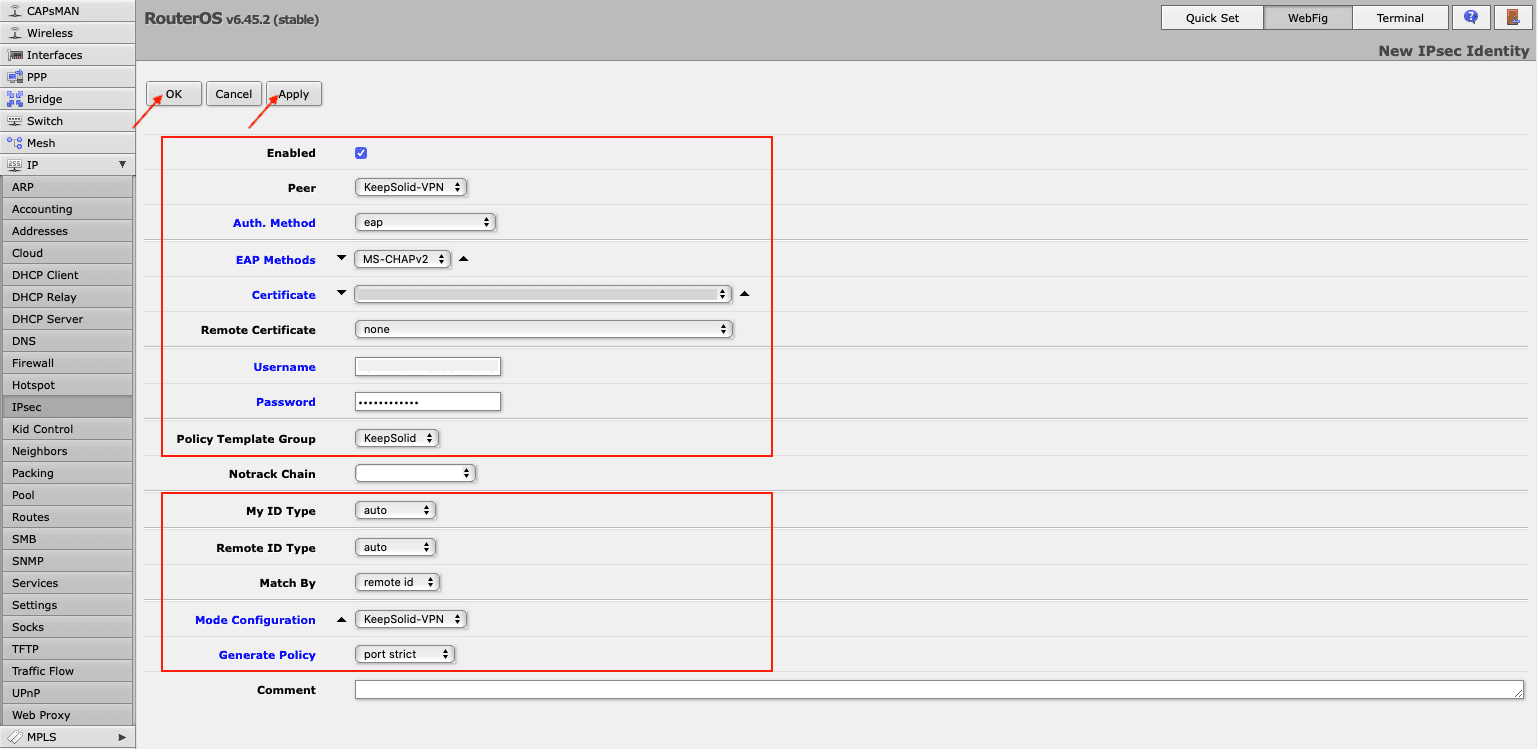

- Na aba IPsec > Identities (Identidades), clique em Add new (Adicionar novo) e preencha os campos como mostrado abaixo:

- Enabled (Ativado): A caixa deve ser marcada

- Peer (Pares): Selecione o par que você adicionou, por exemplo, KeepSolid-VPN

- Auth. Method (Autentificação de Método): eap

- EAP Methods (Métodos EAP): MS-CHAPv2

- Certificate (Certificado): Escolha o certificado IKEv2 que você já carregou

- Remote certificate (Certificado remoto): nenhum

- Username (Nome de usuário): Digite as informações do campo Login das configurações VPN manuais geradas

- Password (Senha): Digite a senha a partir das configurações manuais

- Policy Template Group (Grupo Modelo de Políticas): Selecione a política que você criou, em nosso exemplo é KeepSolid

- My ID Type (Meu tipo de identificação): auto

- Remote ID Type (Tipo de identificação remota): automático

- Match By (Combinar por): identificação remota

- Mode Configuration (Configuração do modo): Escolha o nome da configuração que você adicionou no passo 8

- Generate Policy (Gerar política): porto rigoroso

Clique em Apply (Alicar) > OK.

- Você pode verificar as conexões estabelecidas nas guias Active Peers (Pares Ativos) e Installed SAs (SAs Instalados) da seção IPsec.

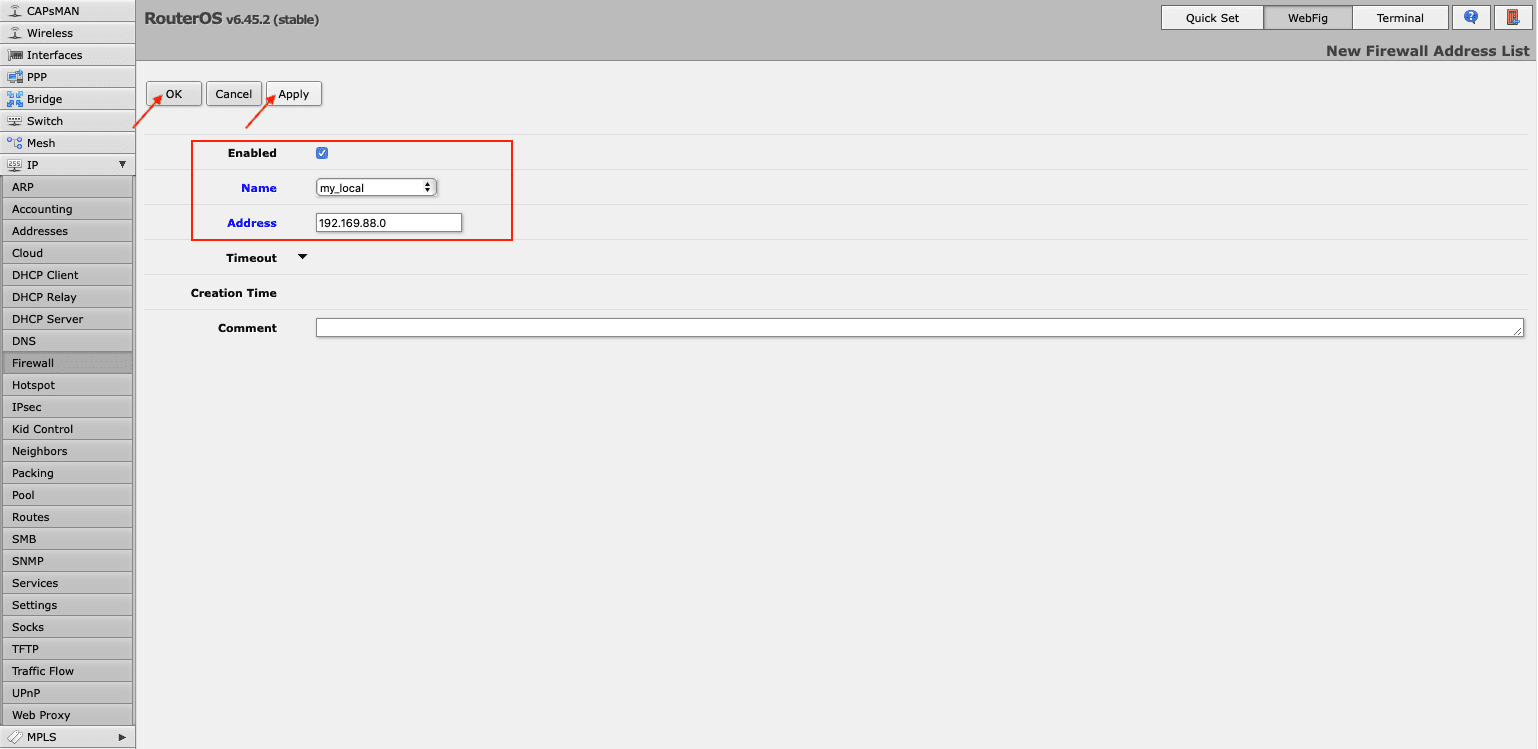

Para enviar todo o tráfego para o túnel, você precisa criar uma lista de endereços com sua rede local. Para isso, navegue até Firewall > Address Lists (Listas de Endereços) e clique em Add New (Adicionar Novo). No campo Name (Nome), escolha sua rede local e digite seu endereço IP e o comprimento do prefixo de rede no campo Address (Endereço).

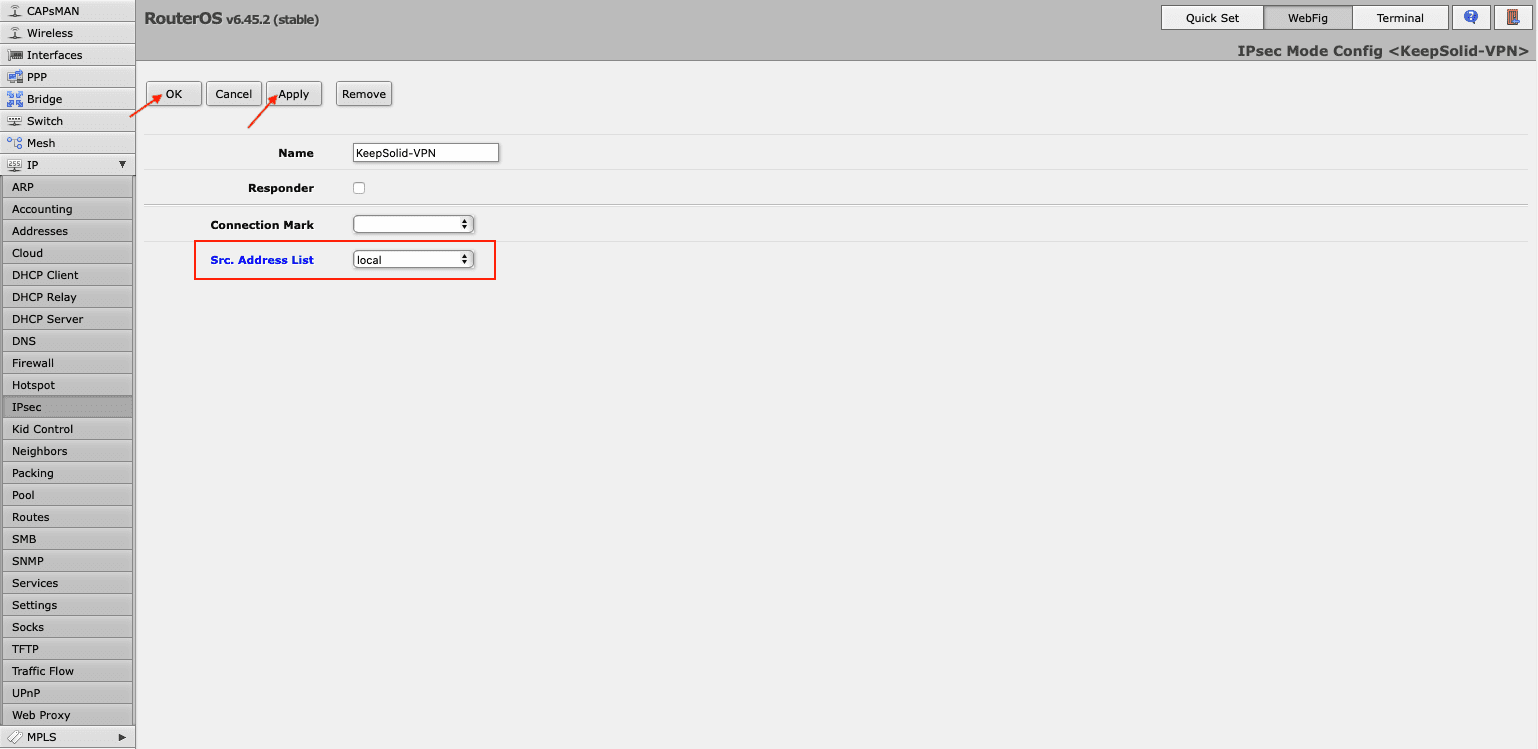

- Agora você precisa atribuir esta lista à sua configuração de modo. Para isso, vá para IPsec > Mode Configs (Configuração de modos) > KeepSolid-VPN, e selecione a lista que você acabou de criar no menu suspenso em frente ao campo (Src. Address List) (Src. Lista de Endereços).

Nota: Não se esqueça de desativar a regra FastTrack na lista Firewall > Filter Rules (Regras de filtros).

III. Como enviar somente o tráfego necessário através do túnel VPN

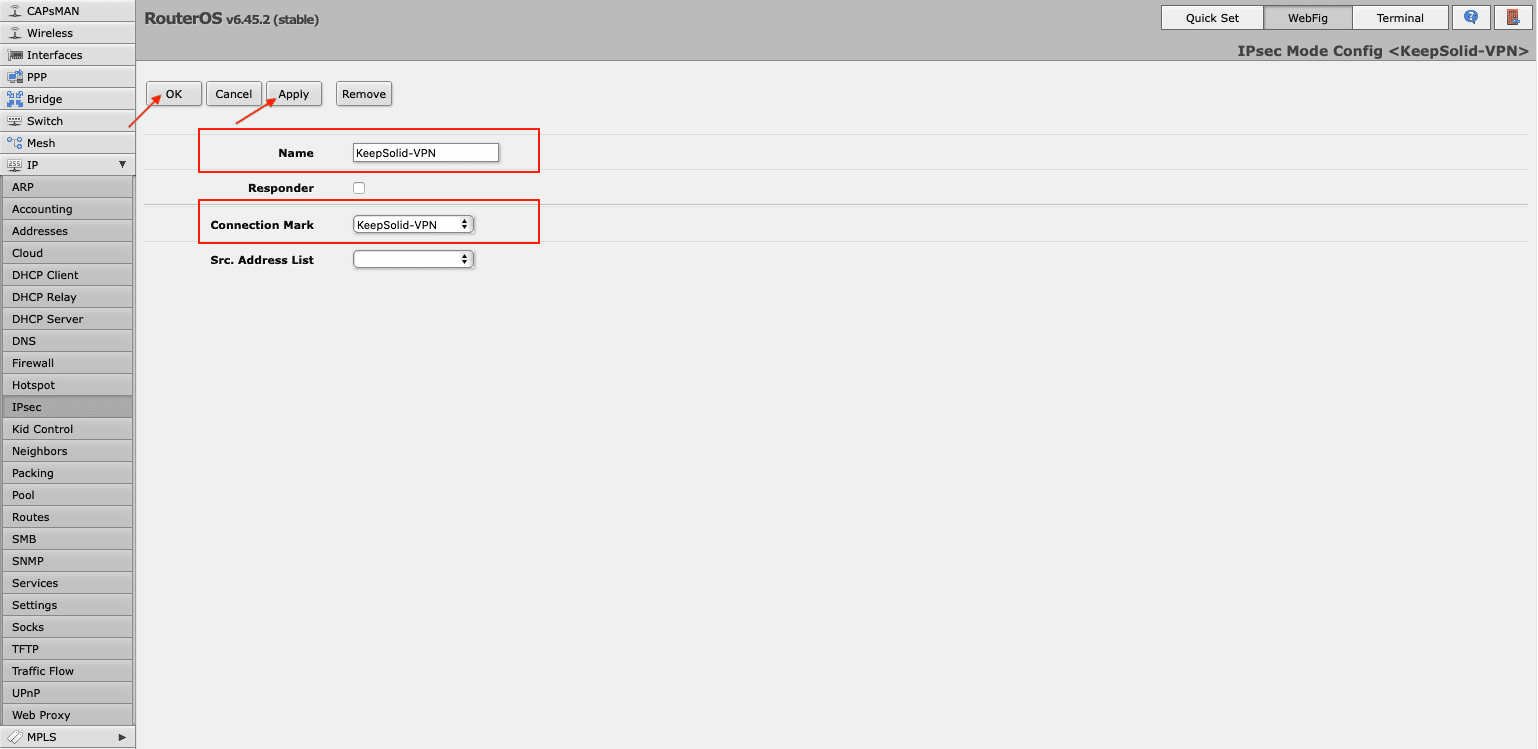

- Criar marca de conexão via IPsec > Mode Configs (Configuração de modos) > Add/Edit (Adicionar/Editar).

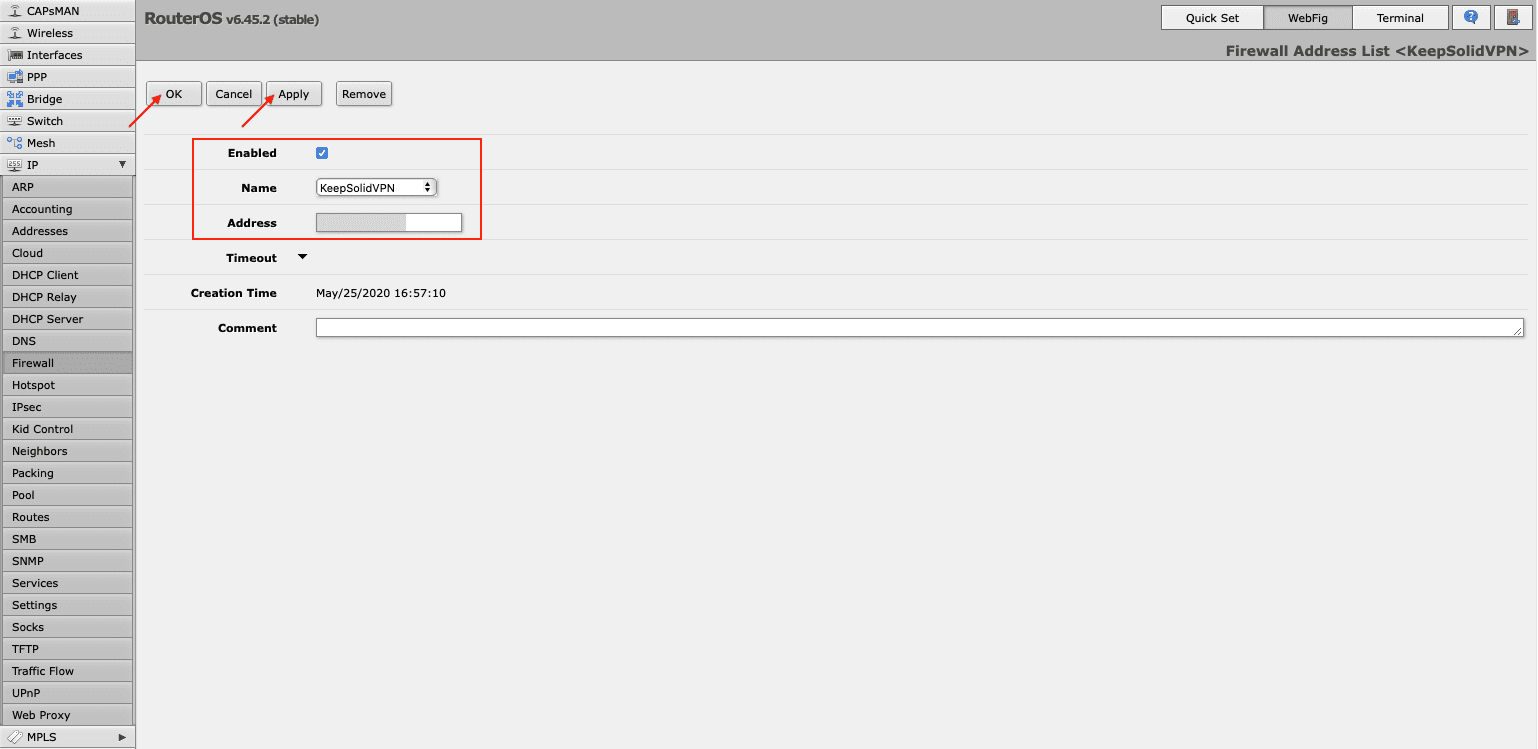

- Em Firewall > Address List (Listas de endereços), clique em Add New (Adicionar novo) para incluir o endereço IP necessário na lista de endereços.

Você pode adicionar um endereço IP diferente com o mesmo nome da Lista de Endereços.

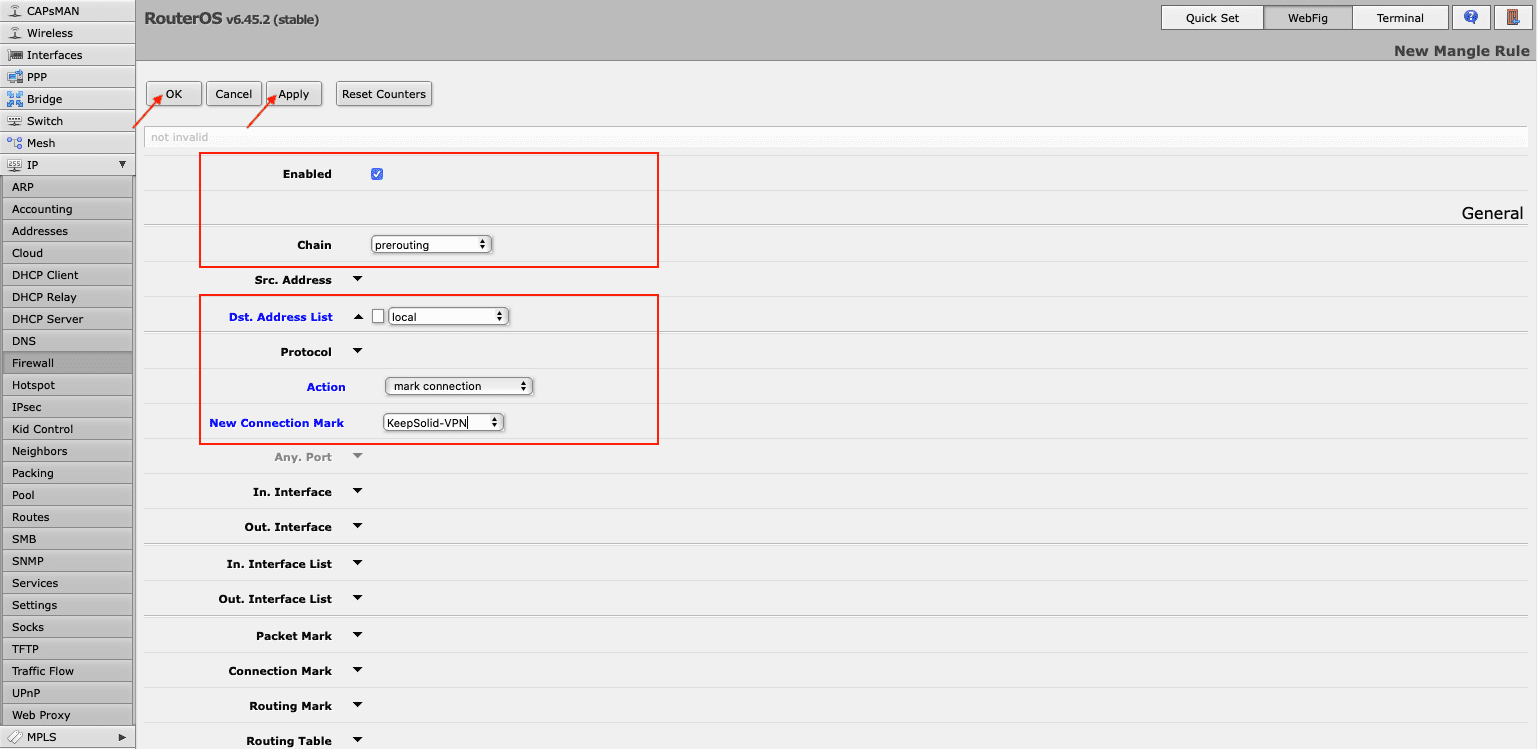

- Vá para Firewall > Mangle para criar a regra do mangle. Pressione Adicionar novo e faça as seguintes mudanças:

- Enabled (Ativado): A caixa deve ser marcada

- Chain (Cadeia): pré-encaminhamento

- Dst. Address List (Dst. Lista de endereços): Escolha a lista de endereços que você criou

- Action (Ação): conexão de marca

- New Connection Mark (Nova marca de conexão): Selecione a marca de conexão adicionada na etapa 1

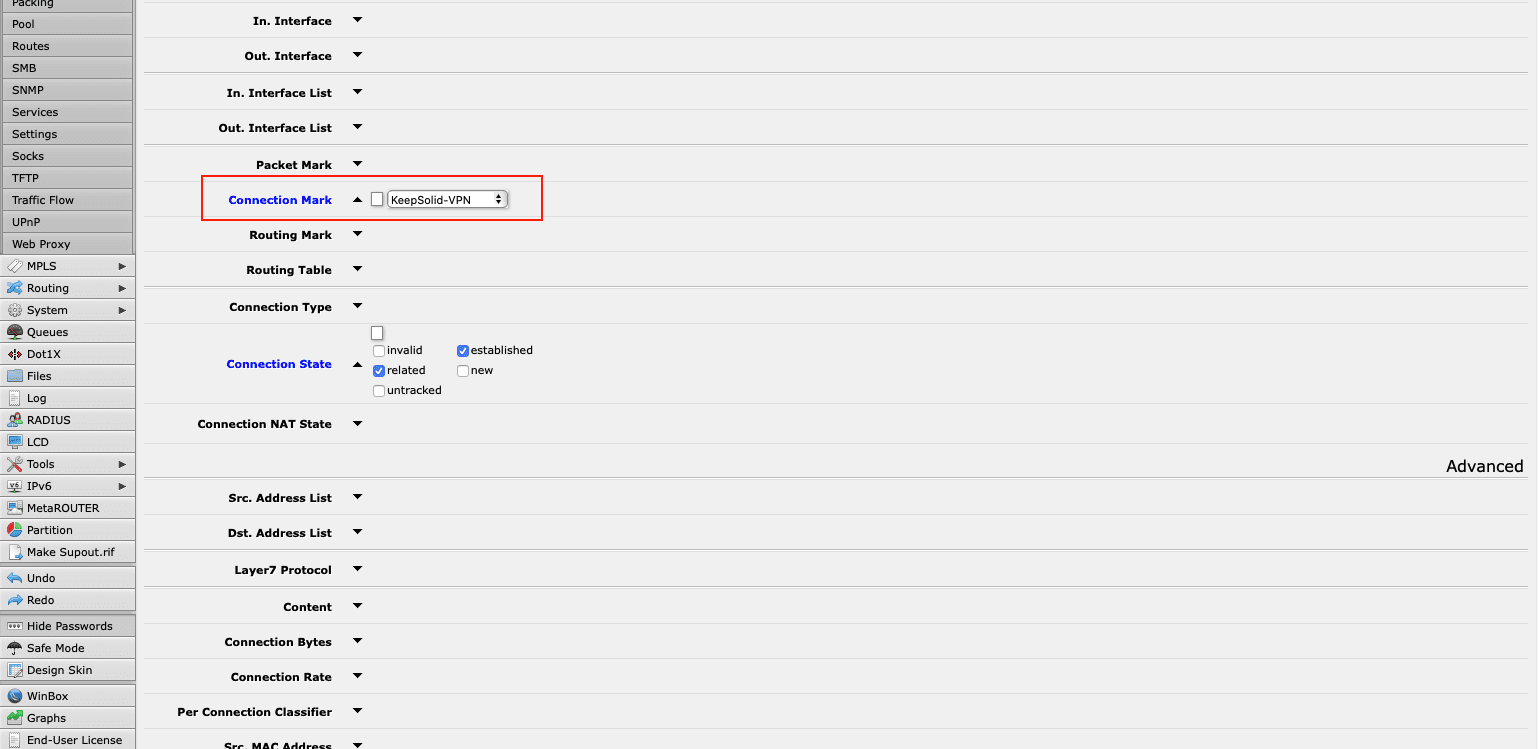

Nota: Se você ativou o FastTrack, você precisa editar a regra. Escolha sua marca de conexão no campo relevante da Connection Mark (Marca de Conexão) e clique OK.

É isso aí! Você configurou com sucesso o IKEv2 no roteador Mikrotik e pode desfrutar de todos os benefícios do serviço VPN Unlimited e do protocolo rápido e seguro IKEv2.

Comece agora mesmo com VPN Unlimited

Torne-se invulnerável aos cibercriminosos, proteja seus dados sensíveis e esconda sua identidade da vida real de qualquer terceiro sem problemas!