Einrichten einer IKEv2-Verbindung auf Mikrotik (RouterOS v.6.45 und höher)

Anleitung fürVPN Unlimited Nutzer

Mit der Mikrotik IKEv2-Einrichtung können Sie anonym bleiben, den Internetverkehr von Geräten, die mit Ihrem Router verbunden sind, sichern sowie geobeschränkte Inhalte entsperren. Weitere Informationen über das IKEv2-Protokoll finden Sie in unserem ausführlichen Artikel Was ist das IKEv2-Protokoll?

Diese Anleitung zeigt Ihnen detailliert, wie Sie eine IKEv2-Verbindung auf Mikrotik (mit RouterOS v.6.45 und höher) mitVPN Unlimited Einstellungen konfigurieren. Vervollständigen Sie die Einrichtung Ihres Mikrotik VPN-Clients mit unserer Anleitung und machen Sie Ihr Online-Erlebnis privat, sicher und uneingeschränkt mit unsVPN Unlimited.

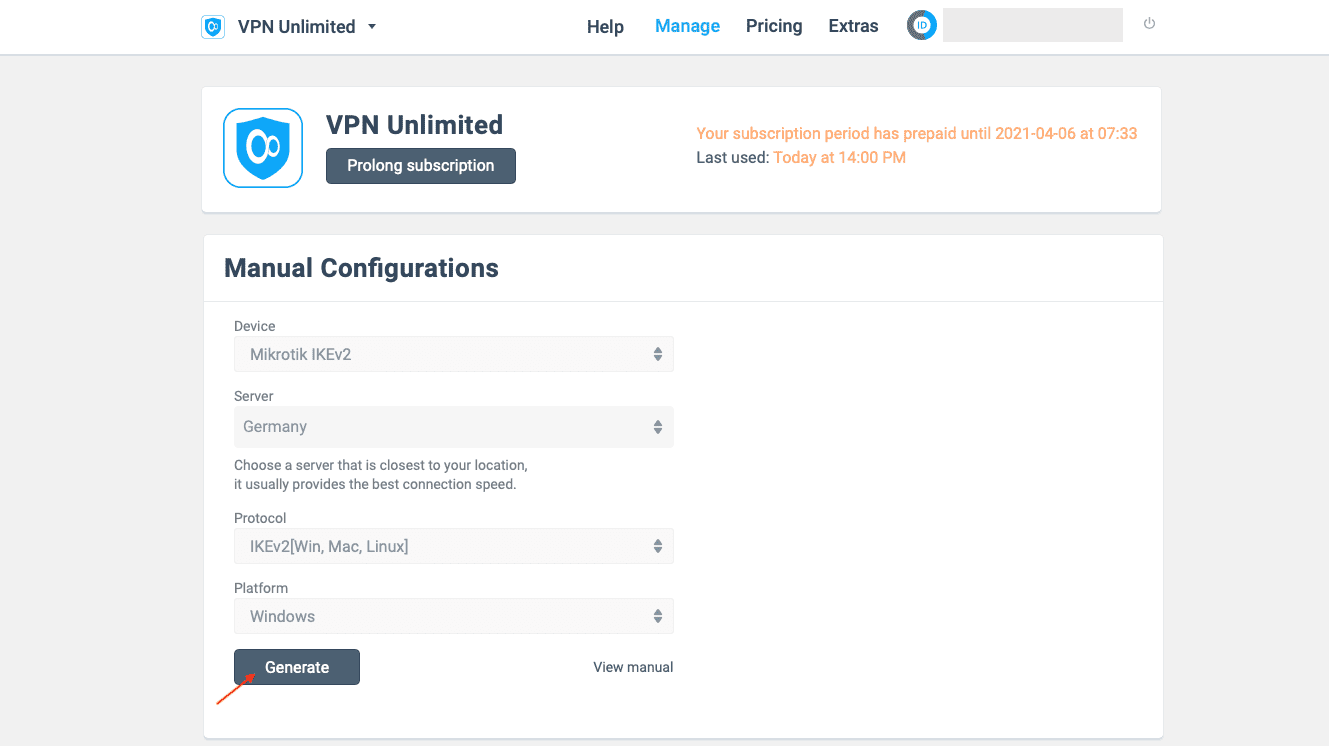

I. Manuelle VPN-Konfigurationen erstellen.

Bevor Sie das VPN auf dem Mikrotik-Router einrichten, müssen Sie IKEv2-Konfigurationen in Ihrem KeepSolid Nutzerbüro erstellen.

Befolgen Sie dazu einige einfache Schritte unserer Anleitung zur manuellen Erstellung von VPN-Konfigurationen.

Dort erhalten Sie Informationen, die Sie für die weitere Einrichtung von IKEv2 auf Ihrer Mikrotik benötigen: die IP-Adresse des gewählten VPN-Servers, Login, Passwort und ein Zertifikat, das Sie auf Ihrem Computer speichern müssen.

II. Konfigurieren Sie die IKEv2-Verbindung auf Mikrotik

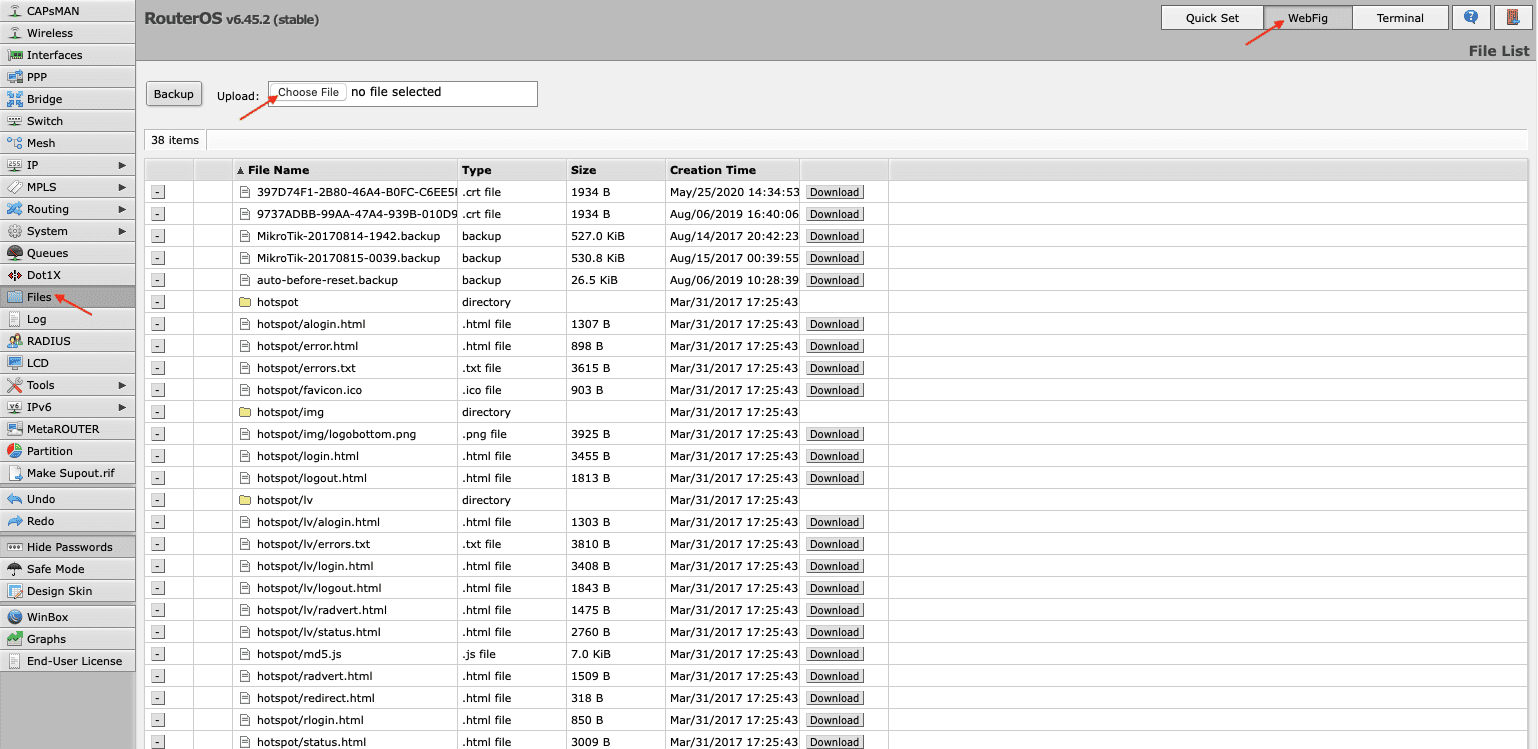

- Gehen Sie zu Ihrem Mikrotik WebFig.

- Öffnen Sie Files (Dateien) und fügen Sie das Zertifikat hinzu, das Sie zuvor in Ihrem Nutzerbüro generiert haben.

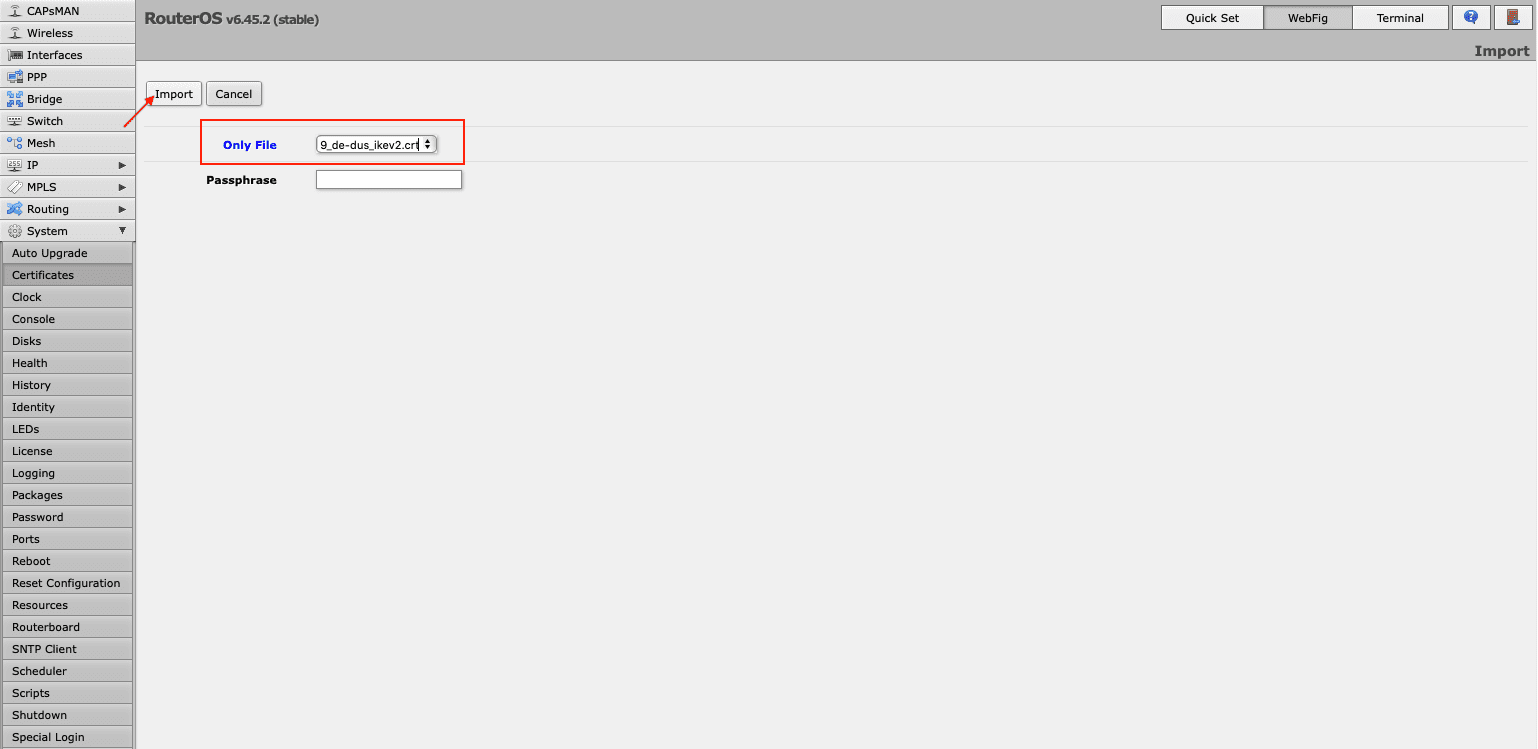

- Importieren Sie Ihr Zertifikat über System > Certificates > Import (System > Zertifikate > Importieren). Wählen Sie im Dropdown-Menü neben dem Feld Only File (Nur Datei) das soeben hinzugefügte Zertifikat aus und klicken Sie auf Import (Importieren).

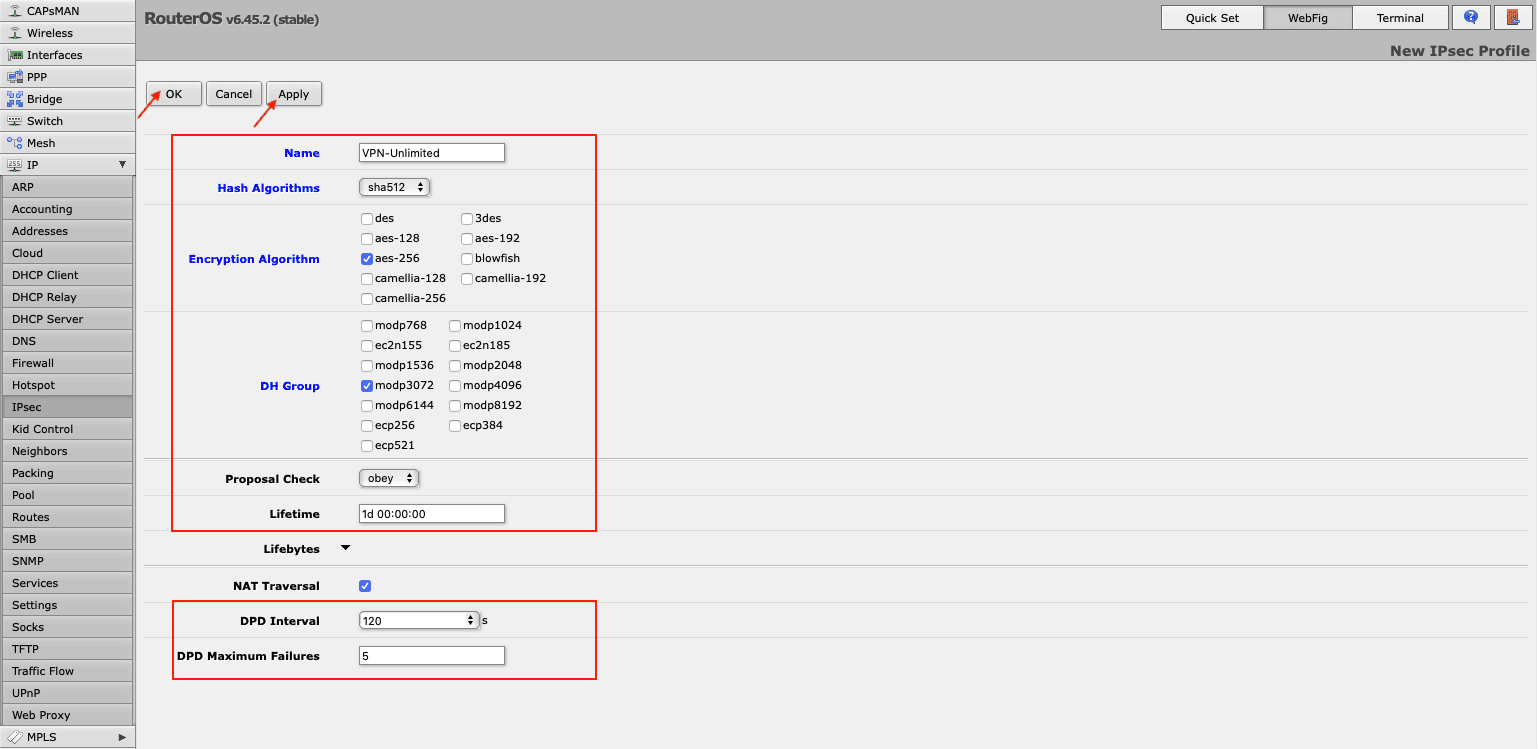

- Fügen Sie ein neues Profil auf Ihrem Mikrotik-Router hinzu, indem Sie zu IP > IPsec > Profiles > Add New (IP > IPsec > Profile > Neu hinzufügen) navigieren. Füllen Sie die Felder Ihres neuen Profils auf folgende Weise aus:

- Name: Geben Sie einen benutzerdefinierten Namen für Ihr neues VPN-Profil ein.

- Hash-Algorithmen: sha512

- Verschlüsselungsalgorithmus: aes-256

- DH-Gruppe: modp3072

- Vorschlagsprüfung: obey

- Lebenslang: Belassen Sie den Standardwert 1d 00:00:00

- DPD-Intervall: 120

- DPD Maximale Ausfälle: 5

Klicken Sie auf Apply > OK (Anwenden > OK).

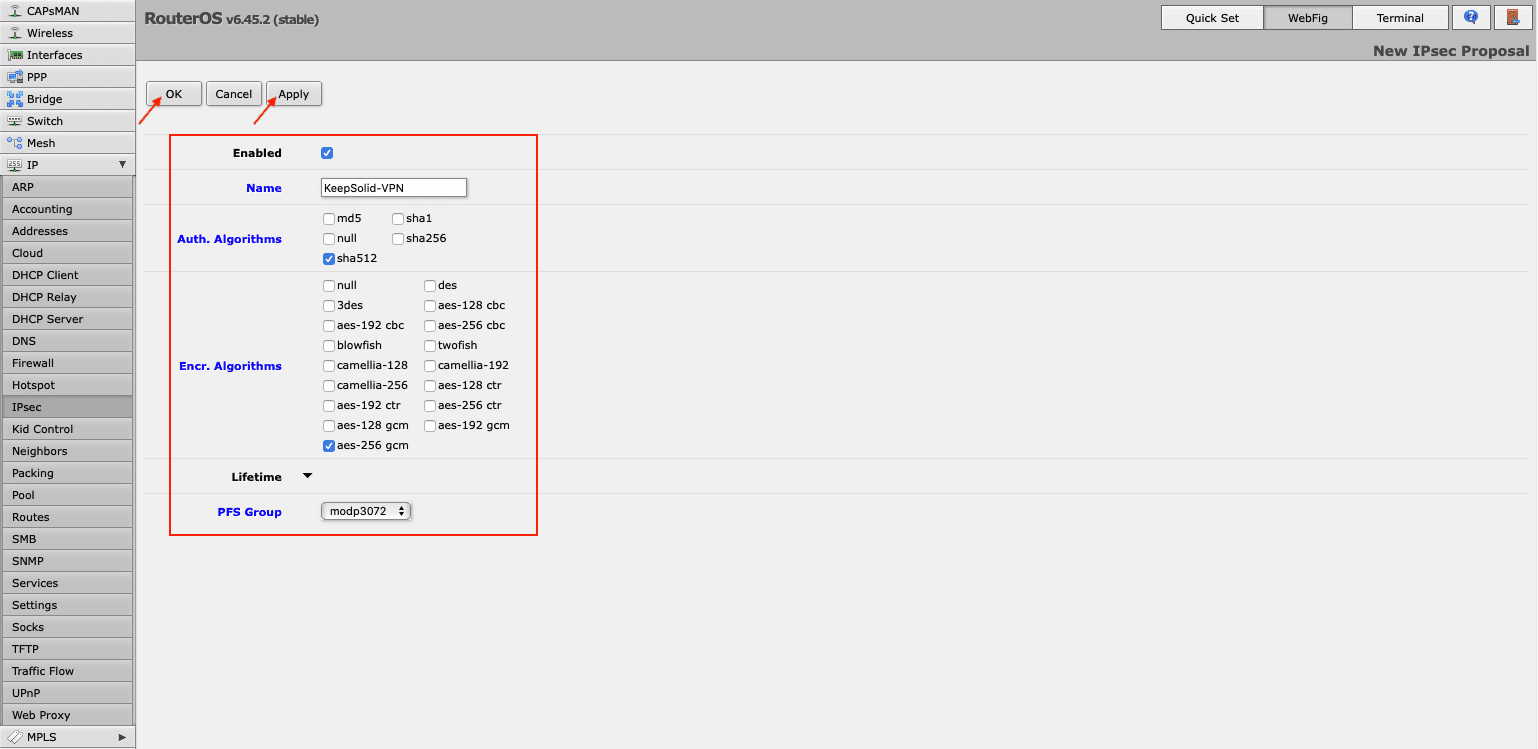

- Gehen Sie auf demselben IPsec-Bildschirm auf die Registerkarte Proposals (Vorschläge) und klicken Sie auf Add New (Neu hinzufügen). Füllen Sie die Felder wie unten gezeigt aus:

- Aktiviert: Das Kästchen sollte markiert sein

- Name: Geben Sie einen benutzerdefinierten Namen ein, zum Beispiel KeepSolid-VPN

- Authentifizierung. Algorithmen: sha512

- Verschlüss. Algorithmen: aes-256 gcm

- PFS-Gruppe: modp3072

Klicken Sie auf Apply > OK (Anwenden > OK).

- Navigieren Sie zur Registerkarte Groups (Gruppen) , drücken Sie auf Add New (Neu hinzufügen), geben Sie den Namen der neuen Gruppe ein, z. B. KeepSolid, und klicken Sie auf OK.

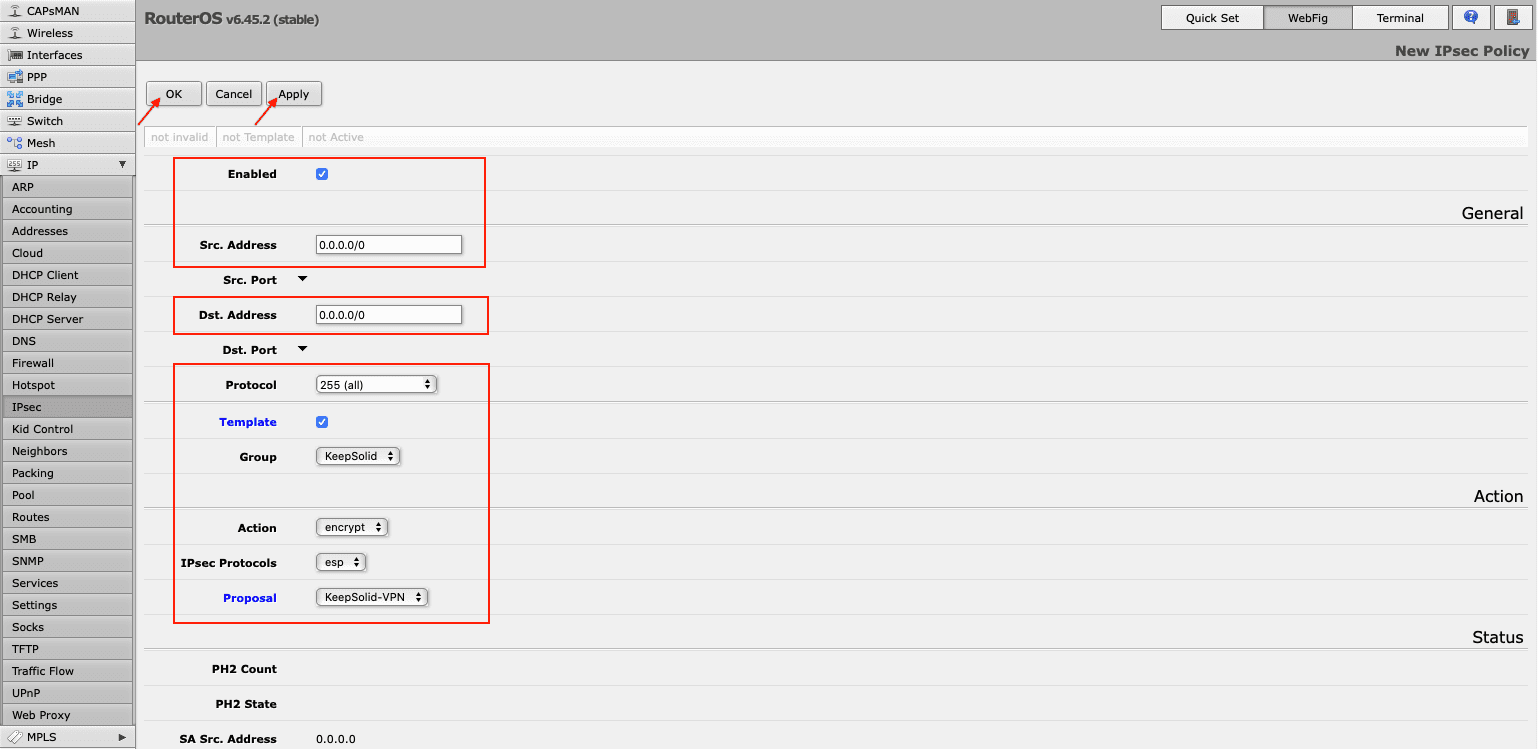

- Nun müssen Sie eine IPsec-Richtlinie auf Ihrem Mikrotik-Router erstellen. Gehen Sie auf die Registerkarte Policies (Richtlinien) und klicken Sie auf Add New (Neu hinzufügen). Füllen Sie die Felder wie unten gezeigt aus und klicken Sie auf OK:

- Aktiviert: Das Kästchen sollte markiert sein

- Quelle. Adresse: Belassen Sie die Standardeinstellung 0.0.0.0/0

- Dst. Adresse: Belassen Sie die Standardeinstellung 0.0.0.0/0

- Protokoll: 255 (alle)

- Vorlage: Markieren Sie das Kästchen

- Gruppe: Standard (stellen Sie sicher, dass es die Gruppe ist, die Sie in Schritt 6 erstellt haben, in unserem Fall ist es KeepSolid)

- Aktion: verschlüsseln

- IPsec-Protokolle: esp

- Vorschlag: Wählen Sie den Vorschlag aus, den Sie zuvor erstellt haben, in unserem Fall ist es KeepSolid-VPN.

- .

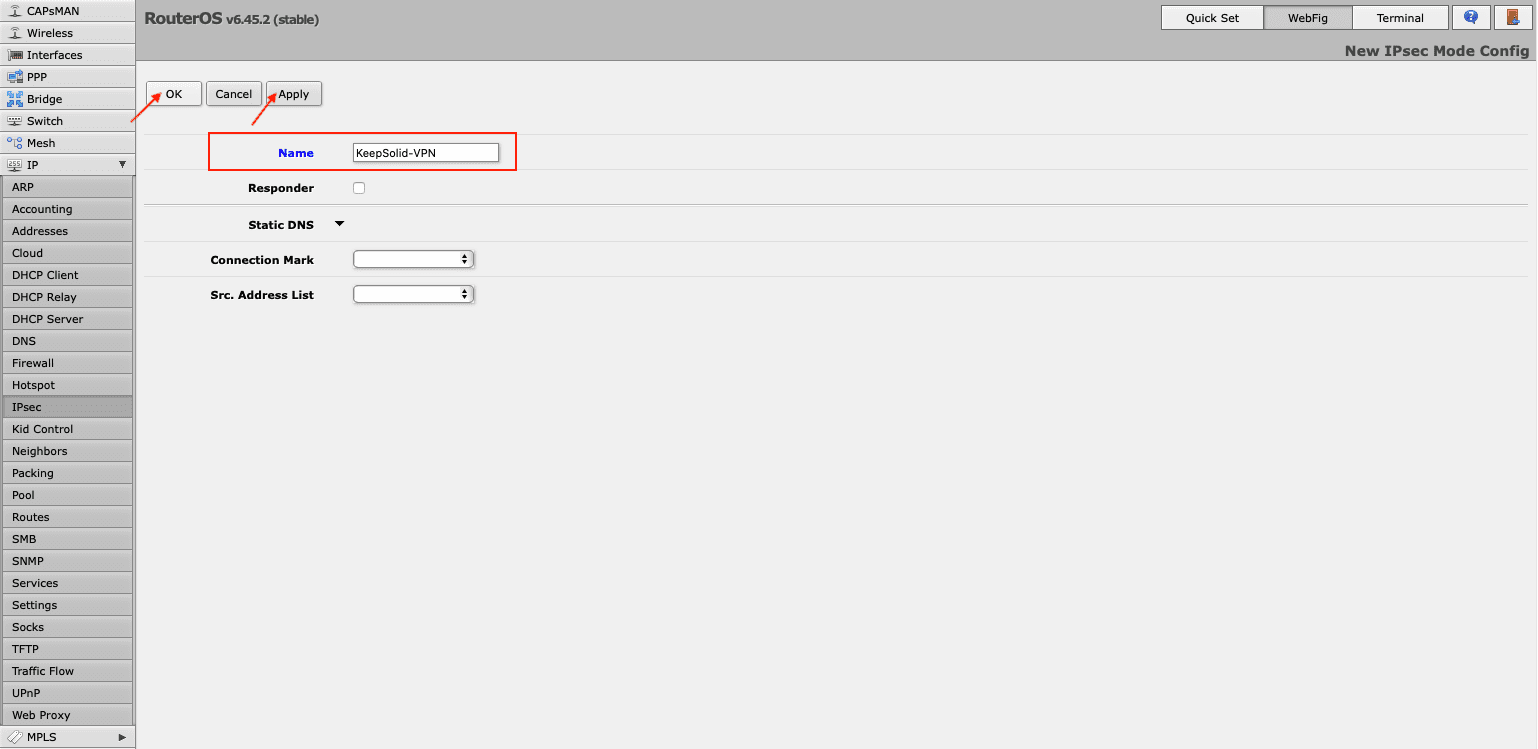

- Gehen Sie auf die Registerkarte Mode Configs im gleichen IPsec-Abschnitt und klicken Sie auf Add New (Neu hinzufügen). Geben Sie den Namen der Konfiguration ein und klicken Sie auf Apply > OK (Anwenden > OK).

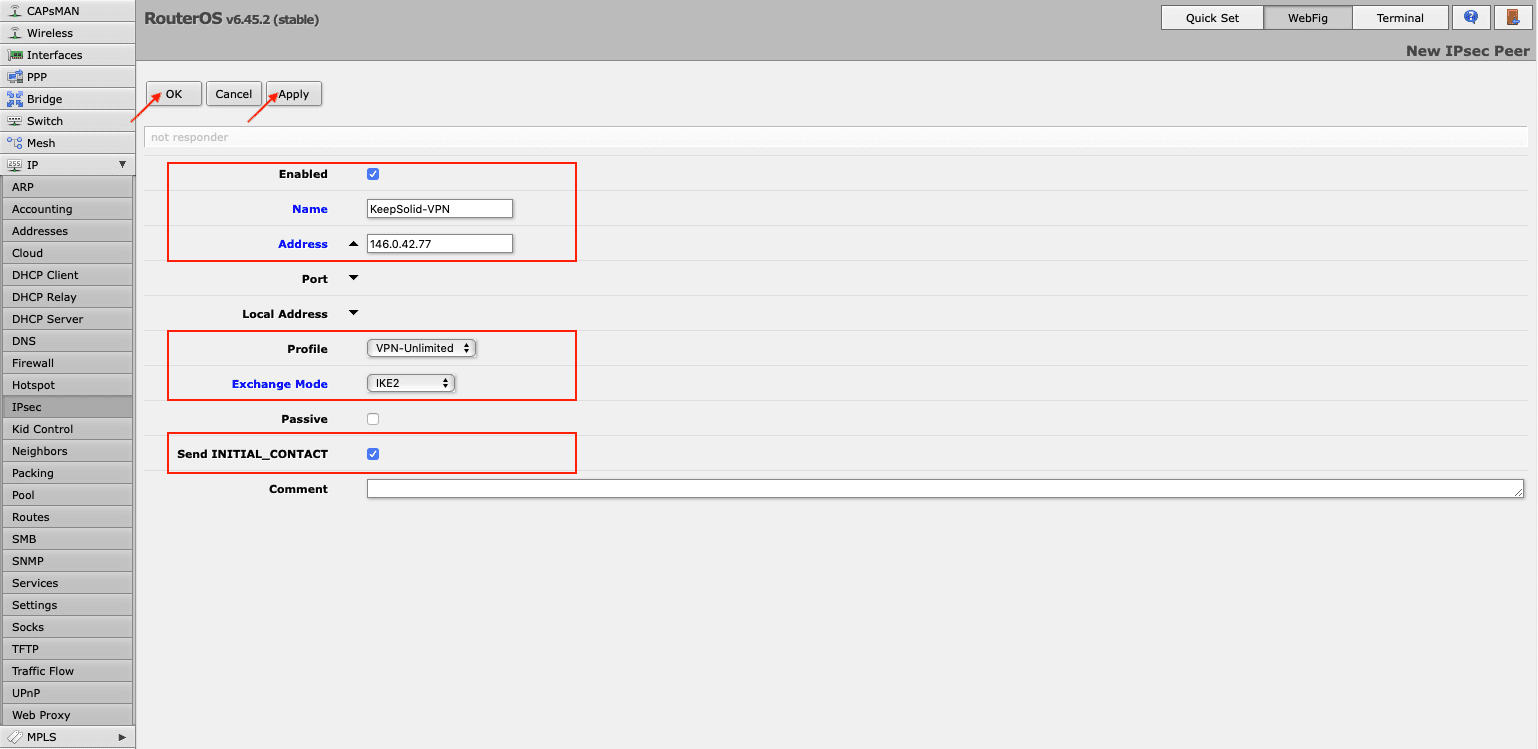

- Create an IPsec peer on the tab. Click and provide the following details and click : Erstellen Sie einen IPsec-Peer auf der Registerkarte IPsec > Peers (IPsec > Peers). Klicken Sie auf Add New (Neu hinzufügen), geben Sie die folgenden Details an und klicken Sie auf Apply > OK (Anwenden > OK):

- Aktiviert: Das Kästchen sollte markiert sein

- Adresse: Geben Sie die IP-Adresse des gewählten VPN-Servers ein (Sie finden diese im IPS-Feld der Einstellungen, die Sie erstellt haben)

- Profil: Wählen Sie das erstellte Profil aus – in unserem Fall ist es VPN-Unlimited

- Austausch-Modus: Wählen Sie IKE2

- INITIAL_CONTACT senden: Das Kästchen sollte markiert sein.

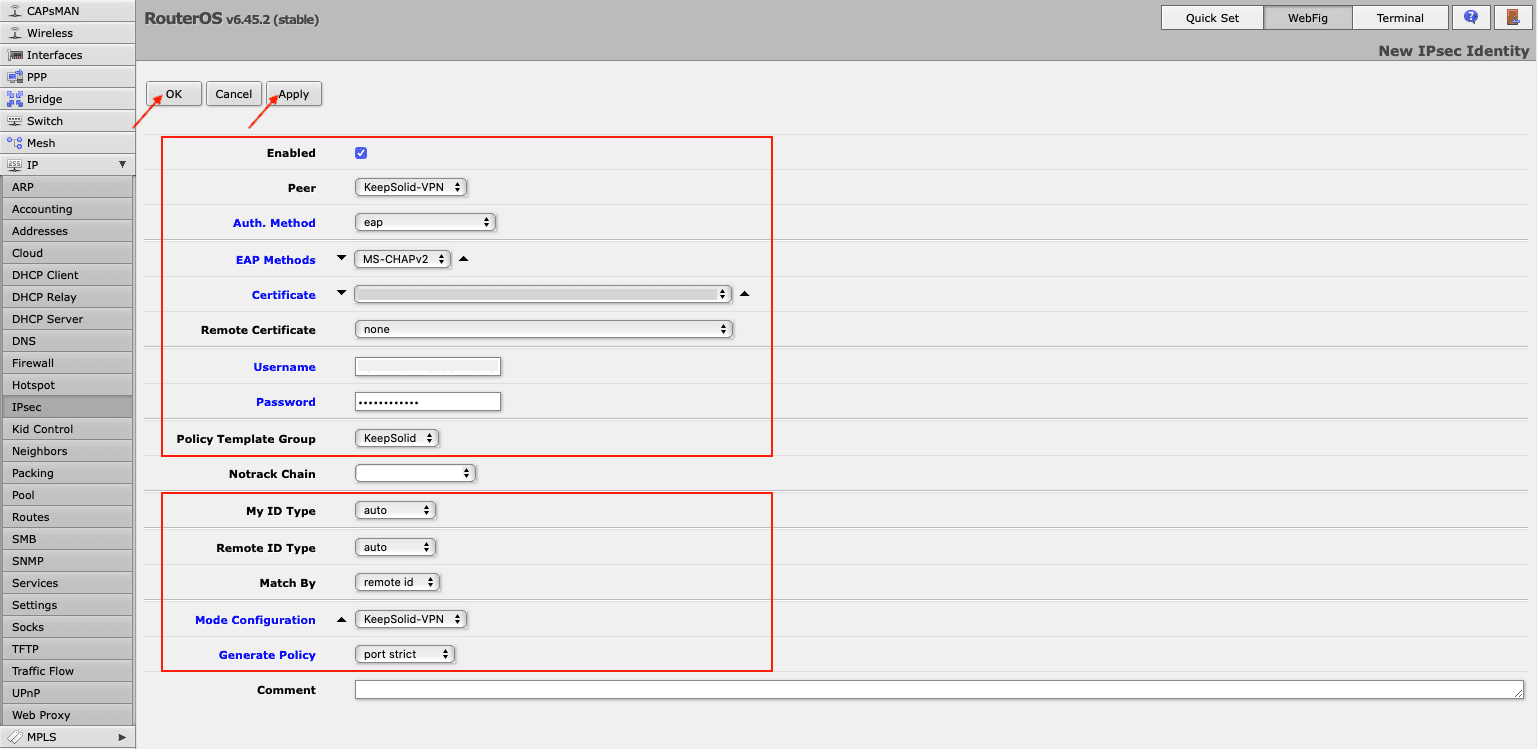

- Auf der Registerkarte IPsec > Identities (IPsec > Identitäten) klicken Sie auf Add New (Neu hinzufügen) und füllen Sie die Felder wie unten gezeigt aus:

- Aktiviert: Das Kästchen sollte markiert sein

- Peer: Wählen Sie den Peer, den Sie hinzugefügt haben, z.B. KeepSolid-VPN

- Auth. Methode: eap

- EAP-Methoden: MS-CHAPv2

- Zertifikat: Wählen Sie das zuvor geladene IKEv2-Zertifikat

- Gegenstellenzertifikat ("Remote certificate"): Keine.

- Nutzername: Geben Sie die Informationen aus dem Feld Login der generierten manuellen VPN-Konfigurationen ein.

- Passwort: Geben Sie das Passwort aus den manuellen Konfigurationen ein

- Richtlinienvorlagengruppe: Wählen Sie die Richtlinie aus, die Sie erstellt haben, in unserem Beispiel ist es KeepSolid

- Meine ID Typ: auto

- Remote ID Typ: auto

- Match By: remote id

- Modus Konfiguration: Wählen Sie den Namen der Konfiguration, die Sie in Schritt 8 hinzugefügt haben

- Richtlinie erstellen: port strict

Klicken Sie auf Apply > OK (Anwenden > OK).

- Sie können die hergestellten Verbindungen auf den Registerkarten Active Peers (Aktive Peers) und Installed SAs (Installierte SAs) im Abschnitt IPsec überprüfen.

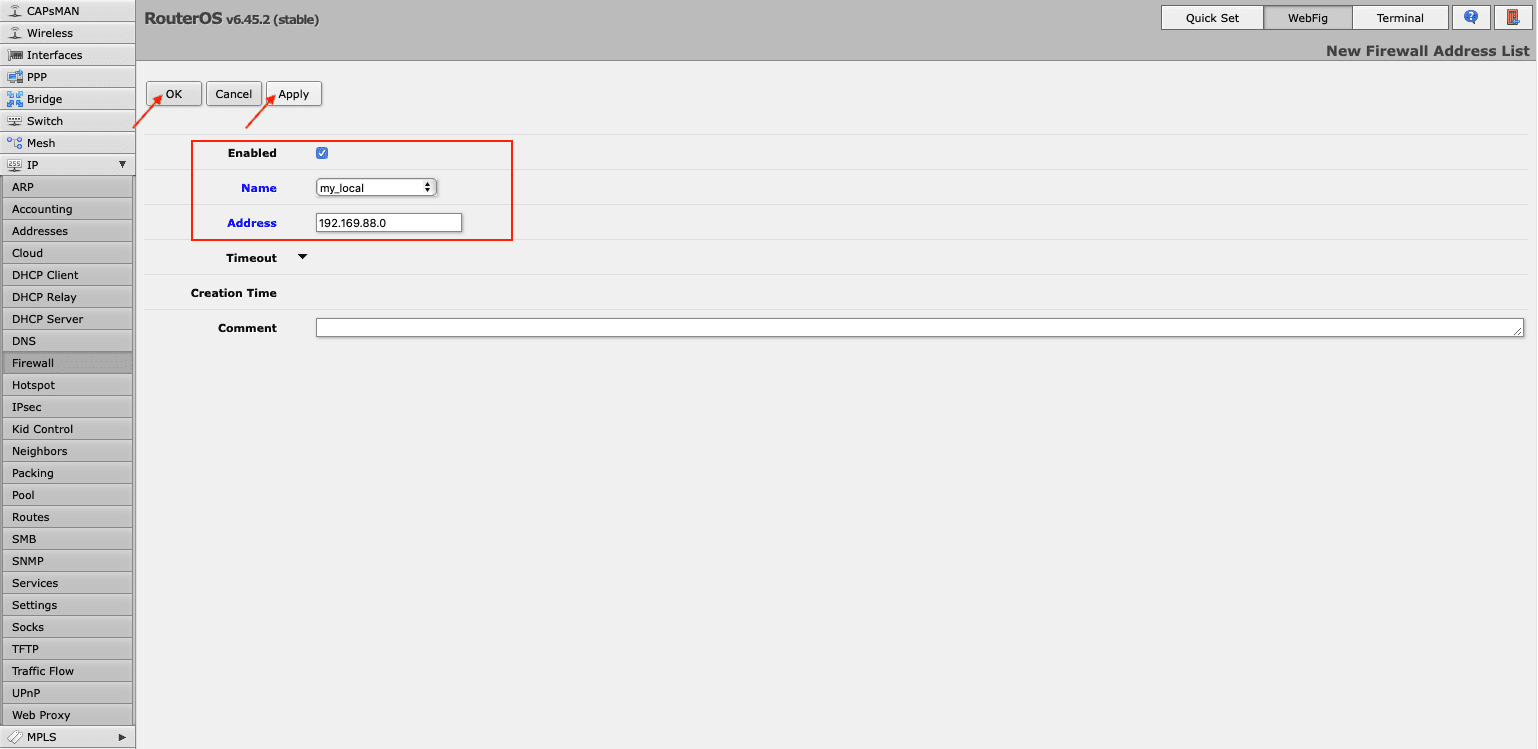

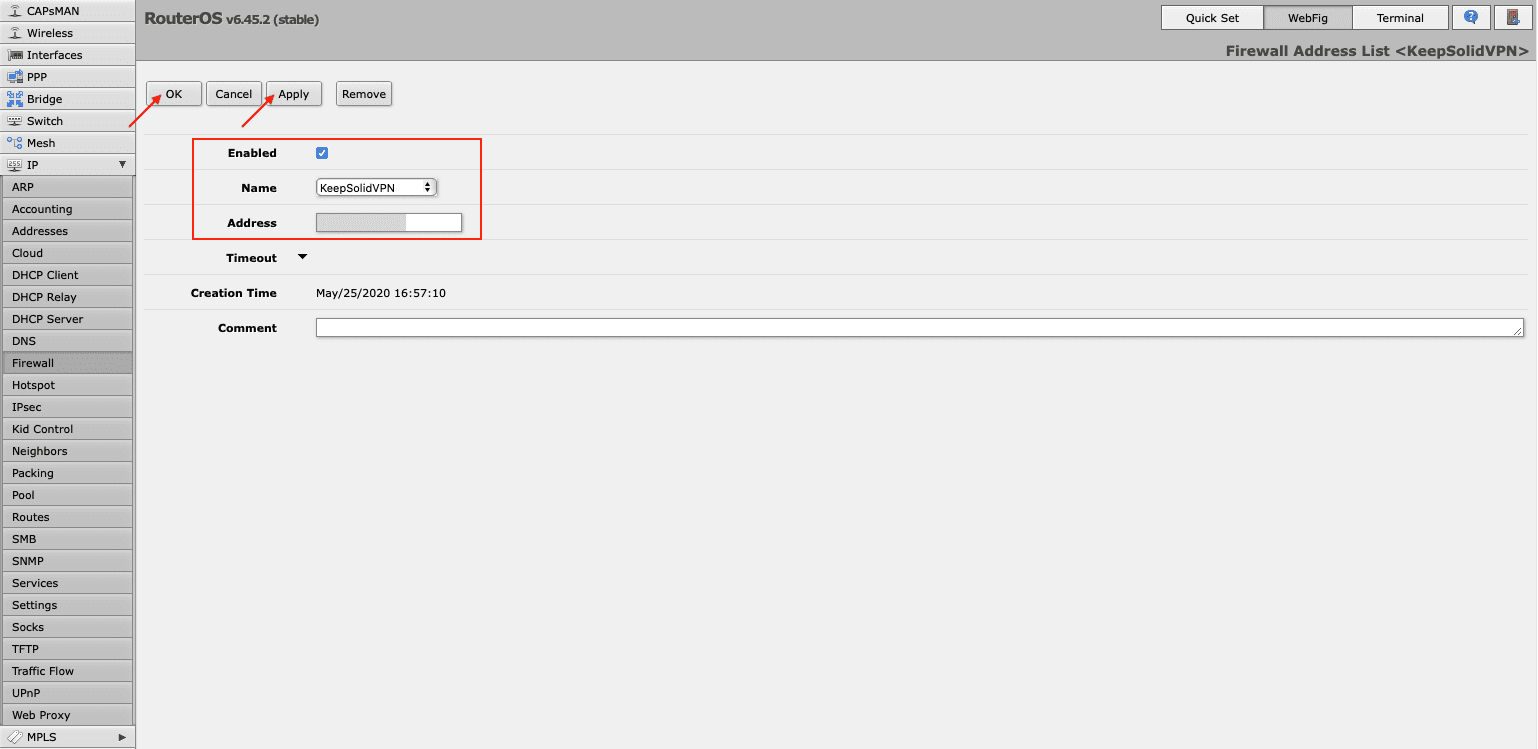

Um den gesamten Datenverkehr an den Tunnel zu senden, müssen Sie eine Adressenliste mit Ihrem lokalen Netzwerk erstellen. Navigieren Sie dazu zu Firewall > Address Lists (Firewall > Adressenlisten) und klicken Sie auf Add New (Neu hinzufügen). Wählen Sie im Feld Name (Name) Ihr lokales Netzwerk aus und geben Sie die IP-Adresse und die Länge des Netzwerkpräfixes in das Feld Address (Adresse) ein.

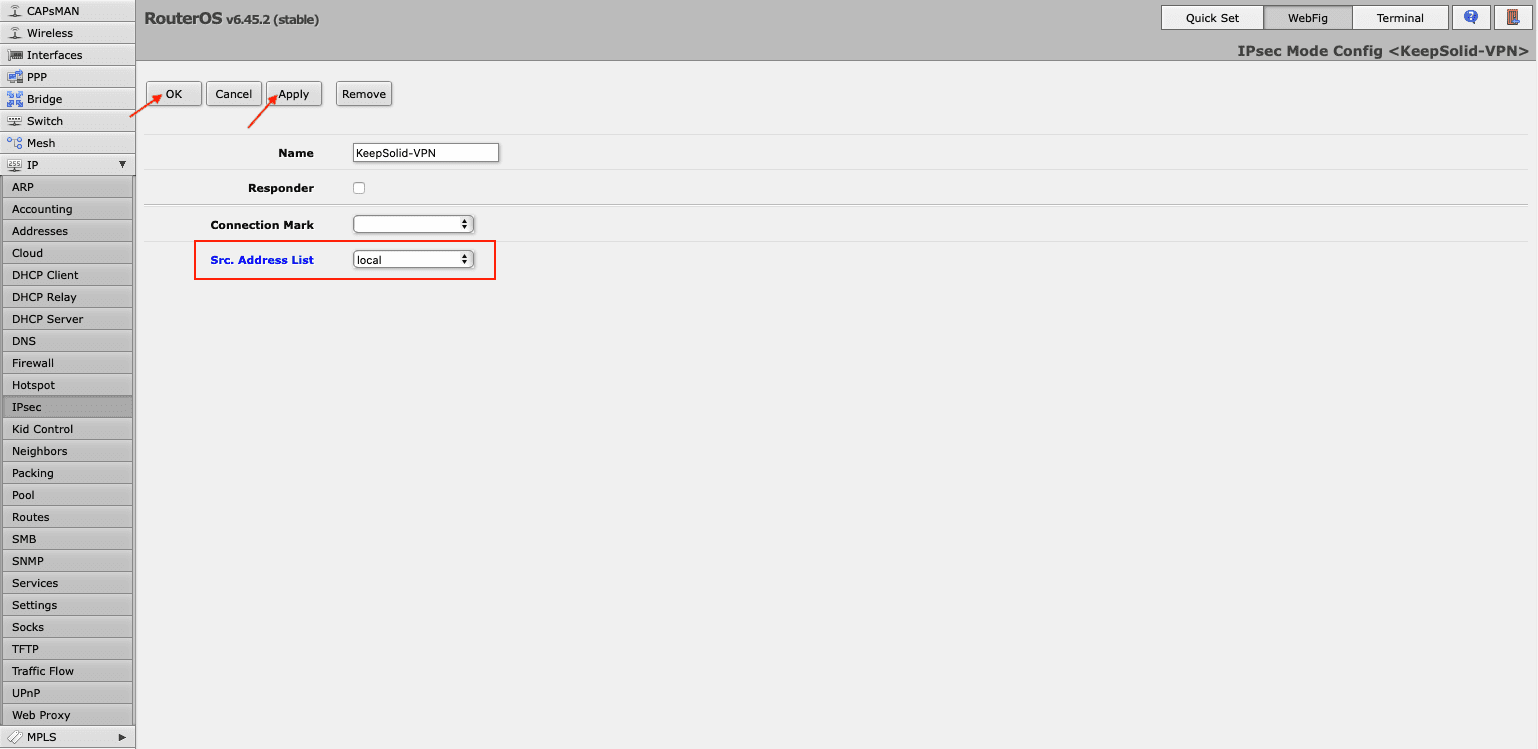

- Nun müssen Sie diese Liste Ihrer Moduskonfiguration zuweisen. Gehen Sie dazu zu IPsec > Mode Configs > KeepSolid-VPN (IPsec > Mode Configs > KeepSolid-VPN), und wählen Sie die soeben erstellte Liste im Dropdown-Menü vor dem Feld Src. Address List (Src. Adressenliste).

Hinweis: Vergessen Sie nicht, die FastTrack-Regel in der Liste Firewall > Filter Rules (Firewall > Filterregeln) zu deaktivieren.

III. So senden Sie nur den benötigten Datenverkehr über den VPN-Tunnel

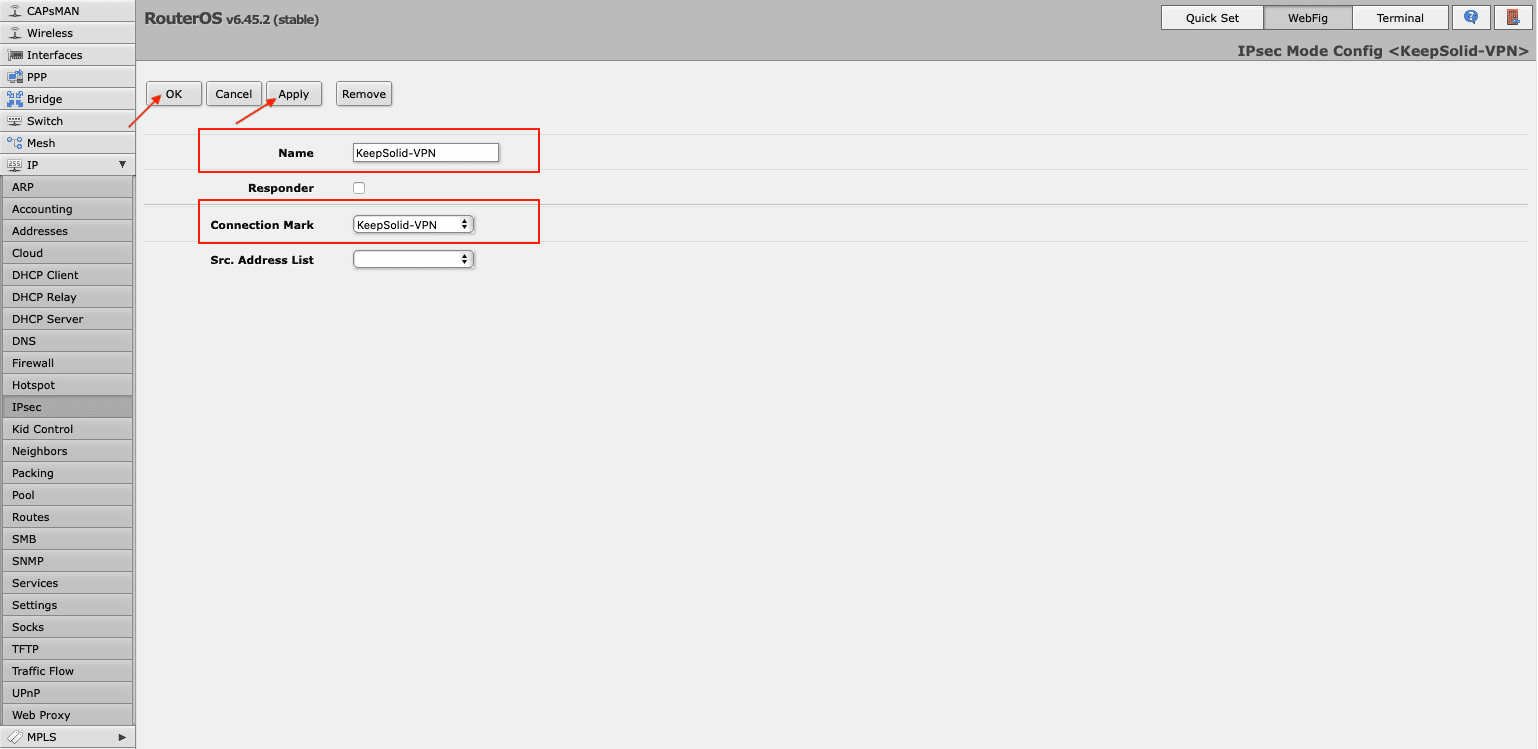

- Erstellen Sie die Verbindungskennzeichnung über IPsec > Mode Configs > Add/Edit (IPsec > Mode Configs > Hinzufügen/Bearbeiten).

- Klicken Sie unter Firewall > Address Lists (Firewall > Adressenlisten) auf Add New (Neu hinzufügen), um die gewünschte IP-Adresse in die Adressenliste aufzunehmen.

Sie können eine andere IP-Adresse mit demselben Namen der Adressenliste hinzufügen.

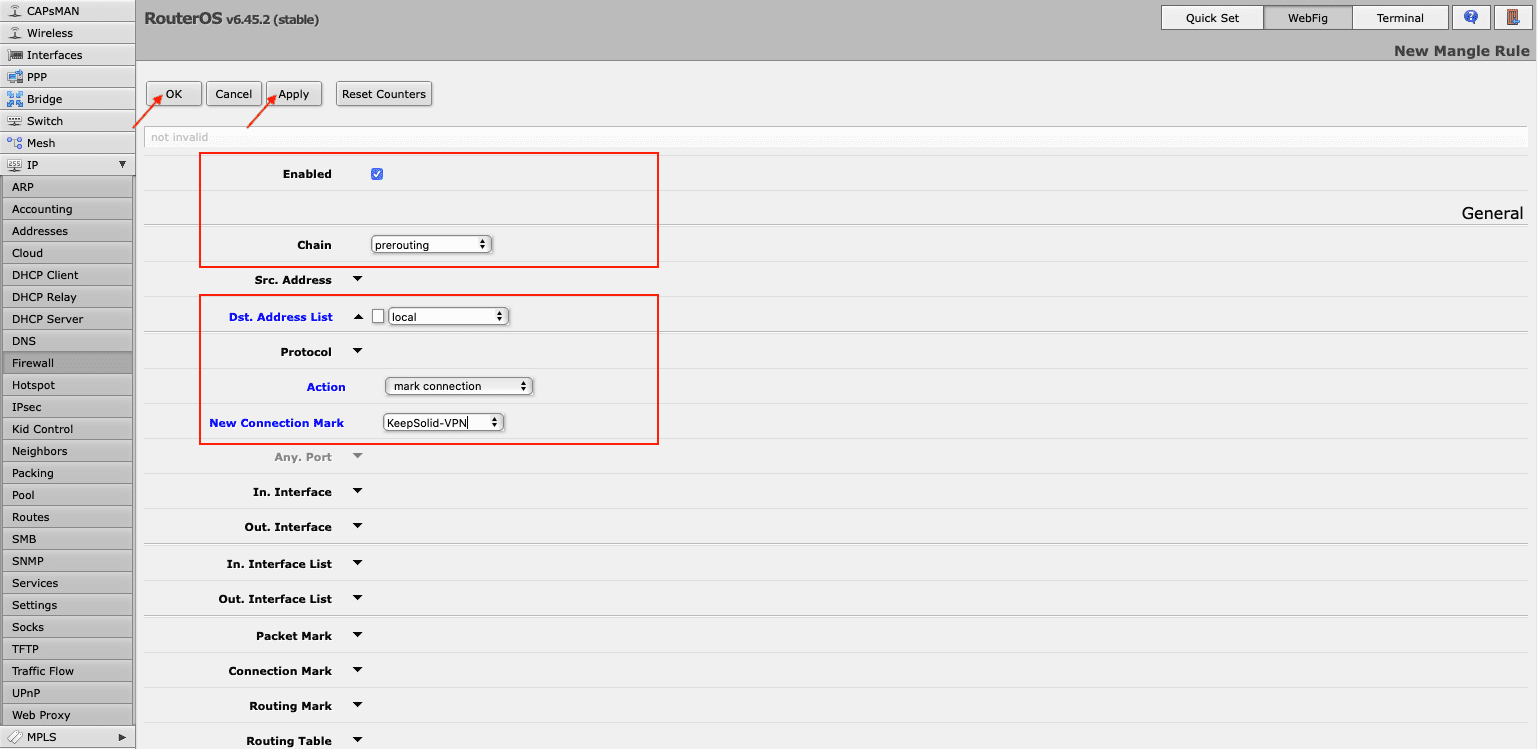

- Gehen Sie zu Firewall > Mangle (Firewall > Mangle), um eine Mangle-Regel zu erstellen. Klicken Sie auf Add New (Neu hinzufügen) und nehmen Sie die folgenden Änderungen vor:

- Aktiviert: Das Kästchen sollte markiert sein

- Kette: Prerouting

- Dst. Adressenliste: Wählen Sie die Adressenliste, die Sie erstellt haben

- Aktion: Verbindung markieren

- Neue Verbindungsmarkierung: Wählen Sie die in Schritt 1 hinzugefügte Verbindungsmarkierung

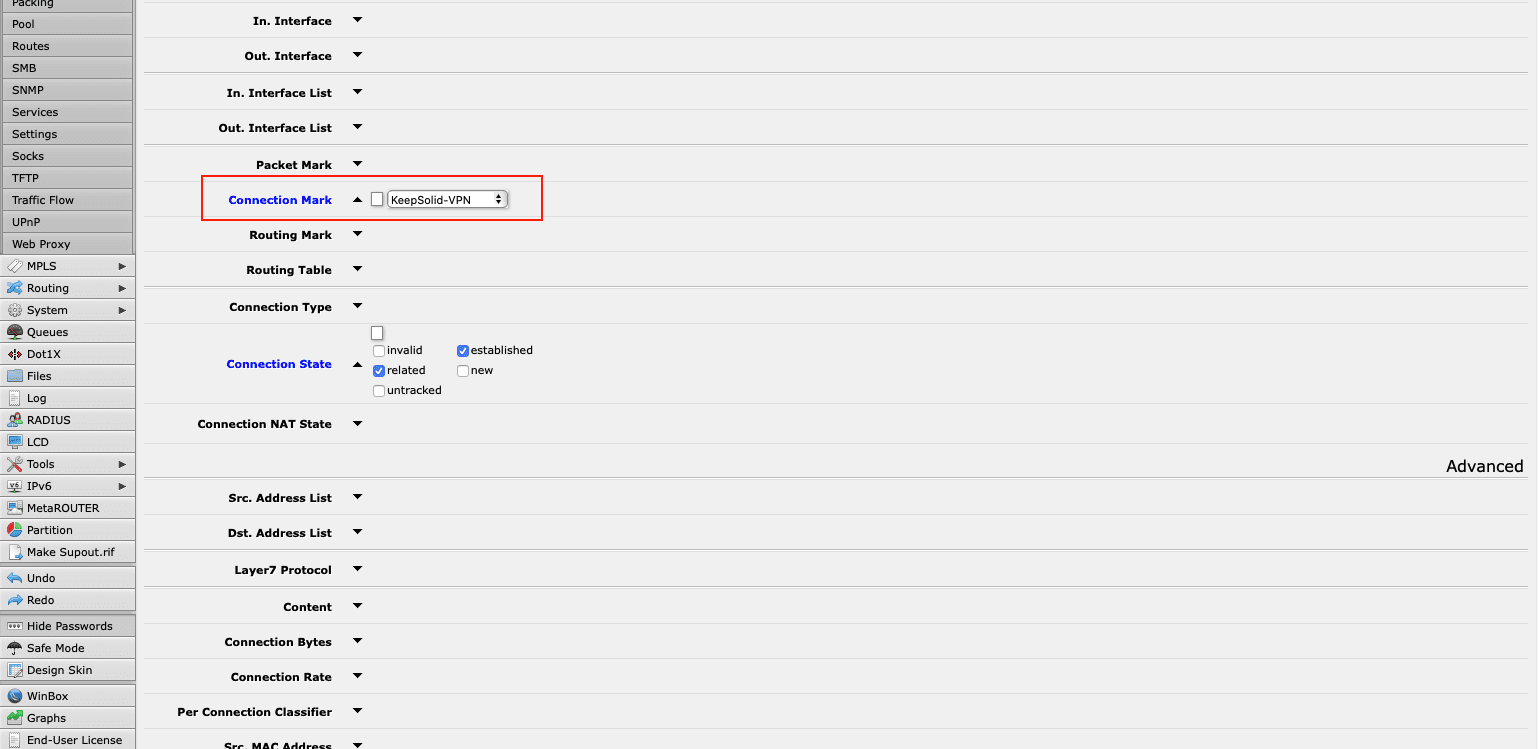

Hinweis: Wenn Sie FastTrack aktiviert haben, müssen Sie die Regel bearbeiten. Wählen Sie Ihre Verbindungsmarkierung im entsprechenden Feld Connection Mark (Verbindungsmarkierung) und klicken Sie auf OK.

Das war's! Sie haben IKEv2 erfolgreich auf dem Mikrotik-Router konfiguriert und können alle Vorteile des VPN Unlimited-Dienstes und des schnellen und sicheren IKEv2-Protokolls genießen.

Starten Sie jetzt mit VPN Unlimited

Werden Sie unangreifbar für Cyber-Kriminelle, schützen Sie Ihre vertraulichen Daten und verbergen Sie Ihre reale Identität mühelos vor Dritten!