Mikrotik (RouterOS v.6.45 以降) で IKEv2 接続をセットアップする方法

VPN Unlimitedユーザーの皆様へ

Mikrotik IKEv2のセットアップにより、ルーターに接続されたデバイスの匿名化、安全なインターネットトラフィック、および地域制限されたコンテンツのブロックを解除することができます。IKEv2プロトコルの詳細については、IKEv2プロトコルとは何かという詳細記事をご覧ください。

こちらでは、VPN Unlimited の設定を使用して Mikrotik (RouterOS v.6.45 以降) で IKEv2 接続を構成する方法の詳細なガイドを紹介します。このガイドでMikrotik VPNクライアントのセットアップを完了し、VPN Unlimitedでオンライン体験をプライベートで安全かつ無制限にすることができます。

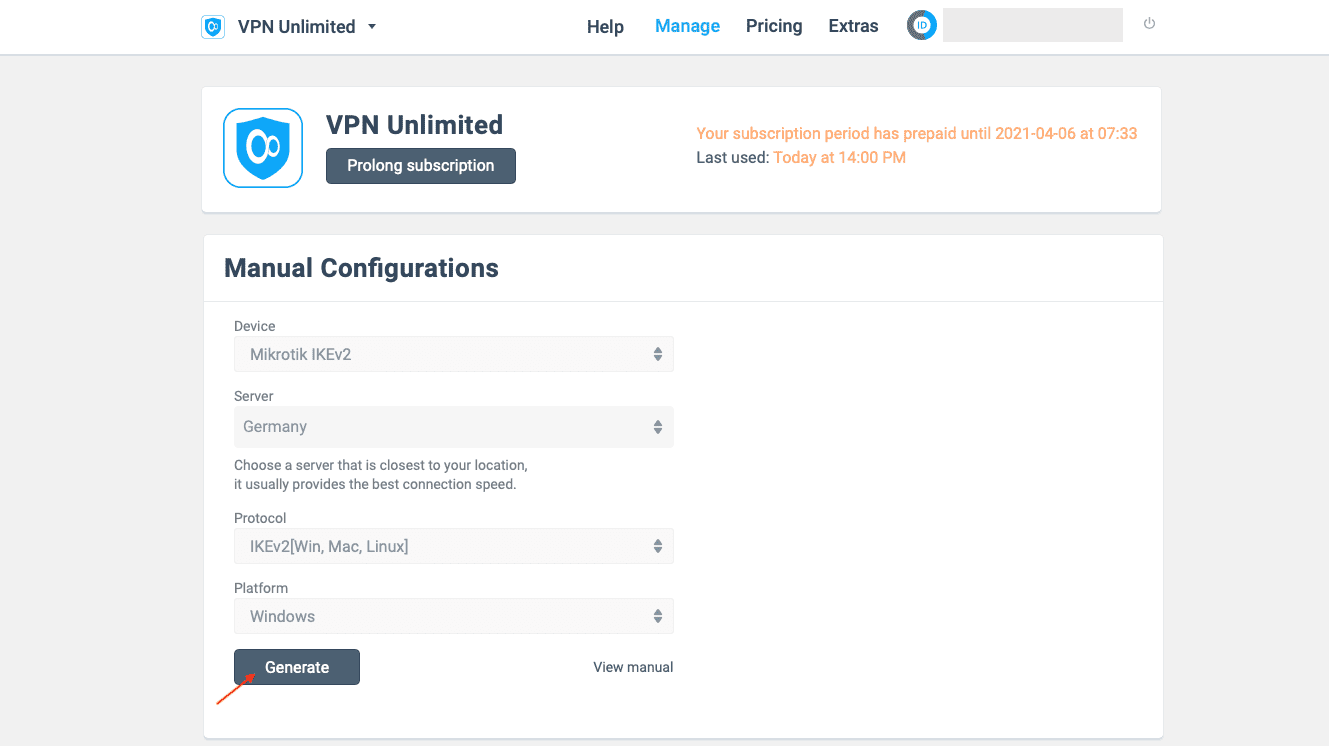

そのためには、VPN設定を手動で作成する方法についてのガイドのいくつかの簡単なステップに従ってください。

このページでは、MikrotikでIKEv2を設定するために必要な情報(VPNサーバのIPアドレス、ログイン名、パスワード、および証明書)が表示されますので、お使いのコンピュータに保存してください。

II. MikrotikでIKEv2接続を設定する

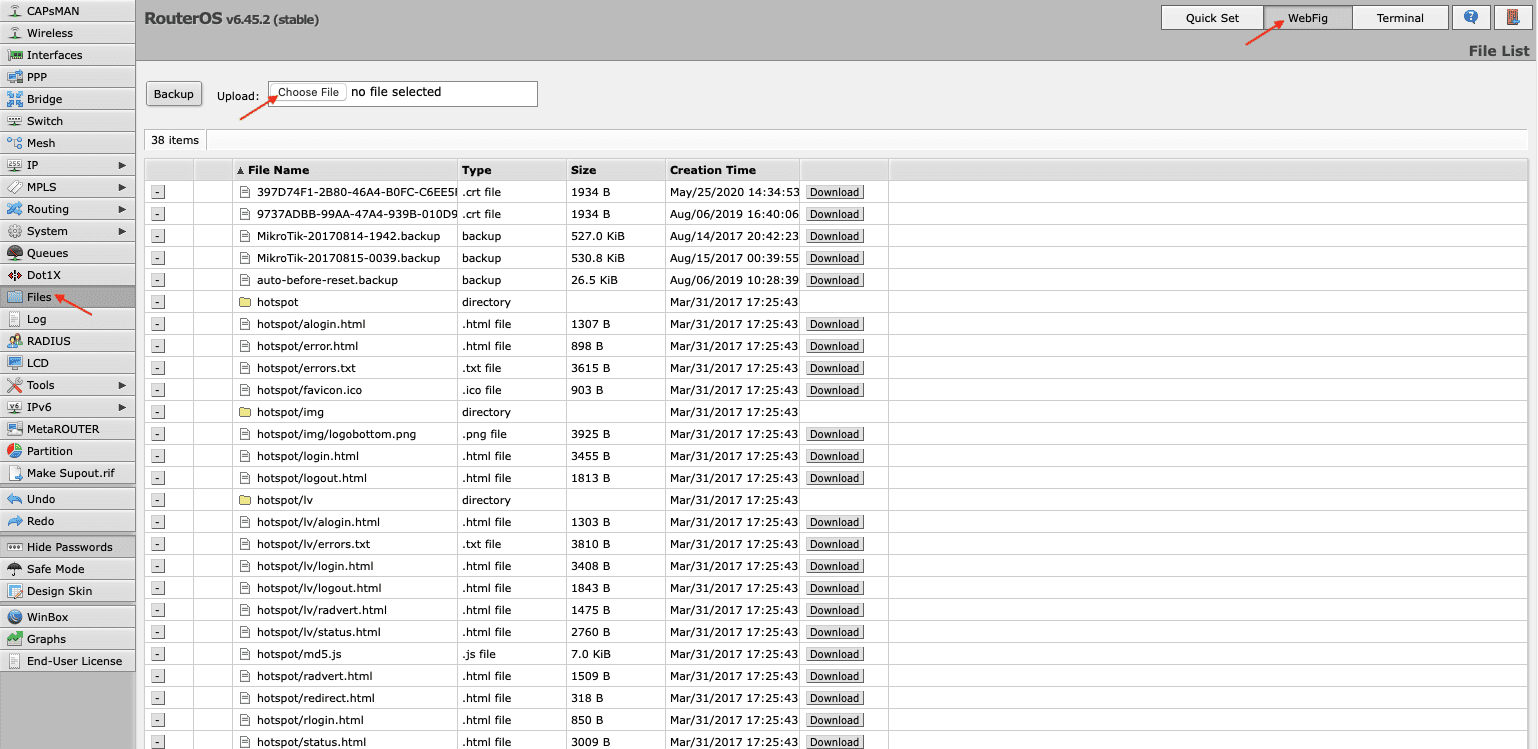

- Mikrotik WebFig.に進みます。

- Files(ファイル)を開き、User Officeで事前に生成しておいた証明書を追加します。

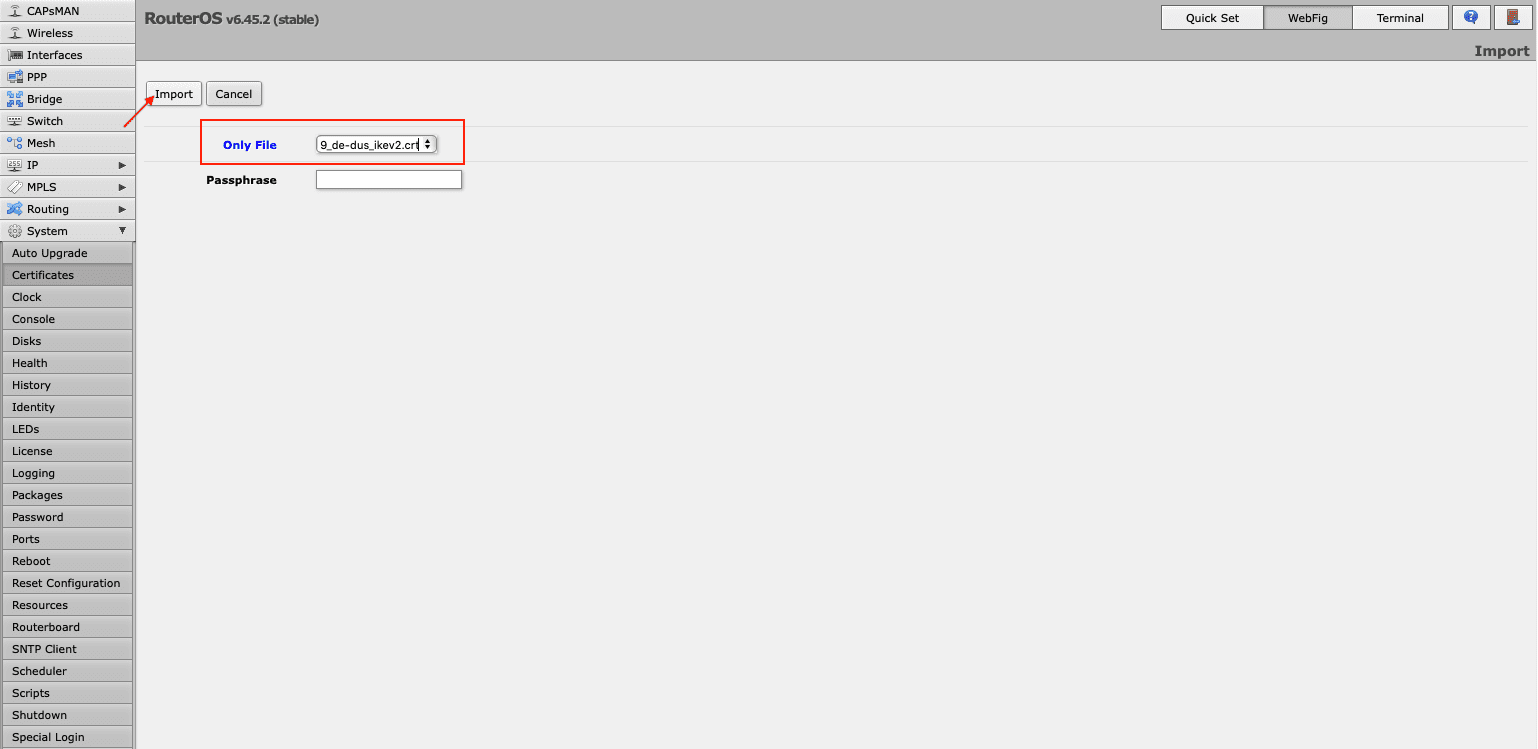

- System(システム)> Certificates(証明書)> Import(インポート)で証明書をインポートします。Only File(オンリーファイル)欄の隣のドロップダウンメニューから、先ほど追加した証明書を選択し、Import(インポート)をクリックします。

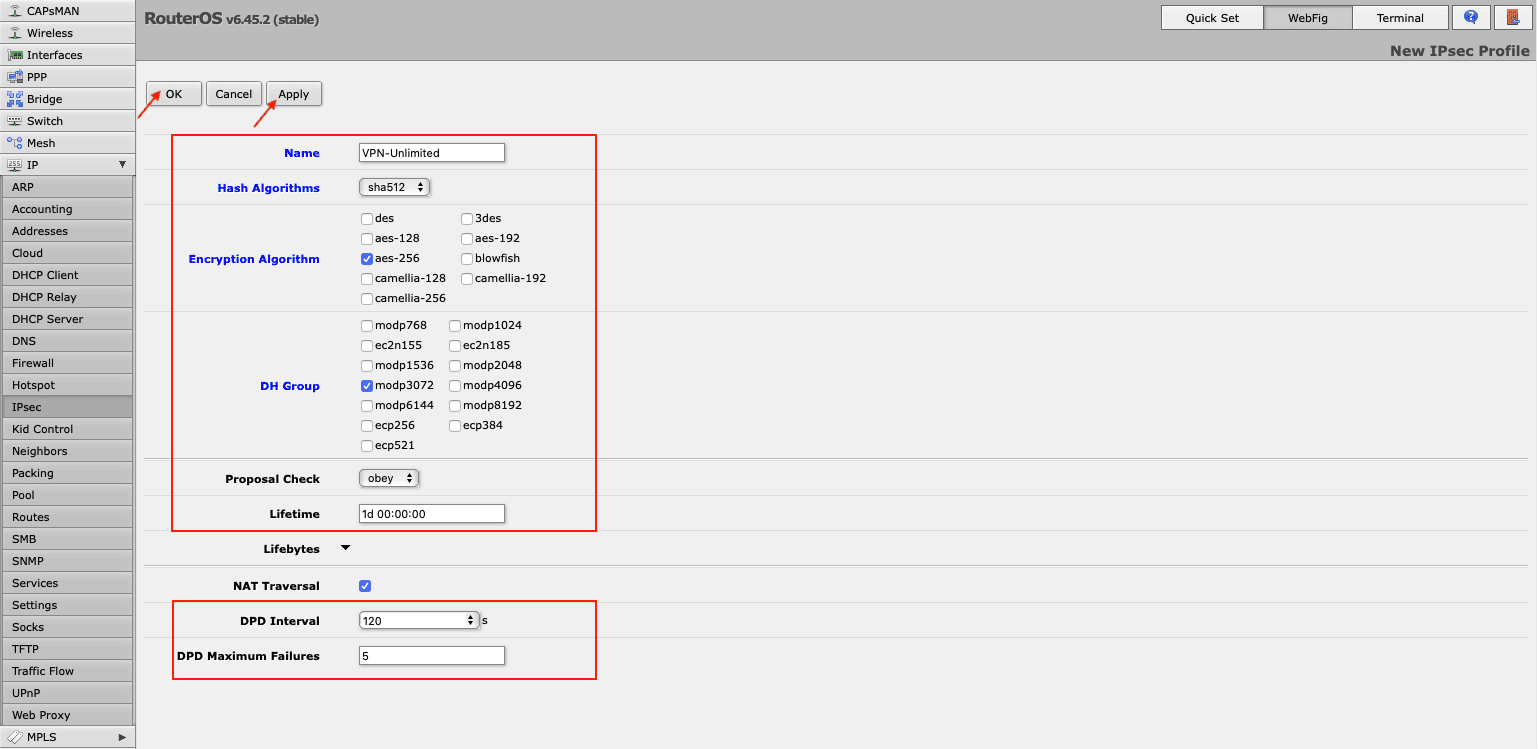

- IP(IPアドレス)> IPsec > Profiles(プロファイル)> Add New(新規追加)に移動して、Mikrotikルータに新しいプロファイルを追加します。次の方法で新しいプロファイルのフィールドに入力します。

- Name(名称):新しいVPNプロファイルのカスタム名を入力します。

- Hash Algorithms(ハッシュアルゴリズム):sha512

- Encryption Algorithm(暗号化アルゴリズム):aes-256

- DH Group(DHグループ):modp3072

- Proposal Check(プロポーザルチェック):obey(従う)

- Lifetime(ライフタイム):デフォルトの1d 00:00:00のままにしておきます。

- DPD Interval(DPDインターバル):120

- DPD Maximum Failures(DPD最大故障数):5

Apply(適用)> OKをクリックします。

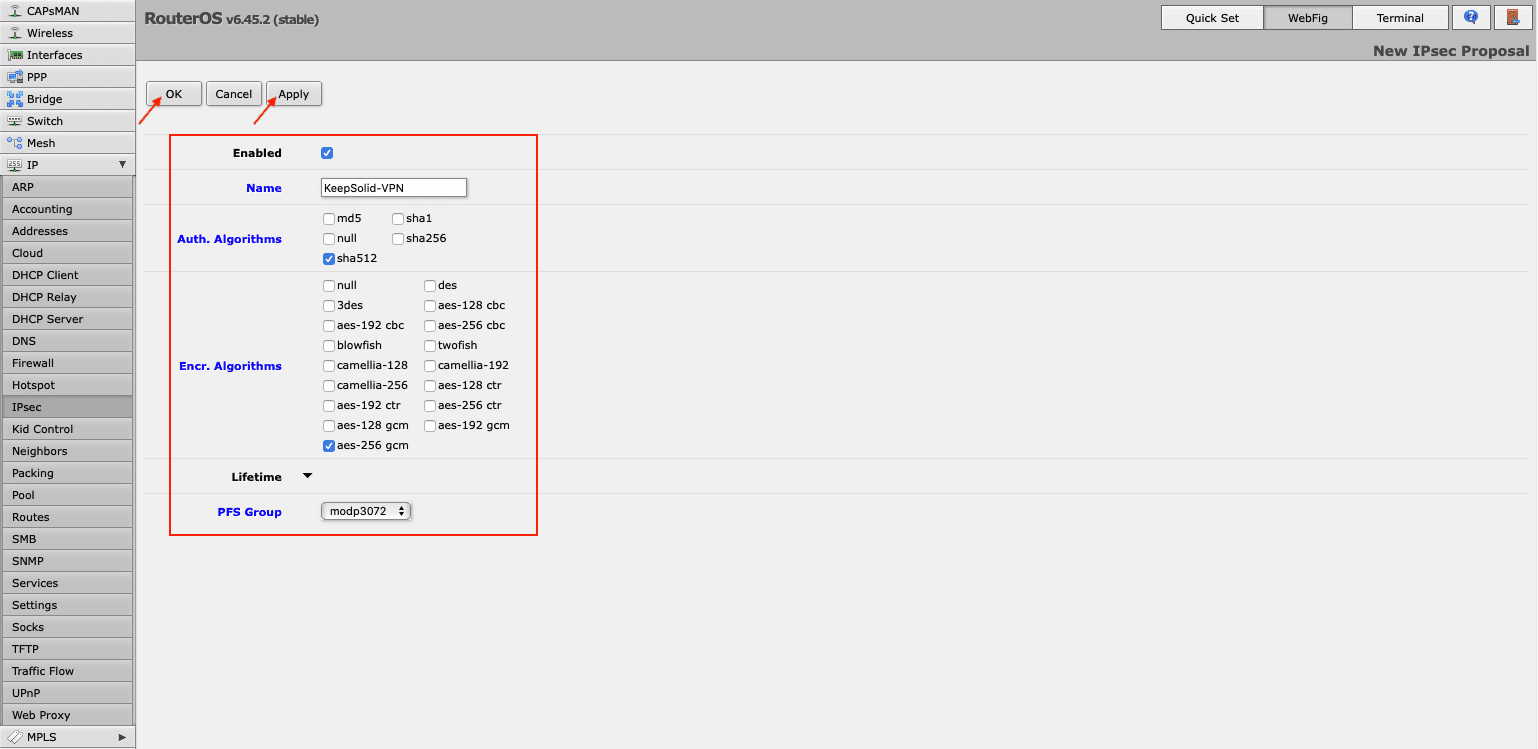

- 同じIPsecの画面で、Proposals(プロポーザル)タブを開き、Add New(新規追加)をクリックします。以下のようにフィールドを完成させます。

- Enabled(有効にする):チェックボックスをオンにする必要があります

- Name(名称):KeepSolid-VPNなどのカスタム名を入力します

- Auth. Algorithms(Authアルゴリズム):sha512

- Enc. Algorithms(Enc.アルゴリズム):AES-256 Gcm

- PFS Group(PFSグループ):modp3072

Apply(適用)> OKをクリックします。

- Groups(グループ)タブを開き、Add New(新規追加)を押して、新しいグループの名称(例:KeepSolid)を入力し、OKをクリックします。

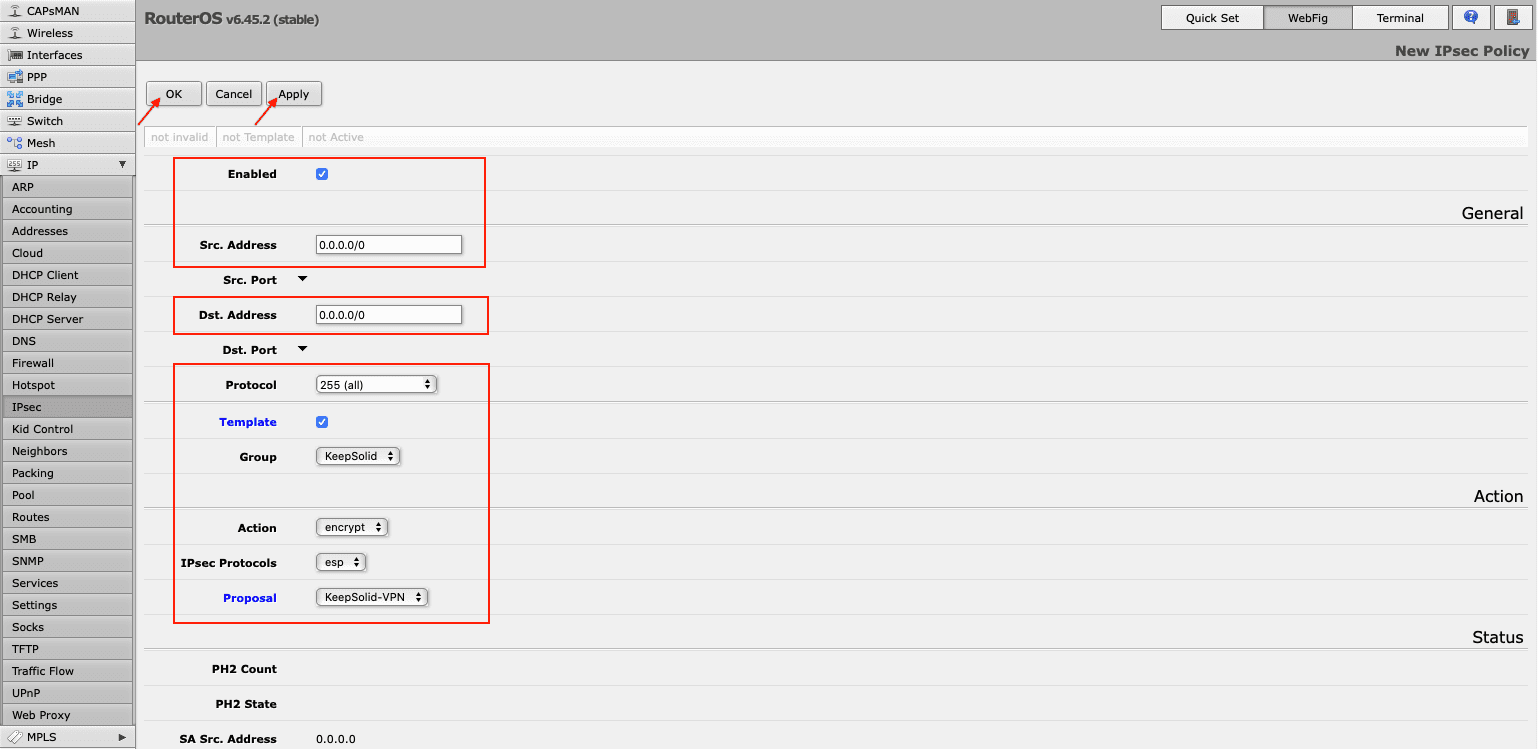

- ここで、Mikrotik ルーターに IPsec ポリシーを作成する必要があります。Policies(ポリシー)タブに移動し、Add New(新規追加)をクリックします。以下に示すようにフィールドに入力し、OKをクリックします。

- Enabled(有効にする):チェックボックスをオンにする必要があります

- Src. Address(Src.アドレス):デフォルトの0.0.0.0/0のままにする

- Dst. Address(Dst.アドレス):デフォルトの0.0.0.0/0のままにする

- Protocol(プロトコル):255(全て)

- Template(テンプレート):チェックボックスをオンにする

- Group(グループ):デフォルト(ステップ6で作成したグループであることを確認してください、ここではKeepSolidとします)

- Action(アクション):encrypt(暗号化)

- IPsec Protocols(IPsecプロトコル):esp

- Proposal(プロポーザル):以前に作成したプロポーザルを選択します。私たちの場合、KeepSolid-VPNです。

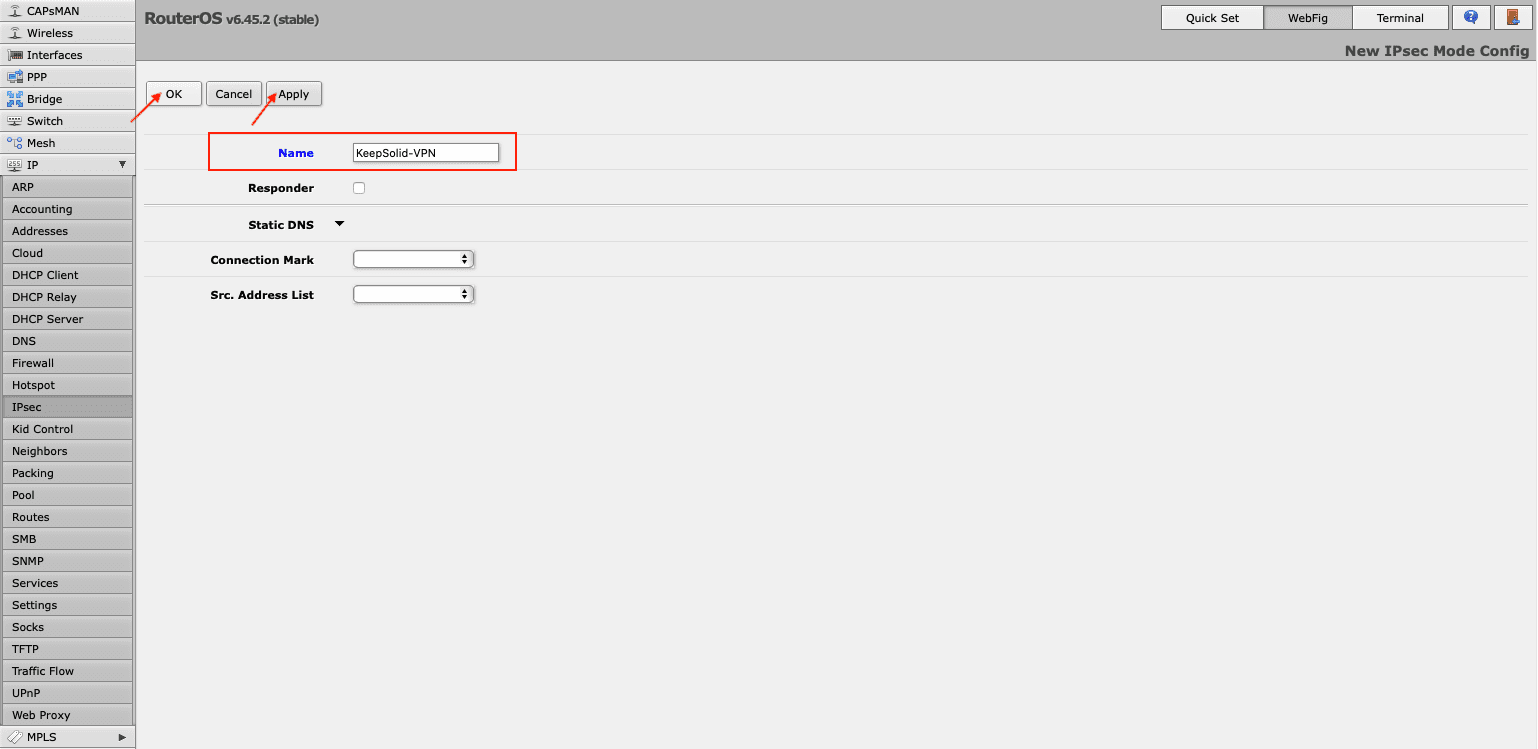

- 同じIPsecセクションのMode Configs(モード構成)タブに進み、Add New(新規追加)を押します。設定の名称を入力し、Apply(適用)> OKをクリックします。

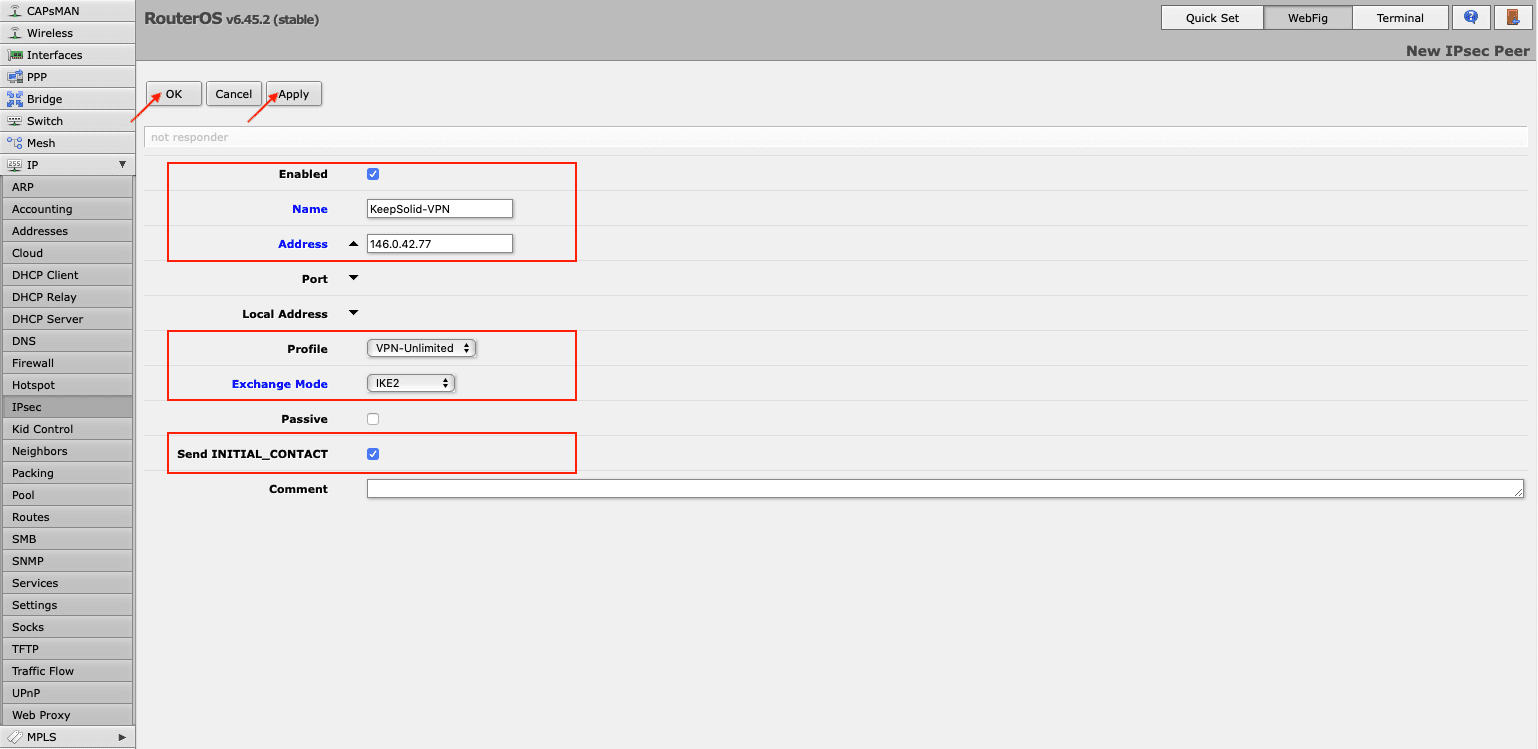

- IPsec > Peers タブで IPsec ピアを作成します。Add New(新規追加)をクリックし、以下の詳細を入力し、Apply(適用)> OKをクリックします。

- Enabled(有効にする):チェックボックスをオンにする必要があります

- Address(アドレス):選択したVPNサーバーのIPアドレスを入力します(生成した設定のIPSフィールドで見つけることができます)。

- Profile(プロファイル):作成したプロファイルを選択してください。

- Exchange Mode(交換モード):IKE2 を選択

- Send INITIAL_CONTACT(INITIAL_CONTACを送信):チェックボックスをオンにする必要があります。

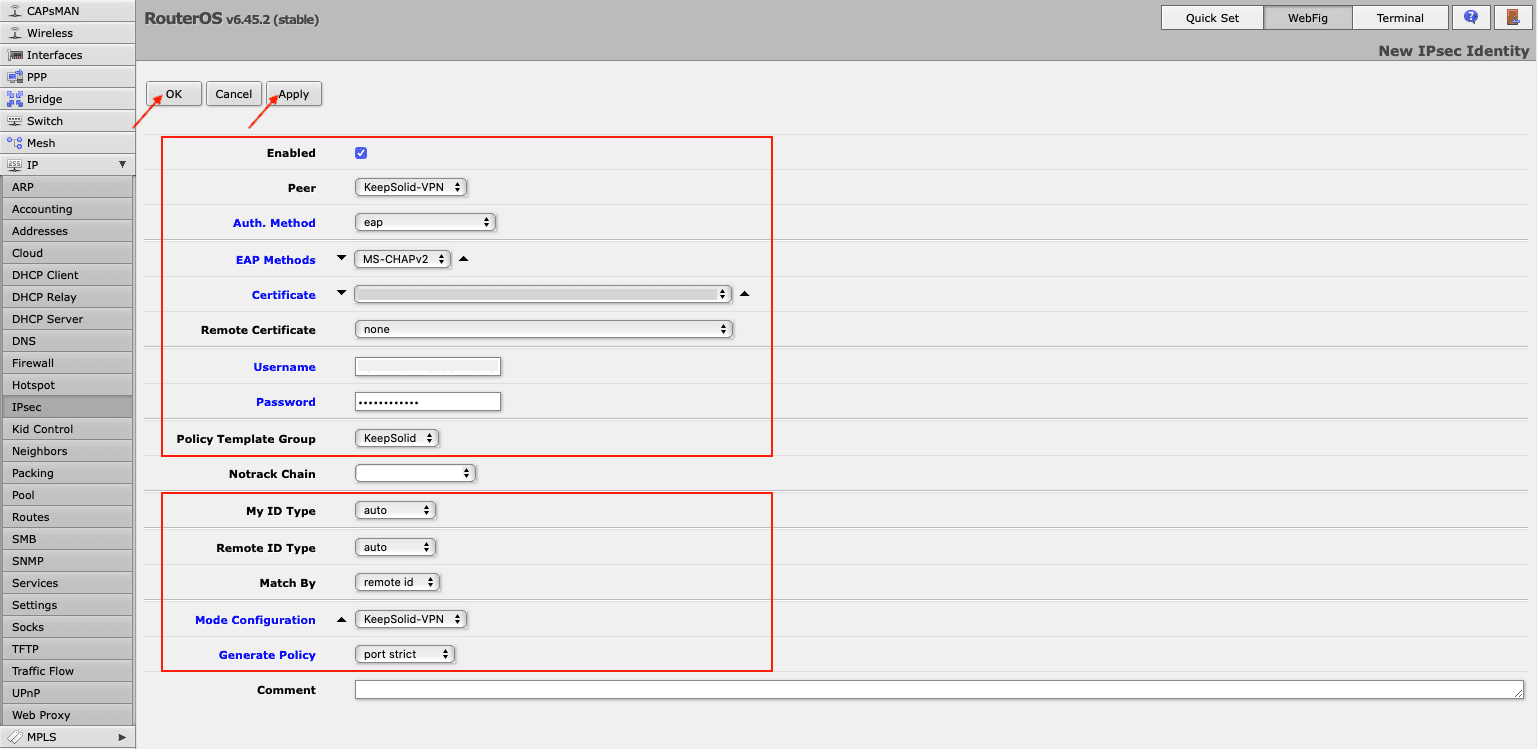

- IPsec > Identities(アイデンティティ)タブで、Add New(新規追加)をクリックし、以下のようにフィールドに入力します。

- Enabled(有効にする):チェックボックスをオンにする必要があります

- Peer(ピア):追加したピア(例:KeepSolid-VPN)を選択します。

- Auth. Method(Auth.メソッド):eap

- EAP Methods(EAPメソッド):MS-CHAPv2

- Certificate(証明書):事前に読み込んだIKEv2証明書を選択します。

- Remote certificate(リモート証明書):none(なし)

- Username(ユーザー名):生成された手動 VPN 設定の Login 欄の情報を入力します。

- Password(パスワード):マニュアルで設定したパスワードを入力します。

- Policy Template Group(ポリシーテンプレートグループ):作成したポリシーを選択します。この例では、KeepSolidです。

- My ID Type(マイIDタイプ):auto(オート)

- Remote ID Type(リモートIDタイプ):auto(オート)

- Match By(マッチバイ):remote id(リモートID)

- Mode Configuration(モード構成):手順8で追加したコンフィグレーションの名称を選択します。

- Generate Policy(生成ポリシー):port strict(ポートストライク)

Apply(適用)> OKをクリックします。

- IPsecセクションのActive Peers(アクティブなピア)とInstalled SAs(インストールされたSAs)タブで確立された接続を確認することができます。

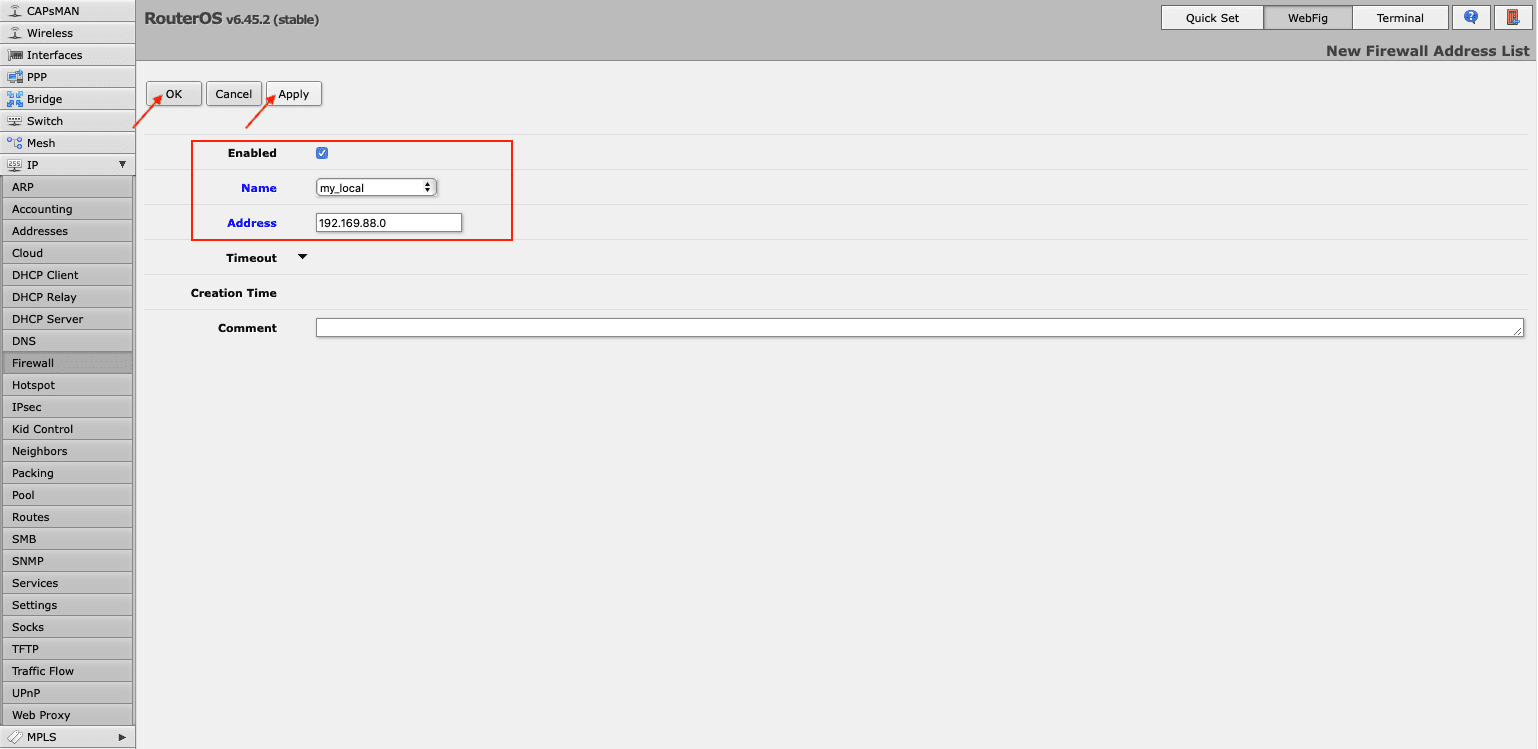

すべてのトラフィックをトンネルに送信するには、ローカルネットワークでアドレスリストを作成する必要があります。これには、Firewall(ファイアウォール)> Address Lists(アドレスリスト)に移動し、Add New(新規追加)をクリックします。Name(名称)フィールドで、ローカルネットワークを選択し、Address(アドレス)フィールドにそのIPアドレスとネットワークプレフィックス長を入力します。

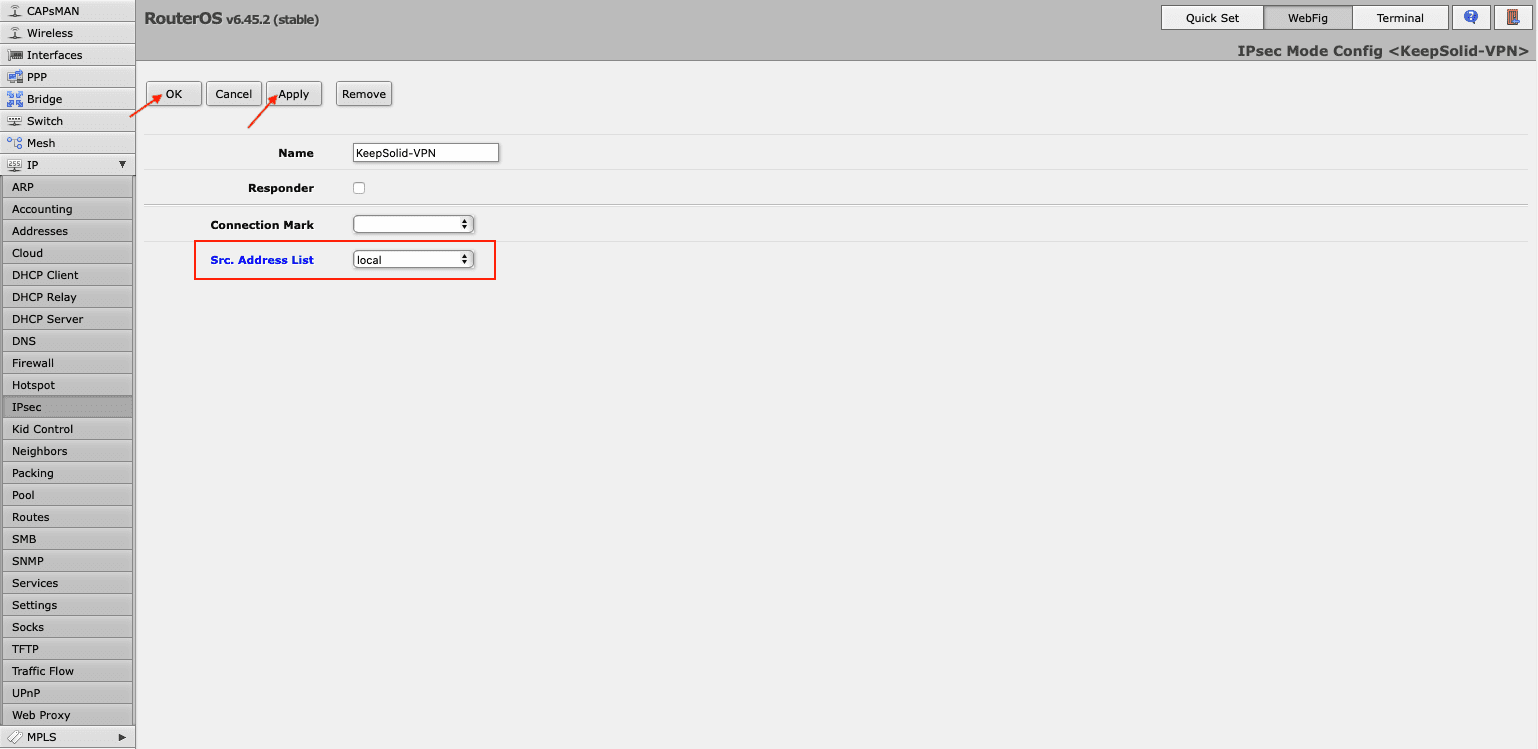

- ここで、このリストをモード構成に割り当てる必要があります。これには、IPsec > Mode Configs(モード構成)> KeepSolid-VPNと進み、Src.Address List(Src.アドレスリスト)フィールドの前にあるドロップダウンメニューで、先ほど作成したリストを選択します。

注:Firewall(ファイアウォール)> Filter Rules(フィルタルール)リストで、FastTrackルールを無効にすることを忘れないでください。

III. 必要なトラフィックのみをVPNトンネル経由で送信する方法

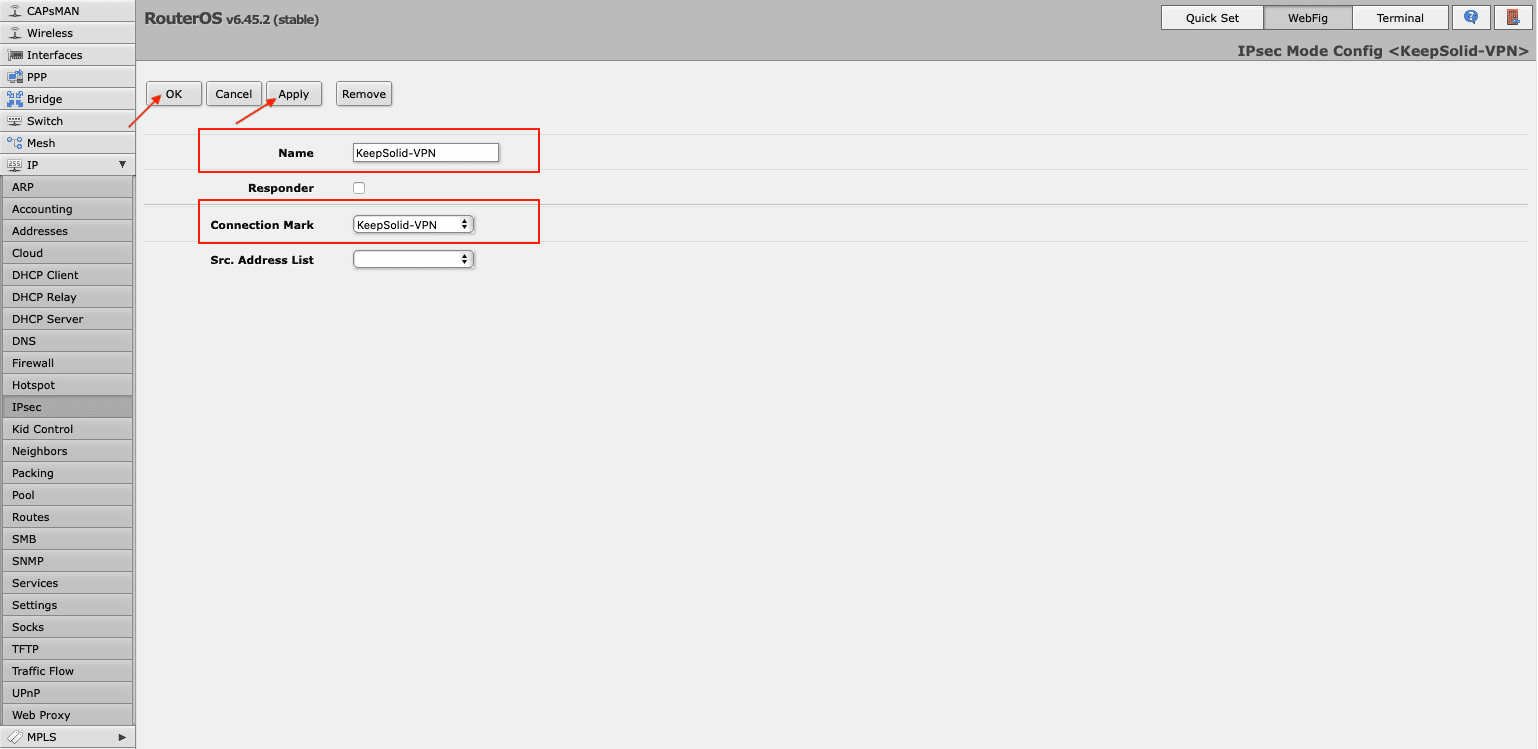

- IPsec > Mode Configs(モード構成)> Add/Edit(追加/編集)で接続マークを作成します。

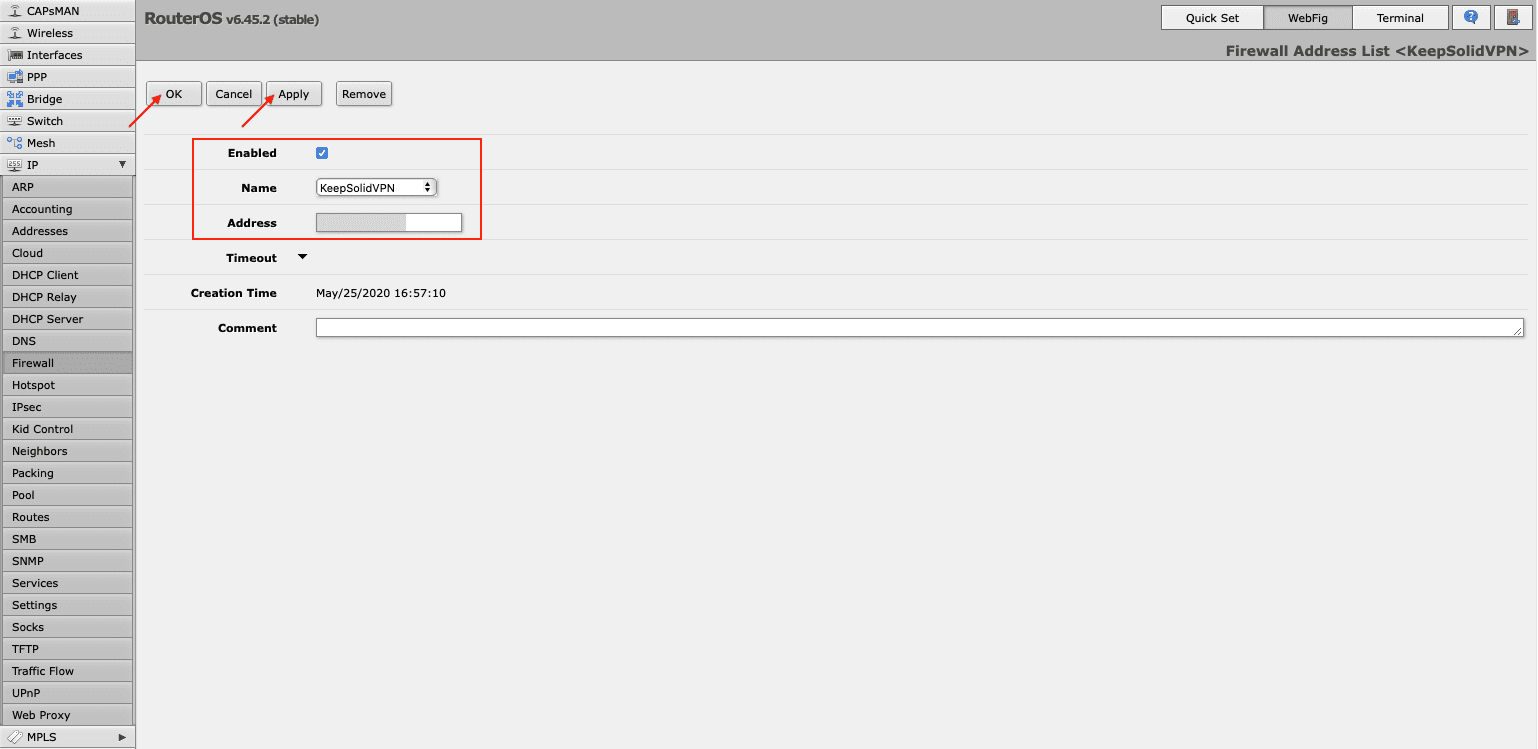

- Firewall(ファイアウォール)> Address Lists(アドレスリスト)で、Add New(新規追加)をクリックして、必要なIPアドレスをアドレスリストに含めます。

同じアドレスリスト名で、別のIPアドレスを追加することができます。

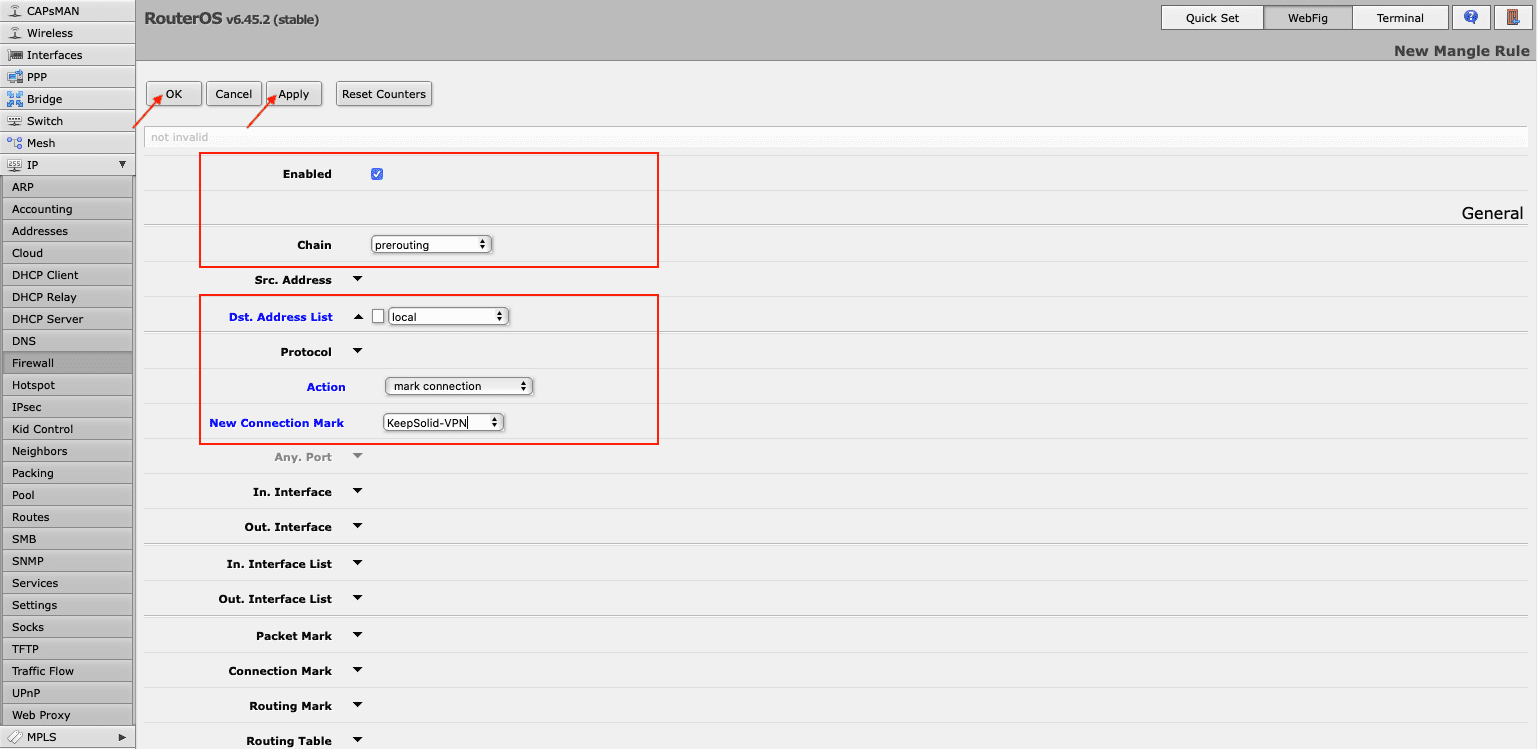

- Firewall(ファイアウォール)> Mangle(マングリング)でマングリングルールを作成します。Add New(新規追加)を押し、以下のように変更します。

- Enabled(有効にする):チェックボックスをオンにする必要があります

- Chain(チェーン):prerouting(プリルート)

- Dst. Address List(Dstアドレスリスト):作成したアドレスリストを選択

- Action(アクション):mark connection(接続をマーク)

- New Connection Mark(新規接続マーク):手順1で追加した接続マークを選択します。

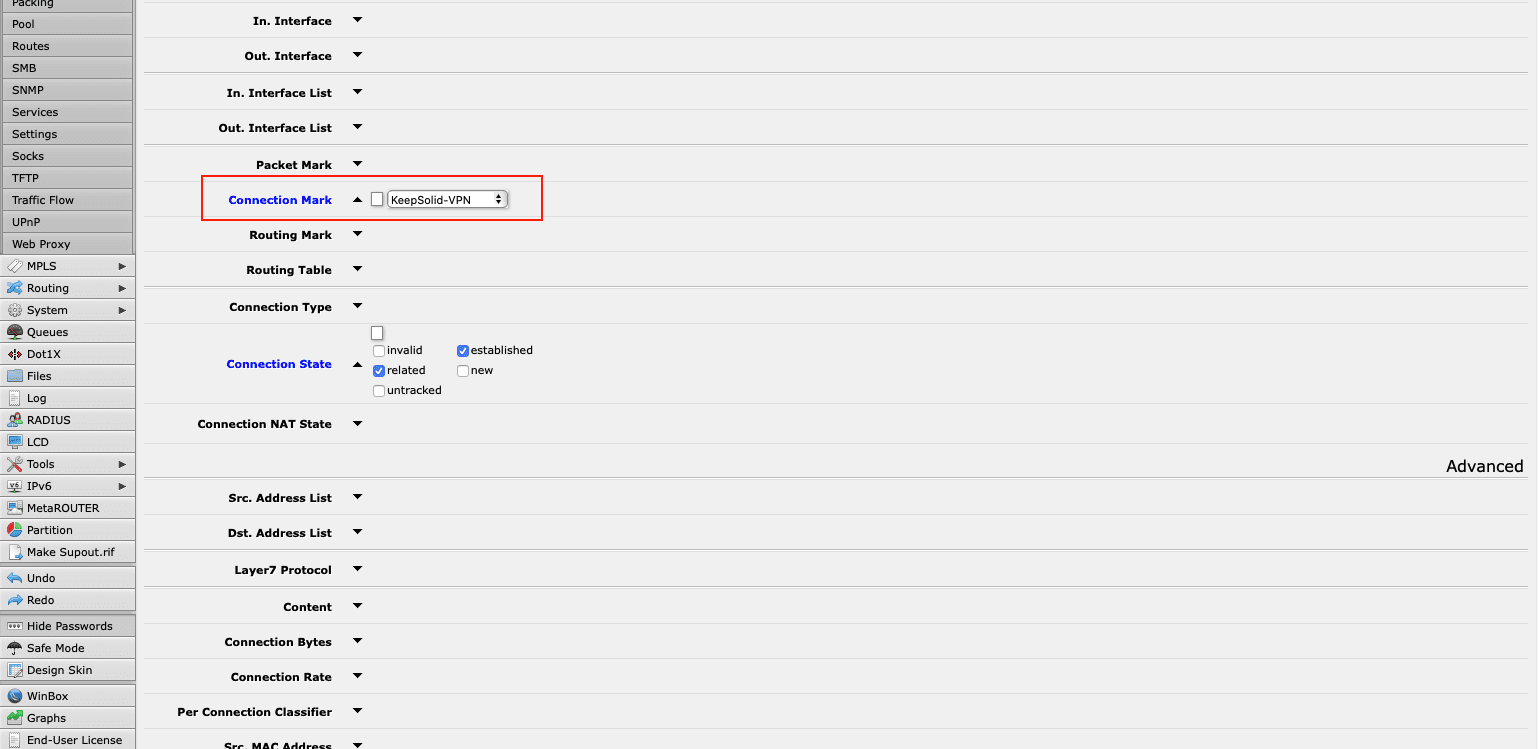

注:FastTrack を有効にしている場合は、ルールを編集する必要があります。関連するConnection Mark(接続マーク)フィールドで接続マークを選択し、OKをクリックします。

以上でMikrotikルーターでIKEv2の設定に成功し、VPN Unlimitedサービスのすべてのメリットと高速で安全なIKEv2プロトコルを楽しむことができるようになりました。

今すぐVPN Unlimitedを始める

サイバー犯罪者から無防備になり、機密データを保護し、手間をかけずに第三者から現実の身元を隠せるようになります。