Comment configurer la connexion IKEv2 sur Mikrotik (RouterOS v.6.45 et supérieur)

Guide pour les utilisateurs de VPN Unlimited

La configuration de Mikrotik IKEv2 vous permet d'accéder au trafic Internet anonyme et sécurisé des appareils connectés à votre routeur, ainsi que de débloquer le contenu géo-restreint. Pour obtenir plus d'informations sur le protocole IKEv2, consultez notre article détaillé Qu'est-ce que le protocole IKEv2.

Ce guide fournit une procédure détaillée de configuration de la connexion IKEv2 sur Mikrotik (avec RouterOS v.6.45 et supérieur) à l'aide des paramètres VPN Unlimited. Terminez la configuration de votre client VPN Mikrotik avec notre guide et rendez votre expérience en ligne privée, sécurisée et sans restriction avec nous VPN Unlimited.

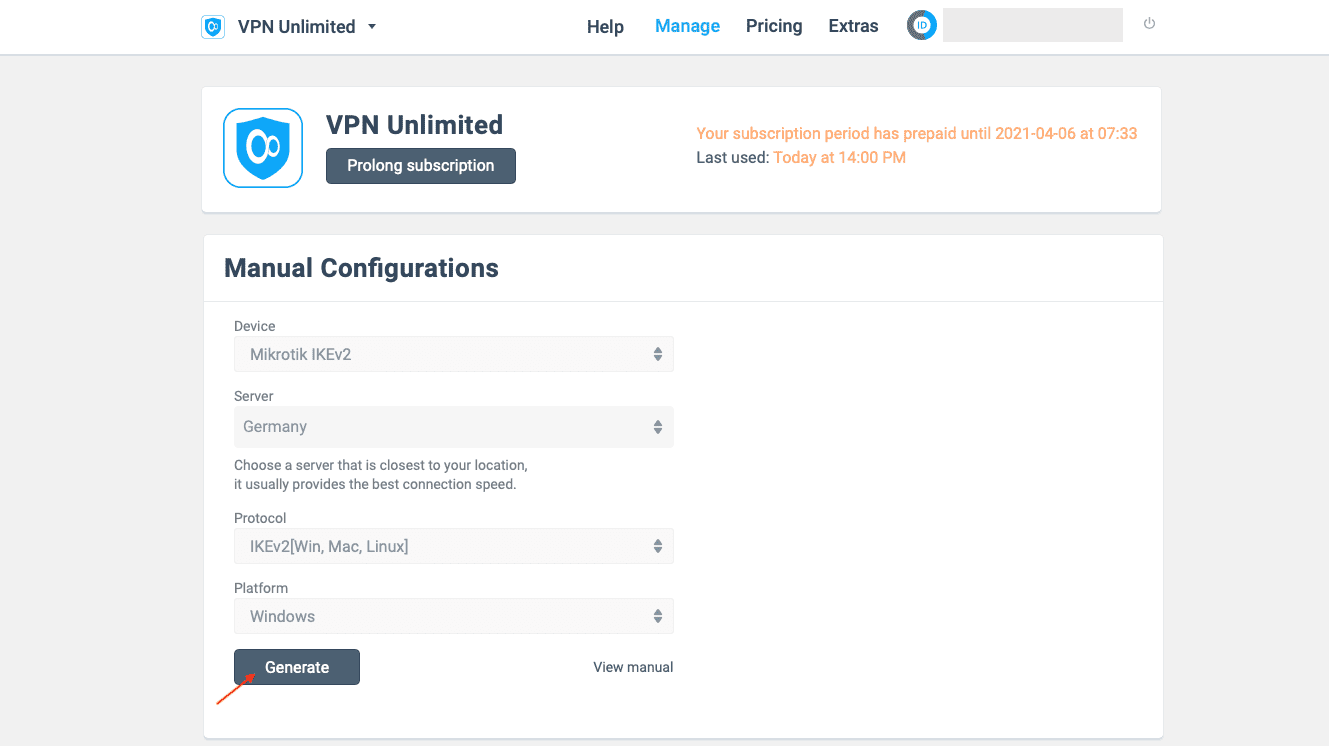

I. Générer des configurations VPN manuelles

Avant de configurer un VPN sur un routeur Mikrotik, vous devez générer des configurations IKEv2 pour Windows dans votre Bureau des utilisateurs KeepSolid.

Pour ce faire, suivez juste quelques étapes simples de notre guide sur comment créer manuellement des configurations VPN.

Là, vous obtiendrez les informations nécessaires à la configuration ultérieure d'IKEv2 sur votre Mikrotik:l'adresse IP, le login, le mot de passe et un certificat du serveur VPN choisi, que vous devez enregistrer sur votre ordinateur.

II. Configurer la connexion IKEv2 sur Mikrotik

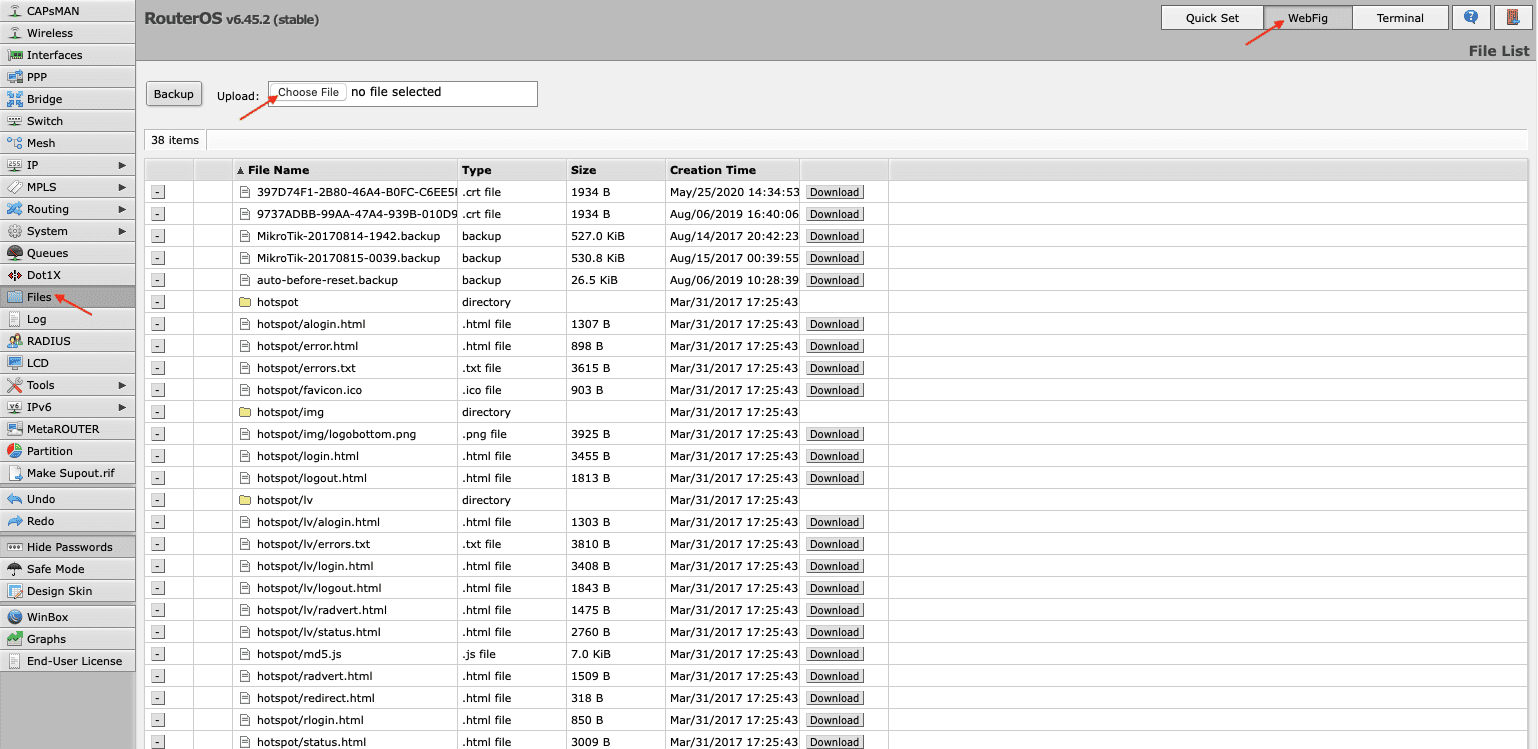

- Accédez à votre Mikrotik WebFig.

- Ouvrez Files (Fichiers) et ajoutez le certificat que vous avez précédemment généré dans votre Bureau des Utilisateurs.

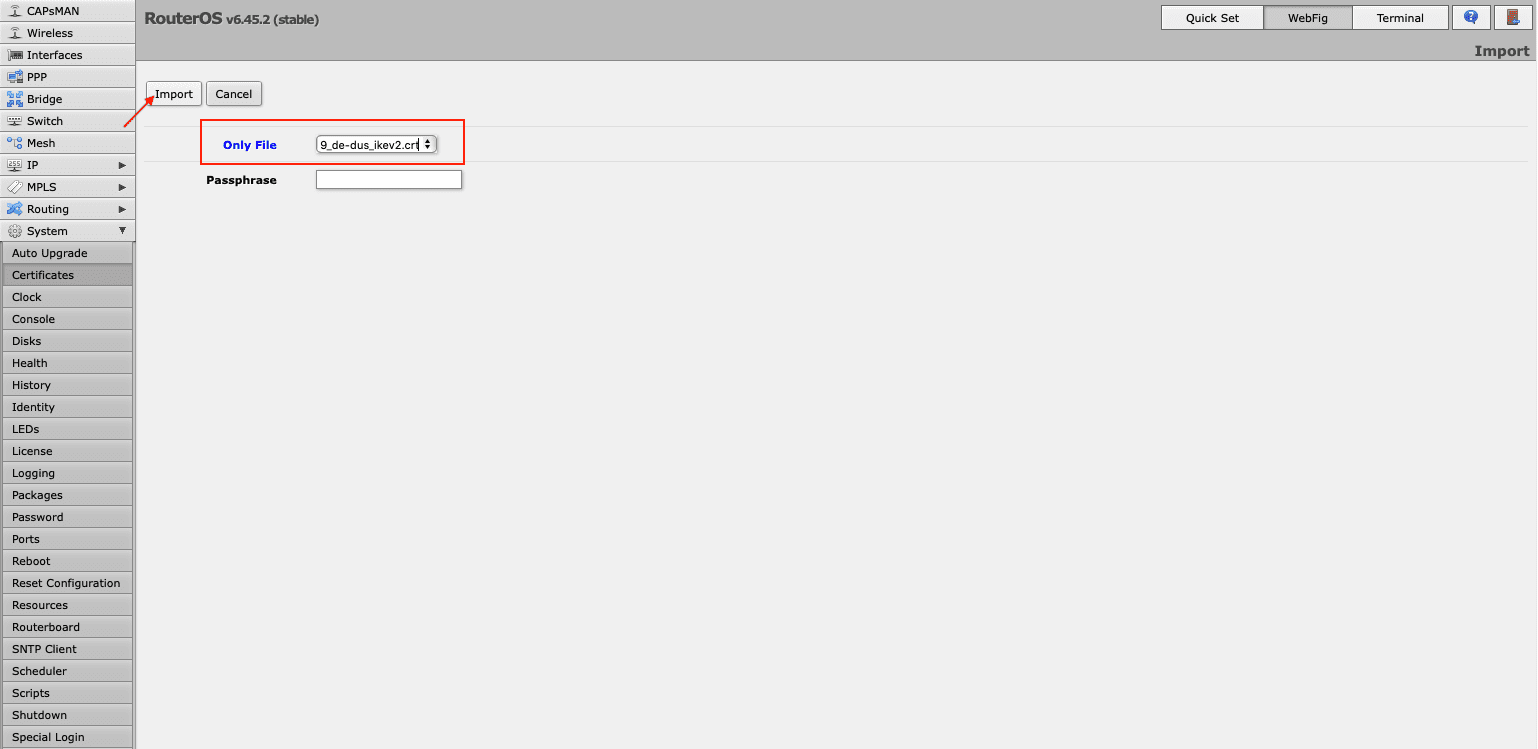

- Importez votre certificat via le System (Système) > Certificates (Certificats) > Import (Importer). Dans le menu déroulant en face du champ Only File (Seul fichier), choisissez le certificat que vous venez d'ajouter, et cliquez sur Import (Importer).

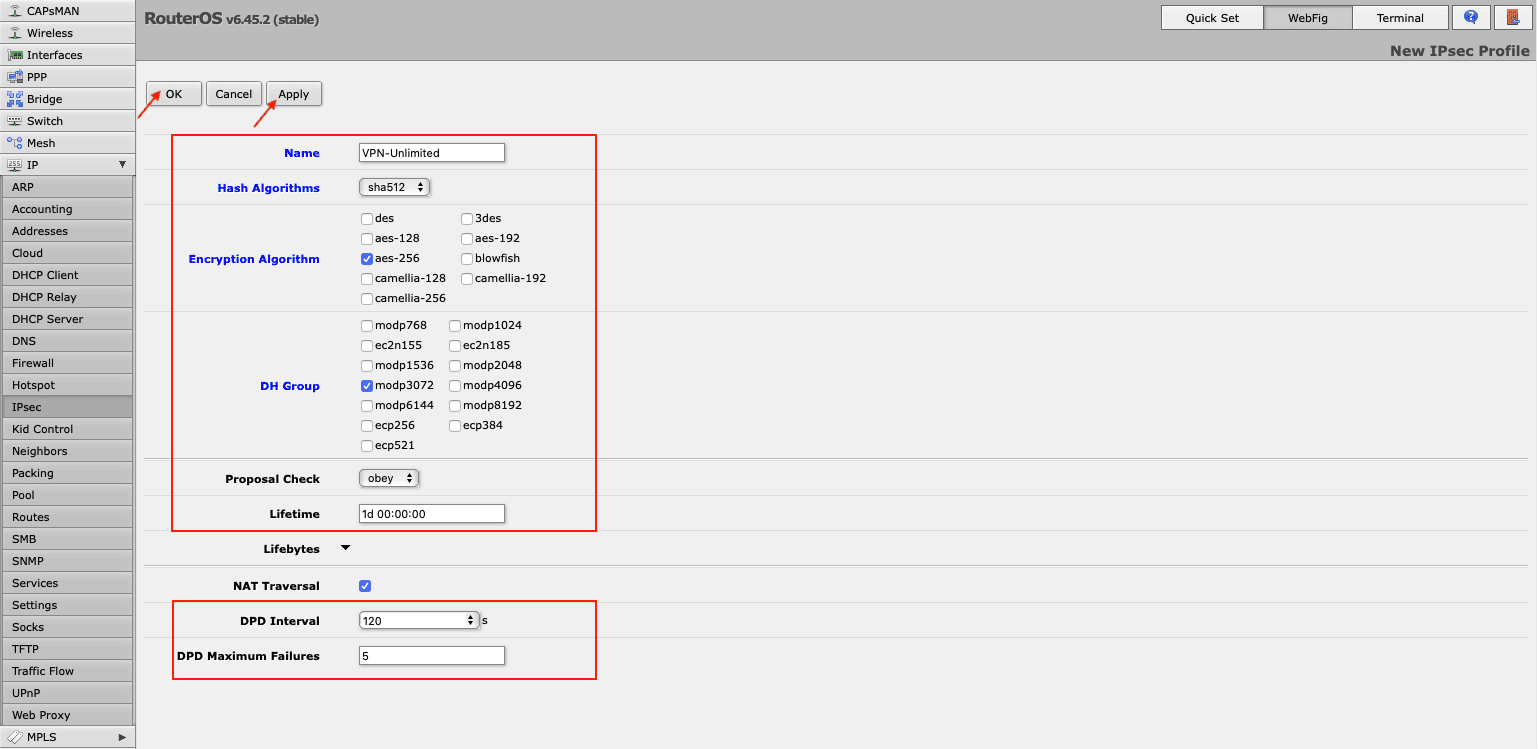

- Ajoutez un nouveau profil sur votre routeur Mikrotik en accédant à IP (IP) > IPsec (IPsec) > Profiles (Profils) > Add New (Ajouter nouveau). Remplissez les champs de votre nouveau profil de la manière suivante:

- Name (Nom): Entrez un nom personnalisé de votre nouveau profil VPN

- Hash Algorithms (Algorithmes de hachage): sha512

- Encryption Algorithm (Algorithme de cryptage): aes-256

- DH Group (Groupe DH): modp3072

- Proposal Check (Vérification de la proposition): obéir

- Lifetime (Durée de vie): Laissez la valeur par défaut 1jour 00:00:00

- DPD Interval (Intervalle DPD): 120

- DPD Maximum Failures (Pannes maximales DPD): 5

Cliquez sur Apply (Appliquer) > OK.

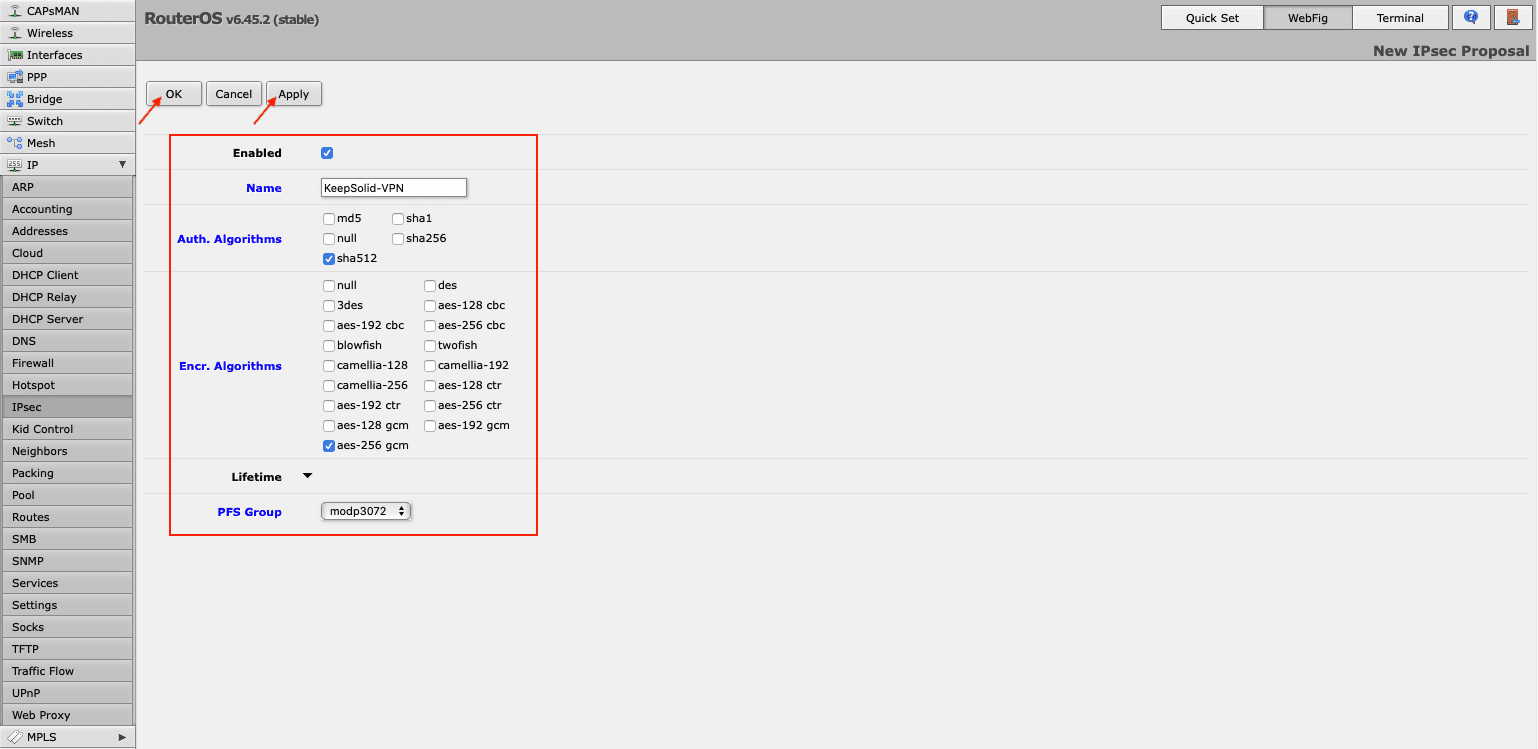

- Sur le même écran IPsec, accédez à l'onglet Proposals (Propositions) et cliquez sur Add New (Ajouter nouveau). Remplissez les champs comme indiqué ci-dessous:

- Enabled (Activé): La case doit être cochée

- Name (Nom): Entrez un nom personnalisé, par exemple KeepSolid

- Auth. Algorithms (Auth. Algorithmes): sha512

- Enc. Algorithms (Enc. Algorithmes): aes-256 gcm

- PFS Group (Groupe PFS): modp3072

Cliquez sur Apply (Appliquer) > OK.

- Naviguez à l'onglet Groups (Groupes), appuyez sur Add New (Ajouter nouveau), et entrez le nom du nouveau groupe, par exemple KeepSolid, puis cliquez sur OK.

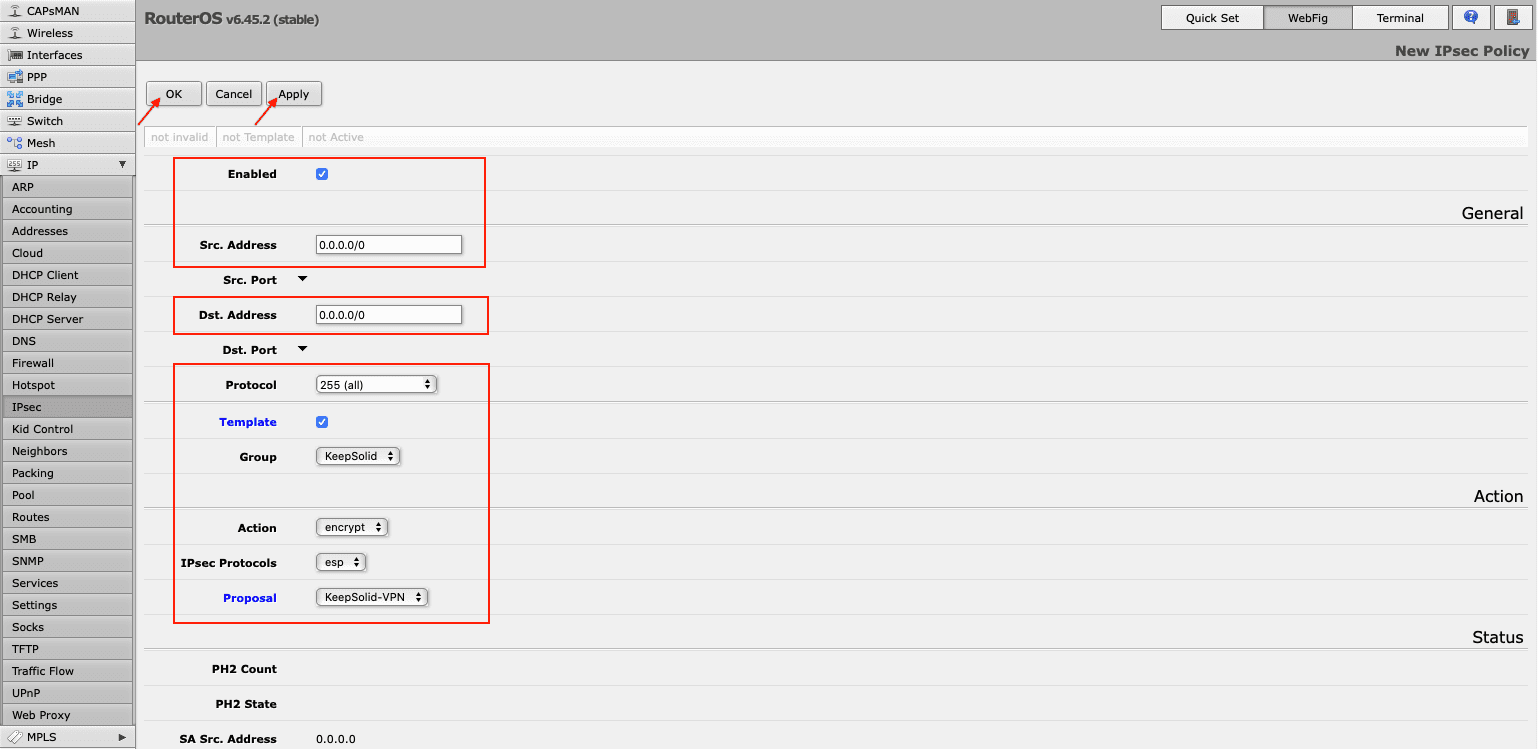

- Vous devez maintenant créer une stratégie IPsec sur votre routeur Mikrotik. Accédez à l'onglet Policies (Politiques) et cliquez sur Add New (Ajouter nouveau). Remplissez les champs comme indiqué ci-dessous et cliquez sur OK:

- Enabled (Activé): La case doit être cochée

- Src. Address (Src. Adresse): Laissez la valeur par défaut 0.0.0.0/0

- Dst. Address (Dst. Adresse): Laissez la valeur par défaut 0.0.0.0/0

- Protocol (Protocole): 255 (tout)

- Template (Modèle): Cochez la case

- Group (Groupe): défaut (assurez-vous que c'est celui que vous avez créé à l'étape 6, dans notre cas, c'est KeepSolid)

- Action (Action): Crypter

- IPsec Protocols (Protocoles IPsec): esp

- Proposal (Proposition): sélectionnez la proposition que vous avez créée auparavant, dans notre cas, il s'agit de KeepSolid-VPN.

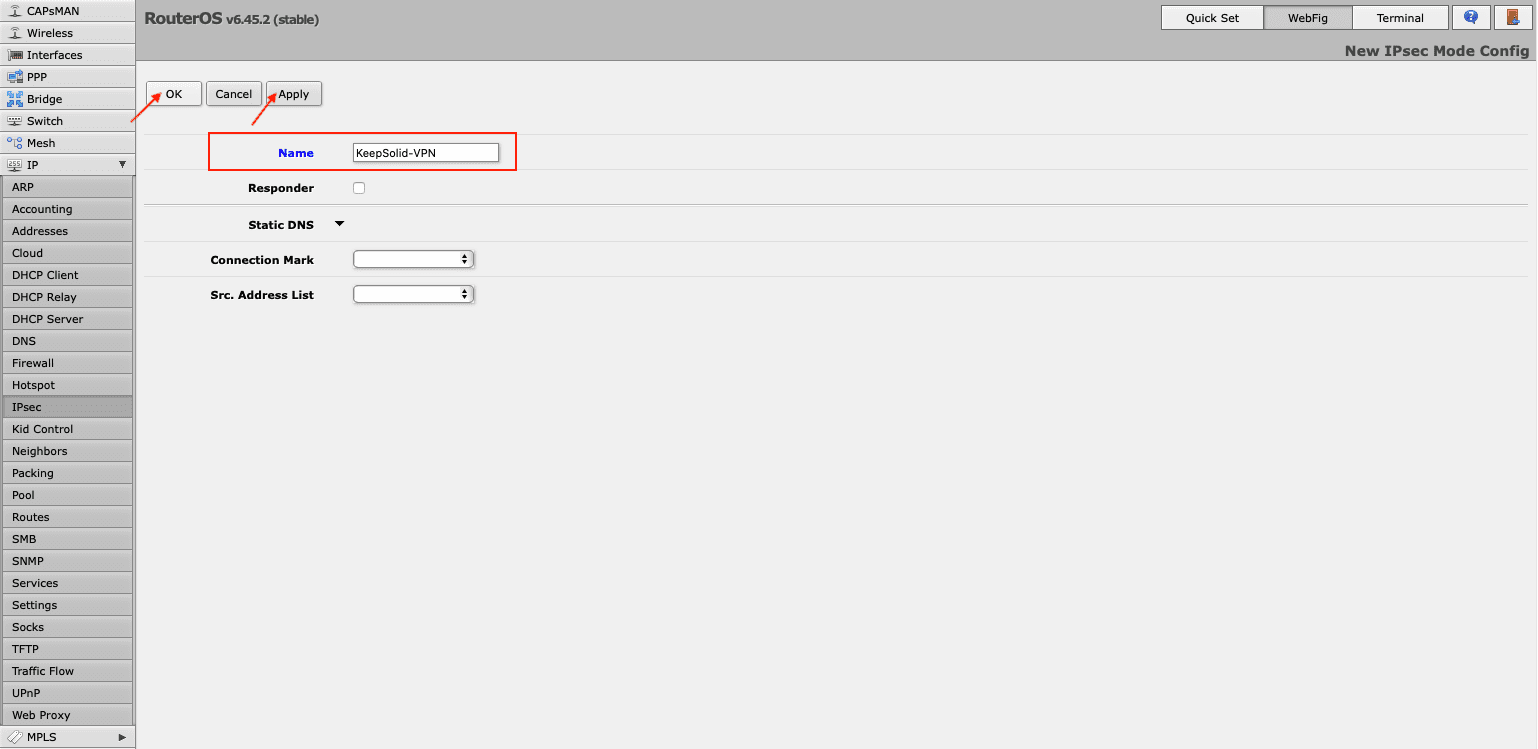

- Passez à l'onglet Mode Configs (Configuration du mode) dans la même section IPsec et appuyez sur Add New (Ajouter nouveau). Entrez le nom de la configuration et cliquez sur OK.

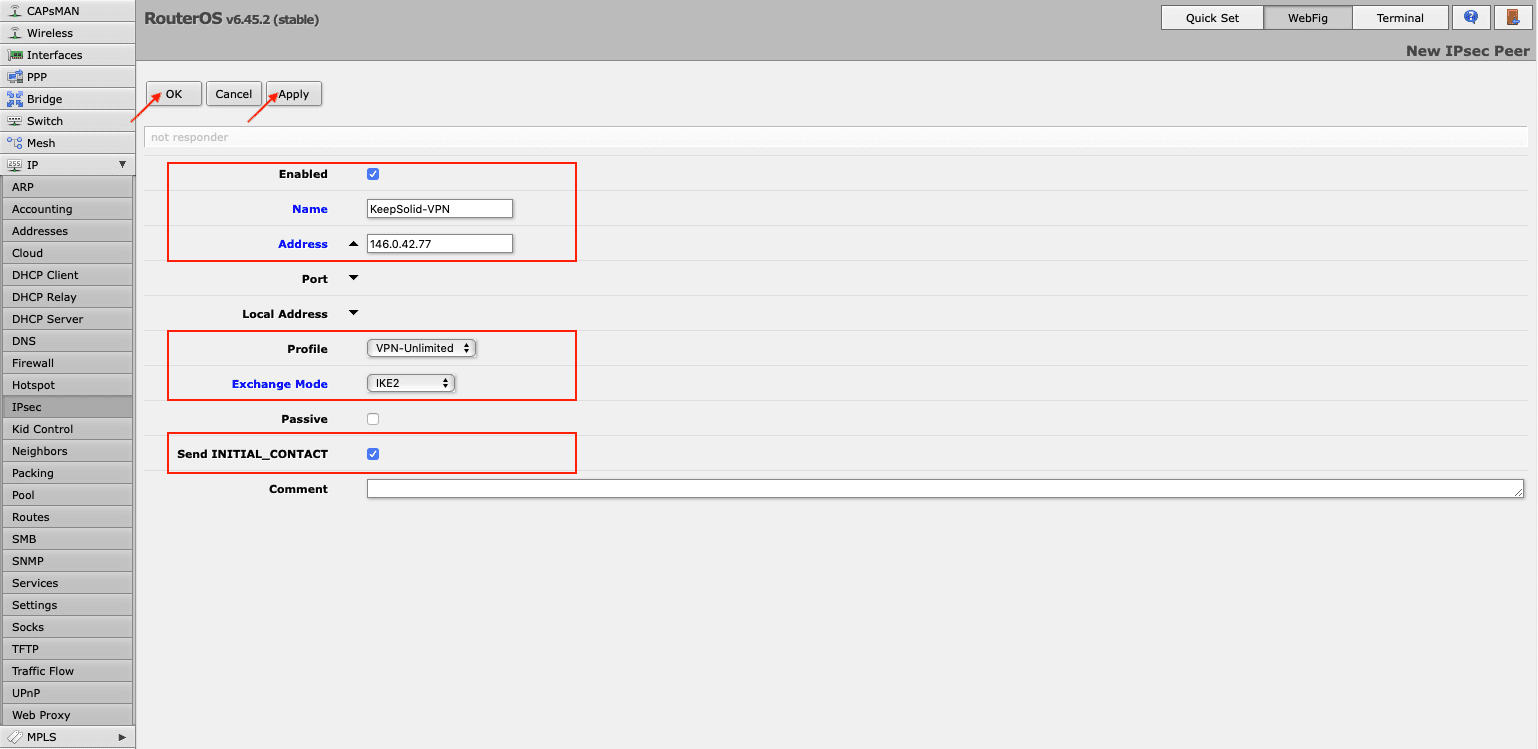

- Créez un pair IPsec sur l'onglet IPsec (IPsec) > Peers (Pairs). Cliquez sur Add New (Ajouter nouveau) et fournissez les détails suivants et cliquez sur OK:

- Enabled (Activé): La case doit être cochée

- Address (Adresse): Saisissez l’adresse IP du serveur VPN choisi (vous pouvez la trouver dans le champ IPS des paramètres que vous avez générés)

- Profile (Profil): Sélectionnez le profil créé, dans notre cas c'est KeepSolid

- Exchange Mode (Mode d'échange): Choisissez IKE2

- Send INITIAL_CONTACT (Envoyer INITIAL_CONTACT): La case doit être cochée.

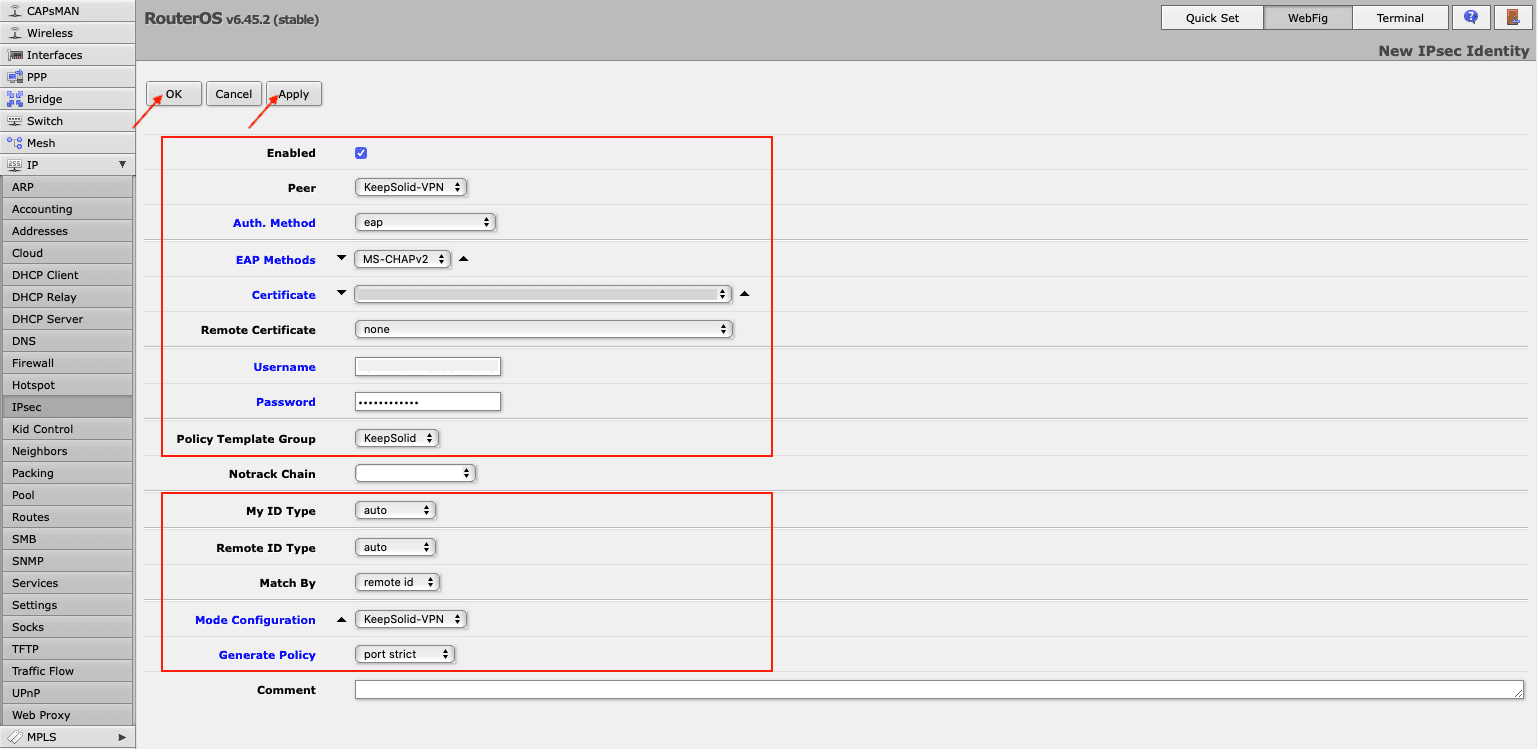

- Sur le IPsec (IPsec) > lónglet Identities (Identités), cliquez sur Add New (Ajouter nouveau) et remplissez les champs comme indiqué ci-dessous:

- Enabled (Activé): La case doit être cochée

- Peer (Pair): Sélectionnez le pair que vous avez ajouté, par exemple. KeepSolid-VPN

- Auth. Method (Auth. Méthode): eap

- EAP Methods (Méthodes EAP): MS-CHAPv2

- Certificate (Certificate): Choisissez le certificat IKEv2 que vous avez chargé auparavant

- Remote certificate (Certificat à distance): aucun

- Username (Nom d'utilisateur): Entrez les informations du champ Login (se connecter) des configurations VPN manuelles générées

- Password (Mot de passe): Entrez le mot de passe des configurations manuelles

- Policy Template Group (Groupe de modèles de politiques): Sélectionnez la politique que vous avez créée, dans notre exemple, c'est KeepSolid

- My ID Type (Mon type d'ID): auto

- Remote ID Type (Type d'ID à distance): auto

- Match By (Associer par): id à distance

- Mode Configuration (Configuration du mode): Choisissez le nom de la configuration que vous avez ajoutée à l'étape 8

- Generate Policy (Générer une politique): port strict

Cliquez sur Apply (Appliquer) > OK.

- Vous pouvez vérifier les connexions établies sur Active Peers (Pairs actifs) et Installed SAs (des SA Installées) de la section IPsec.

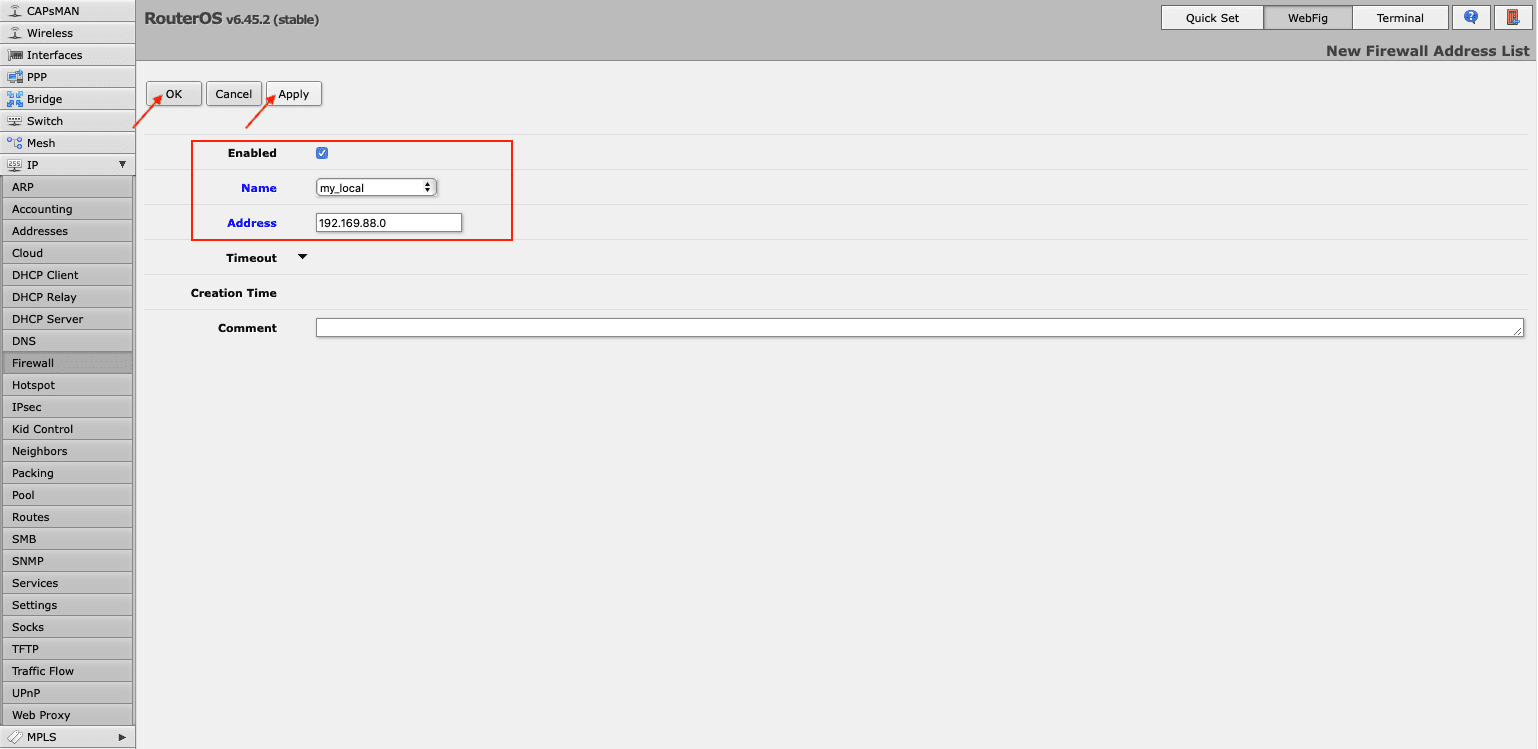

Pour envoyer tout le trafic vers le tunnel, vous devez créer une liste d'adresses avec votre réseau local. Pour cela, naviguez à Firewall > Address Lists (Listes d'adresses) et cliquez sur Add New (Ajouter nouveau). Dans le champ Name (Nom), choisissez votre réseau local et saisissez son adresse IP et la longueur de son réseau préfixe dans le champ Address (Adresse).

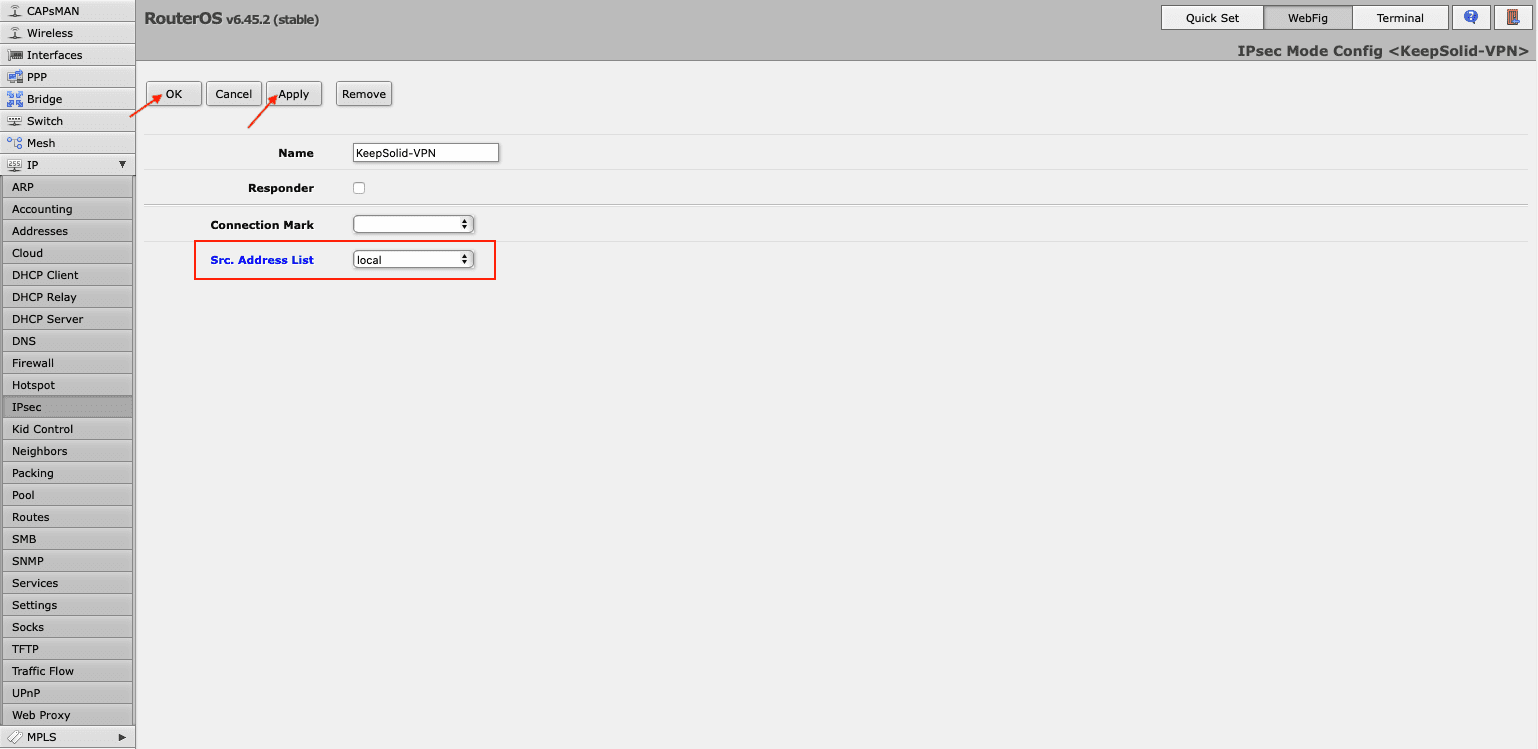

- Vous devez maintenant affecter cette liste à votre configuration de mode. Pour cela, accédez à IPsec (IPsec) > Mode Configs (Configurations de mode) > KeepSolid, et sélectionnez la liste que vous venez de créer dans le menu déroulant devant champ Src. Address List (Src. Liste d'adresses).

Note: N'oubliez pas de désactiver la règle FastTrack dans Firewall > list Filter Rules (Règles de filtrage).

III. How to send only needed traffic via the VPN tunnel (Comment envoyer uniquement le trafic nécessaire via le tunnel VPN)

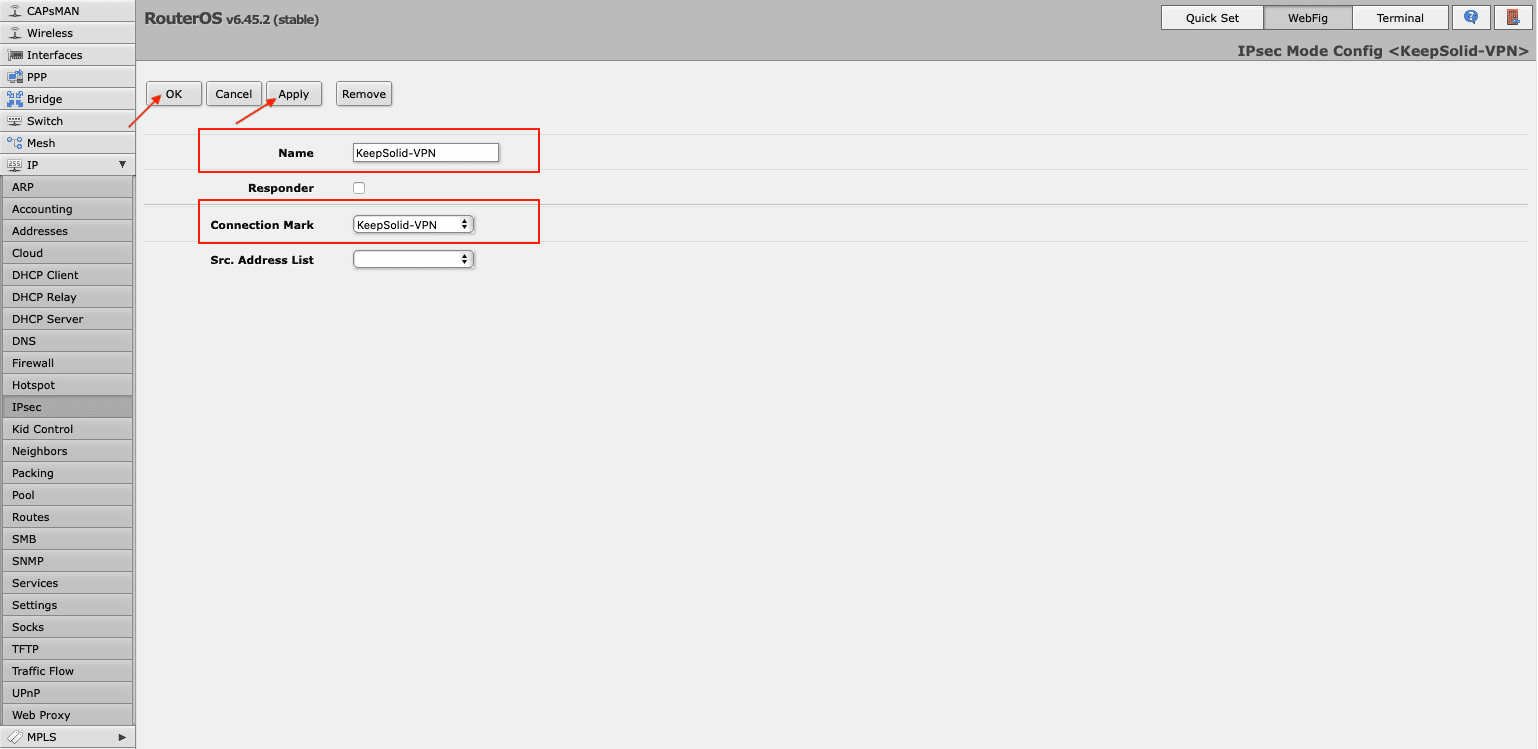

- Créer une marque de connexion via IPsec (IPsec) > Mode Configs (Configurations de mode) > Add/Edit (Ajouter/Modifier).

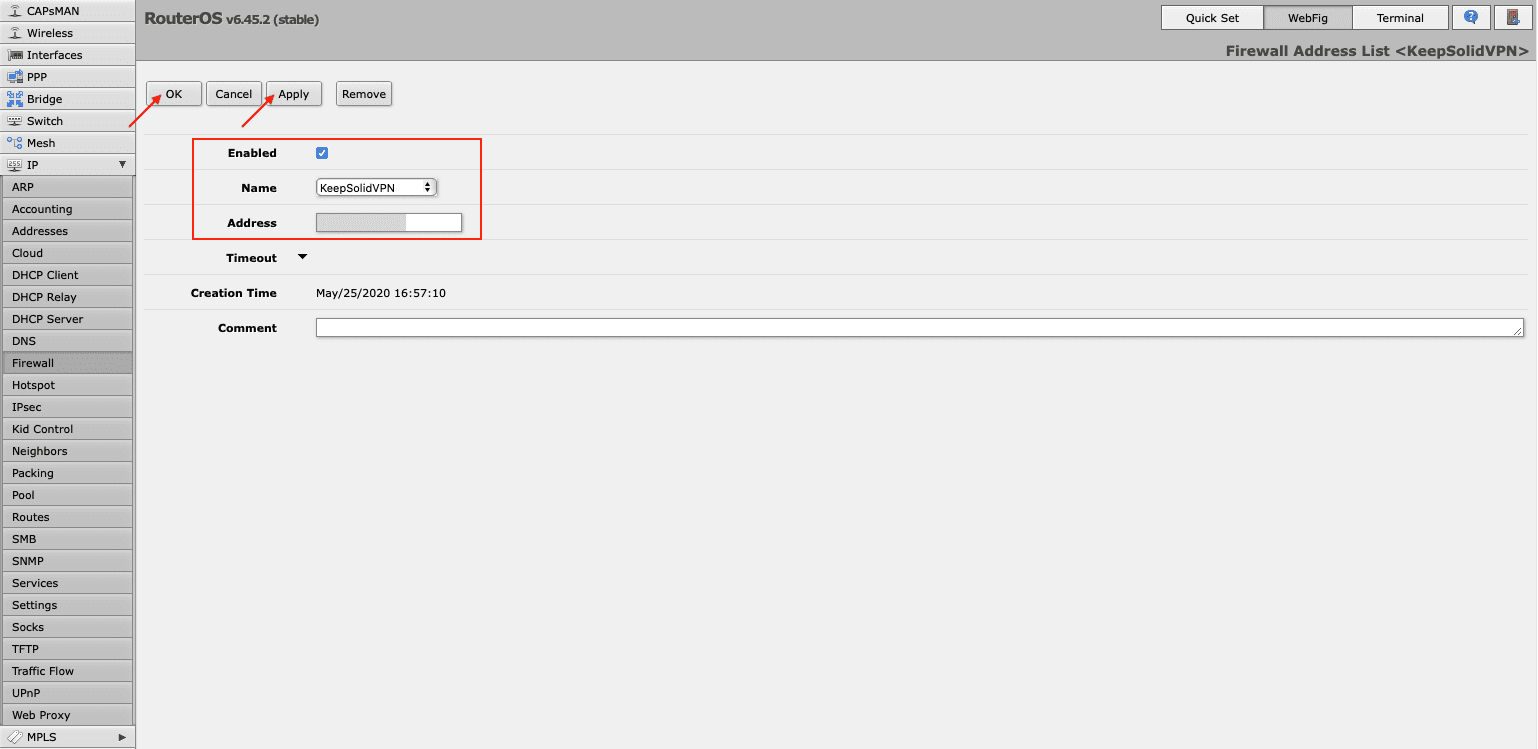

- Dans Firewall > Address Lists (Listes d'adresses), cliquez sur Add New (Ajouter nouveau) pour inclure l'adresse IP requise dans la liste d'adresses.

Vous pouvez ajouter une adresse IP différente avec le même nom de Liste d'Adresses.

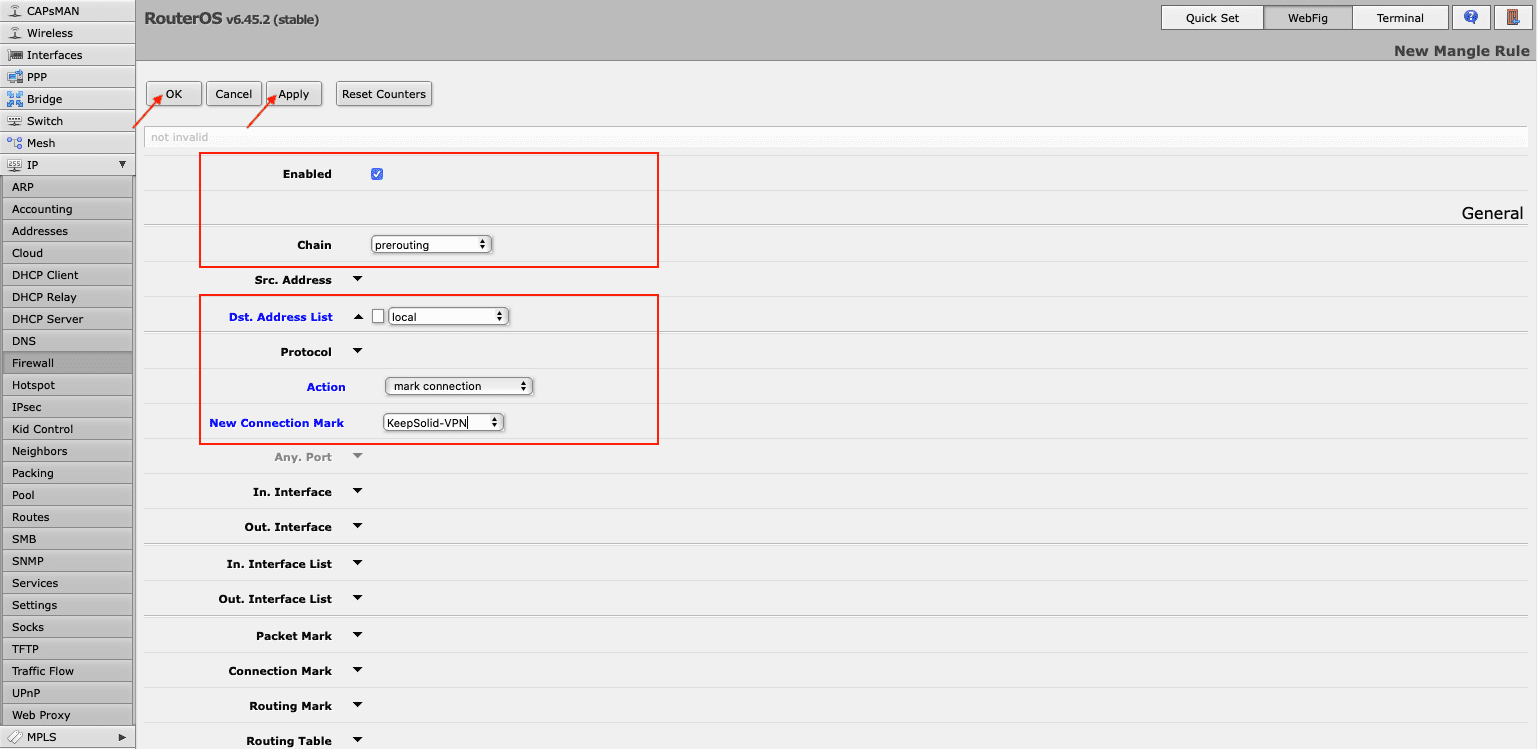

- Naviguez à Firewall > Mangle (Mangle) créer une règle de mangle. Appuyez sur Add New (Ajouter nouveau) et apportez les modifications suivantes:

- Enabled (Activé): La case doit être cochée

- Chain (Chaîne): preroutage

- Dst. Address List (Dst. Liste d'adresses): Choisissez la liste d'adresses que vous avez créée

- Action (Action): marque connexion

- New Connection Mark (Nouvelle marque de connexion): Sélectionnez la marque de connexion ajoutée à l'étape 1

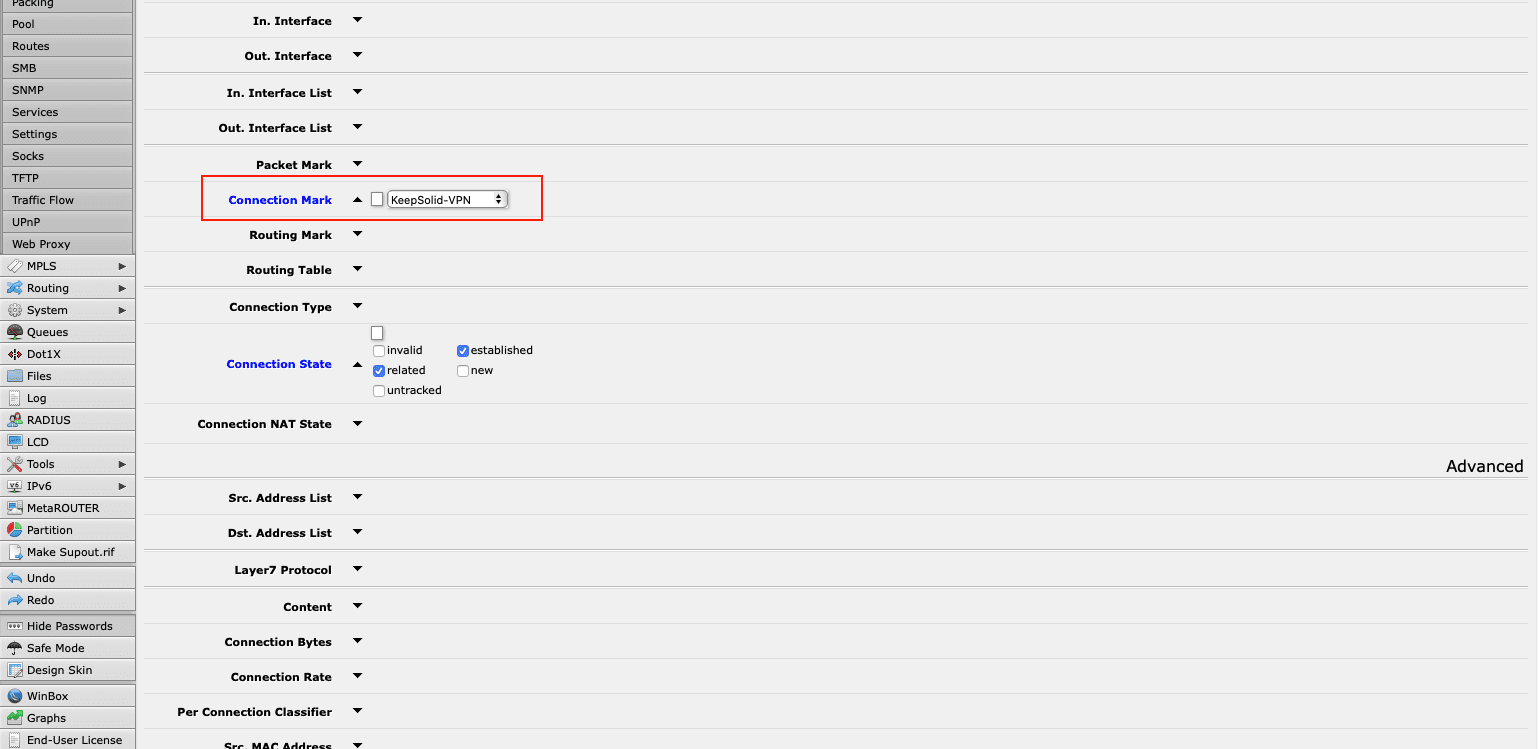

Note: Si vous avez activé FastTrack (Voie rapide), vous devez modifier la règle. Choisissez votre marque de connexion dans le champ correspondant Connection Mark (Marque de connexion) et cliquez sur OK.

C'est ça! Vous avez configuré avec succès IKEv2 sur le routeur Mikrotik et pouvez profiter de tous les avantages du service VPN Unlimited et du protocole IKEv2 rapide et sécurisé.

Commencez avec VPN Unlimited dès maintenant

Devenez invulnérable aux cybercriminels, protégez vos données sensibles et cachez votre identité réelle à des tiers sans tracas!