Configuração de clientes OpenVPN & L2TP para roteadores com firmware Padavan

para usuários do VPN Unlimited

Este tutorial fornece um passo-a-passo detalhado sobre como configurar clientes OpenVPN® e L2TP em seu roteador flasheado com o firmware Padavan. Para obter mais informações sobre o protocolo OpenVPN, consulte nosso artigo detalhado O que é o protocolo OpenVPN. Também recomendamos que você verifique o artigo O que é protocolo L2TP VPN para saber mais sobre suas características e detalhes técnicos.

Nota: Este guia não cobre mais a configuração de L2TP sem o IPsec.

O roteador Xiaomi Mi-3 com firmware Padavan 3.4.3.9-099 foi tomado como exemplo. Como configurar VPN Unlimited para o firmware Padavan? Como configurar o OpenVPN para o firmware Padavan? Vamos dar uma olhada!

I. Como configurar o cliente OpenVPN para o firmware Padavan

I. Como configurar o cliente OpenVPN para o firmware Padavan

- Antes de configurar a VPN em seu roteador de firmware Padavan, você precisa gerar arquivos de configuração manual. Este guia delineia alguns passos simples sobre como fazê-lo.

- Em seguida, faça o login no painel de controle do seu roteador Padavan. Se você não sabe como acessar seu painel de controle de roteador, verifique nossas instruções sobre como encontrar seu IP de roteador.

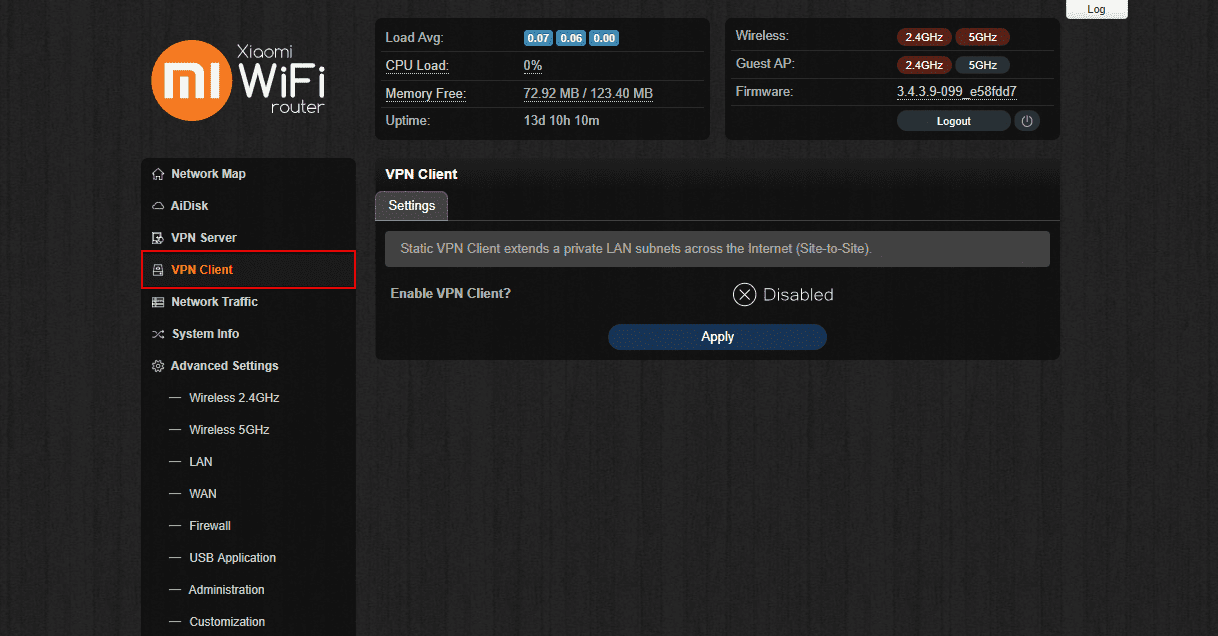

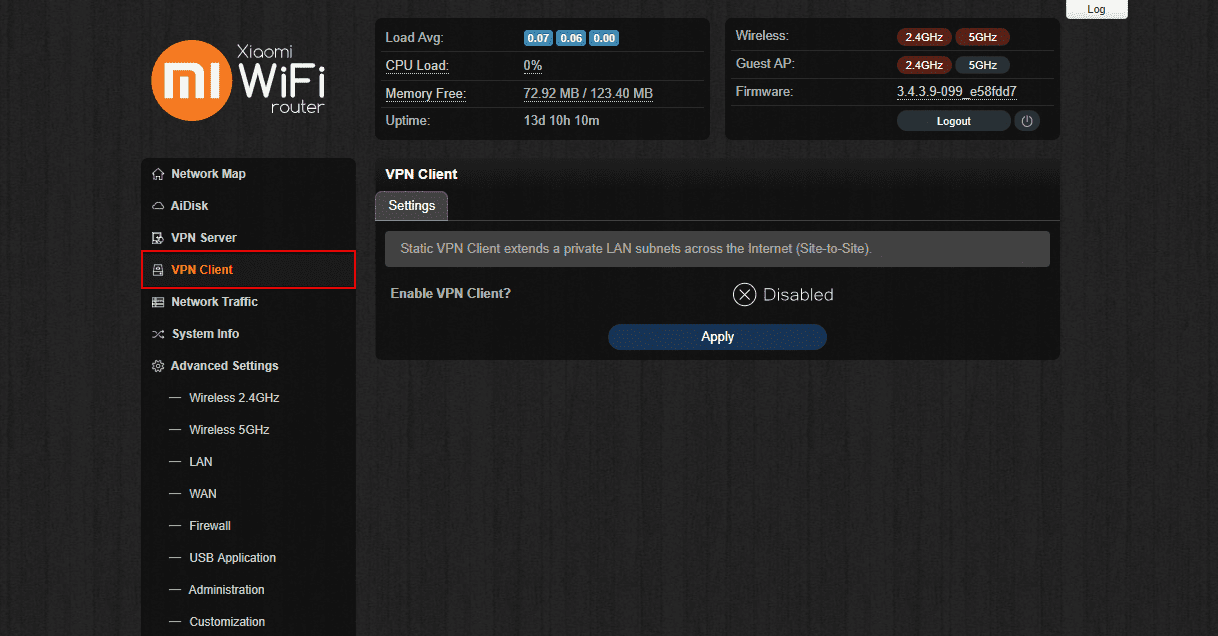

- Navegue até a guia VPN Client (Cliente VPN) > Settings (Configurações).

- Habilitar o cliente VPN para o firmware Padavan.

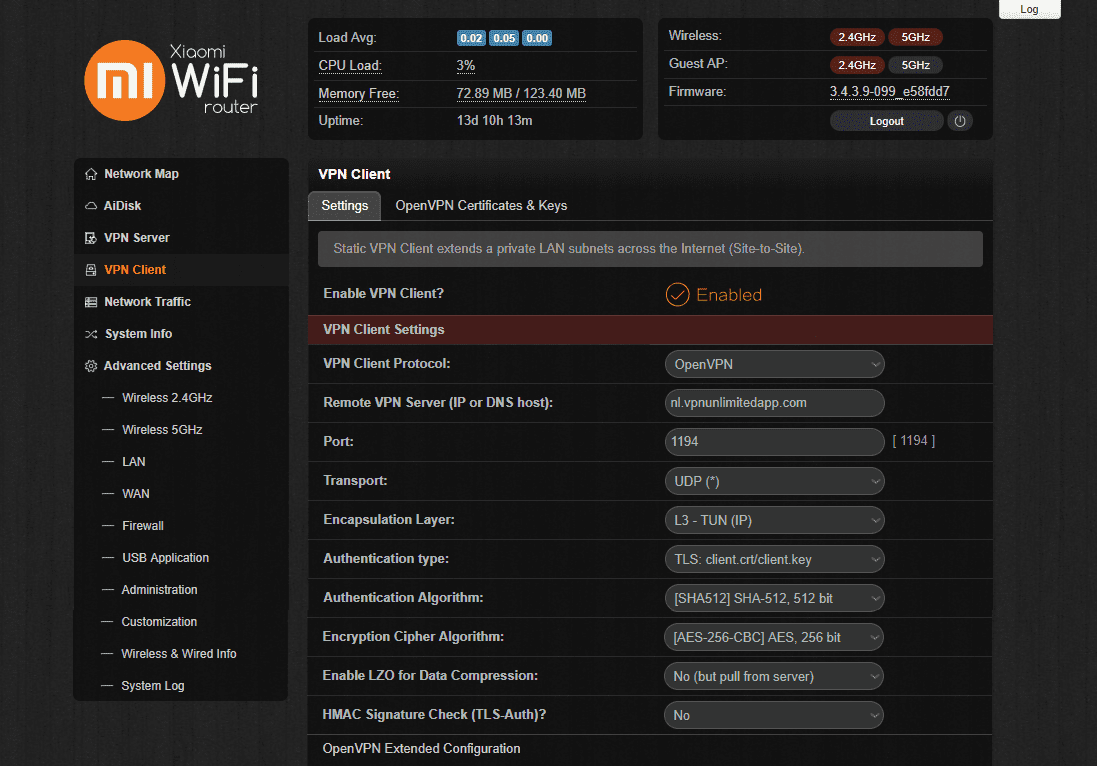

- Fill out the fields in the following way:

- Protocolo VPN Cliente: OpenVPN

- Servidor VPN remoto (IP ou host DNS): Especifique um nome de domínio do servidor a partir das configurações que você gerou

- Port (Porto): 1197

- Transport (Transporte): UDP

- Encapsulation Layer (Camada de Encapsulamento): L3 - TUN (IP)

- Authentication type (Tipo de autenticação): TLS: client.crt/client.key

- Authentication Algorithm (Algoritmo de Autenticação): [SHA512] SHA-512, 512 bit

- Encryption Cipher Algorithm (Algoritmo de cifra de encriptação): [AES-256-CBC] AES, 256 bit

- Enable LZO for Data Compression (Habilitar LZO para compressão de dados): Não (mas puxar do servidor)

- HMAC Signature Check (TLS-Auth)? (Verificação da assinatura do HMAC (TLS-Auth)?) - Não

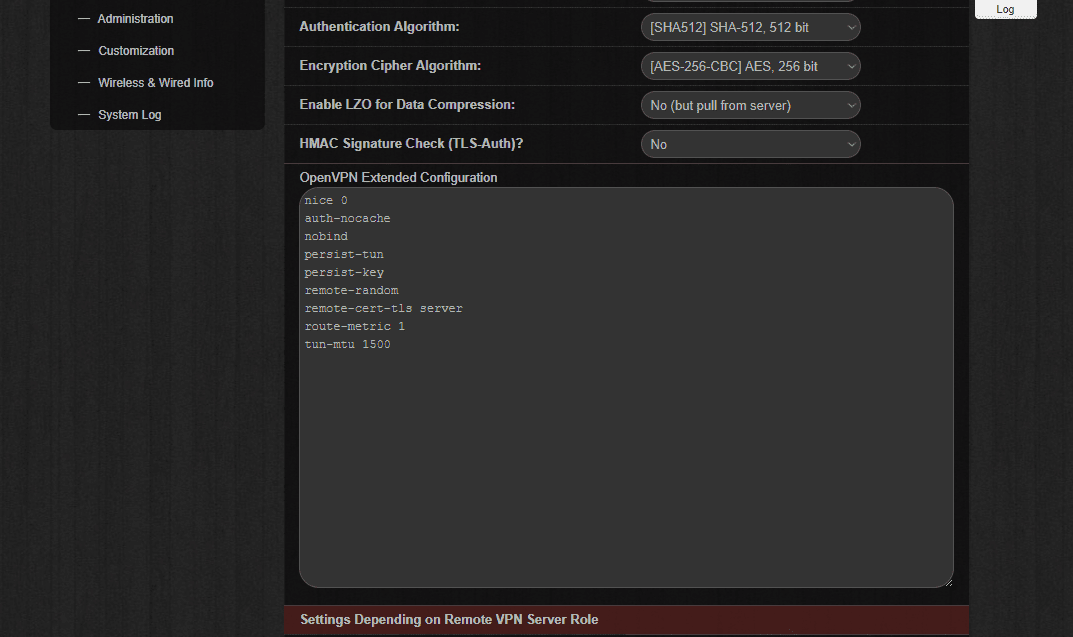

- Clique em OpenVPN Extended Configuration e cole as configurações abaixo:

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

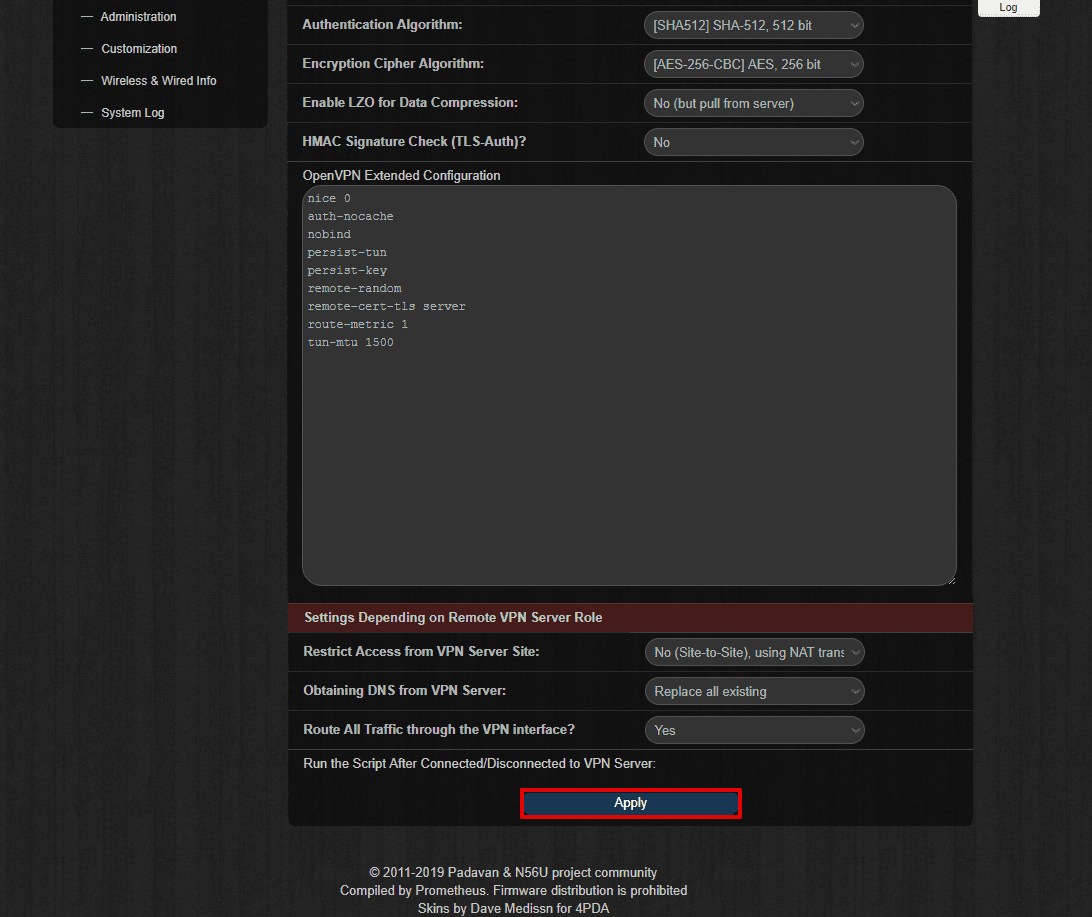

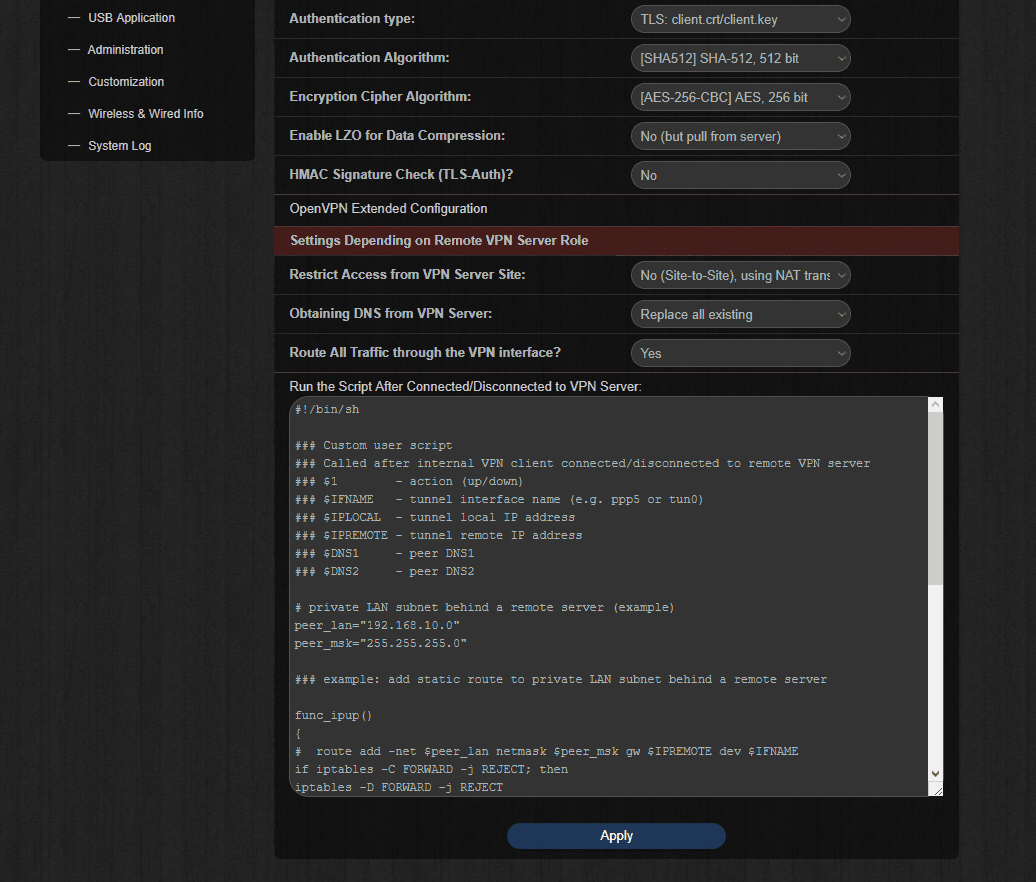

- Na seção Settings Depending on Remove VPN Server Role (Configurações Dependendo da função Remover Servidor VPN), escolha as seguintes opções:

- Restrict Access from VPN Server Site (Restringir o acesso a partir do site do servidor VPN): Não (Site-a-Site), utilizando tradução NAT

- Obtaining DNS from VPN Server (Obtenção de DNS a partir do Servidor VPN): Substituir todos os DNS existentes

- Route All Traffic through the VPN interface? (Rotear todo o tráfego através da interface VPN?) - Sim

- Clique em Apply (Aplicar).

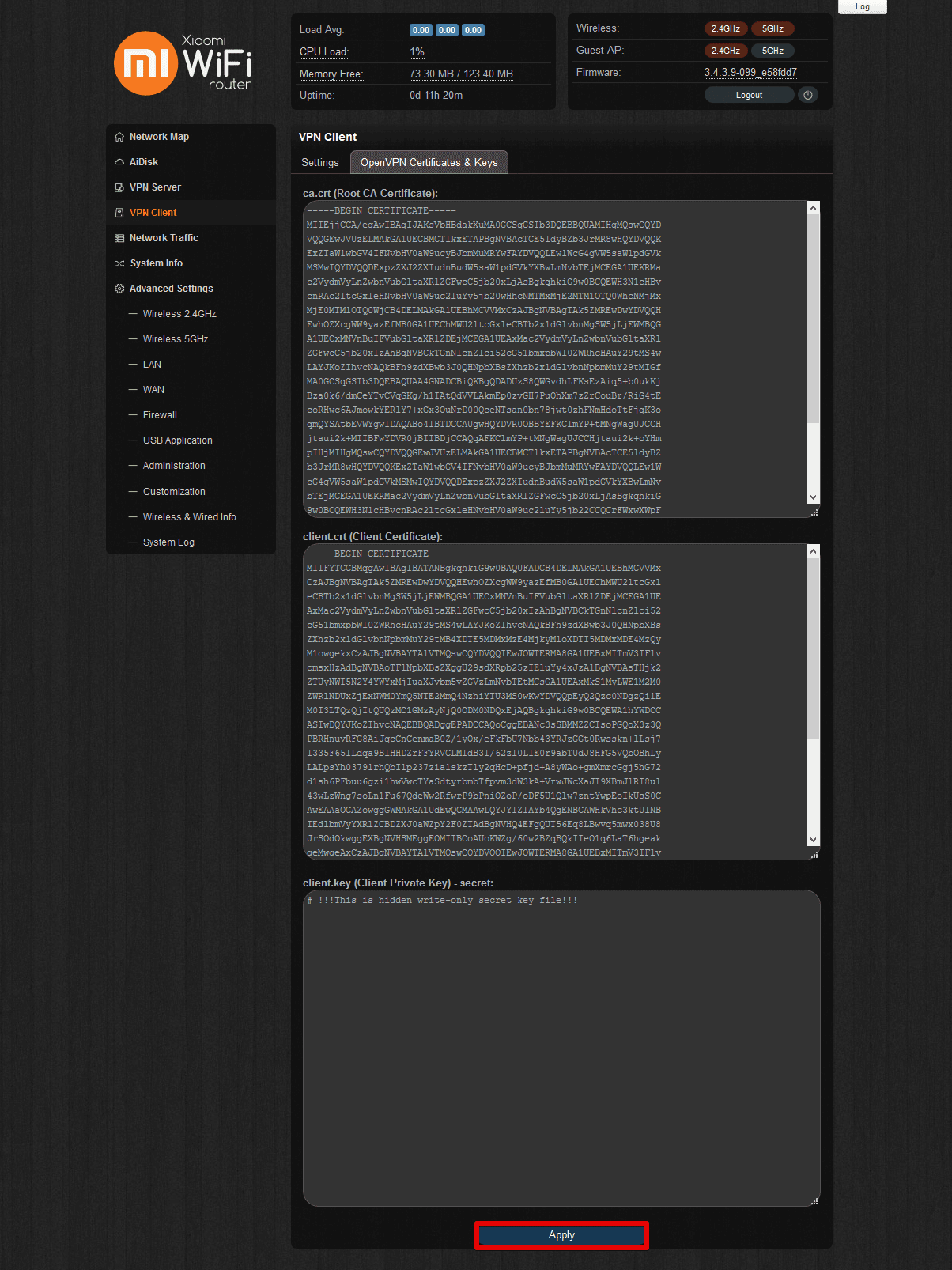

- Navegue até a guia Certificados e Chaves OpenVPN para o firmware Padavan. Aqui, você precisará digitar a chave e os certificados do arquivo de configuração .ovpn gerado:

- ca.crt (Root CA Certificate): cole as cordas entre <ca> e </ca>, incluindo -----BEGIN CERTIFICATE----- e -----BEGIN CERTIFICATE-----

- client.crt (Certificado de Cliente): cole as cordas entre <cert> e </cert>, incluindo -----BEGIN CERTIFICATE----- e -----BEGIN CERTIFICATE-----

- client.key (Client Private Key) - secreto: cole as cordas entre <key> e </key>, incluindo -----BEGIN CERTIFICATE----- e -----BEGIN CERTIFICATE-----

- Clique em Apply (Aplicar).

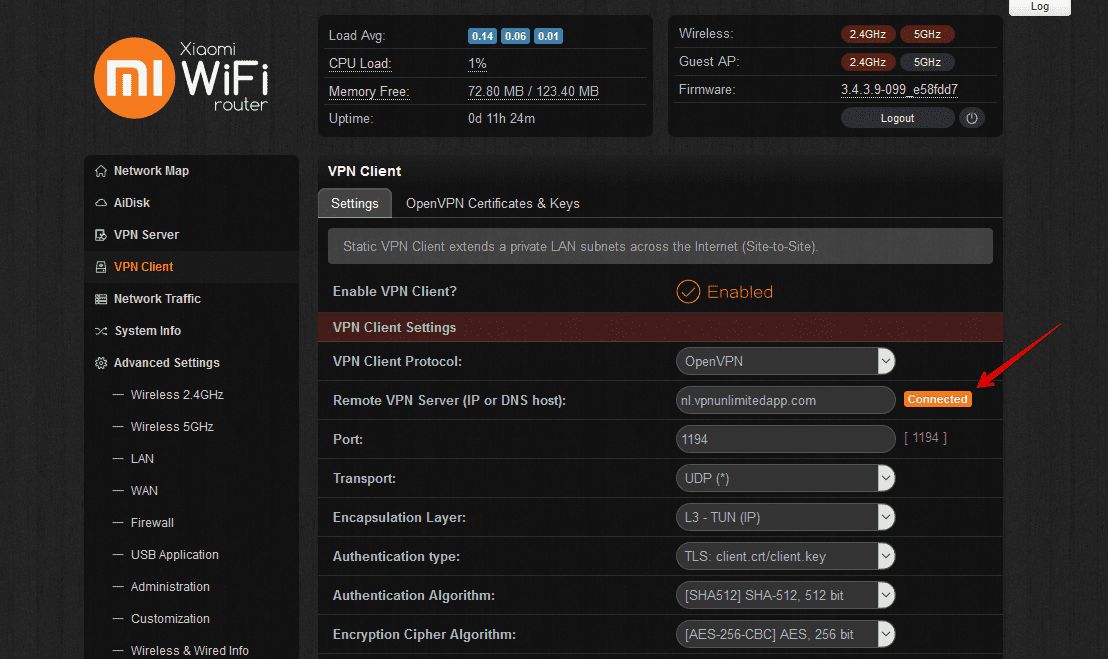

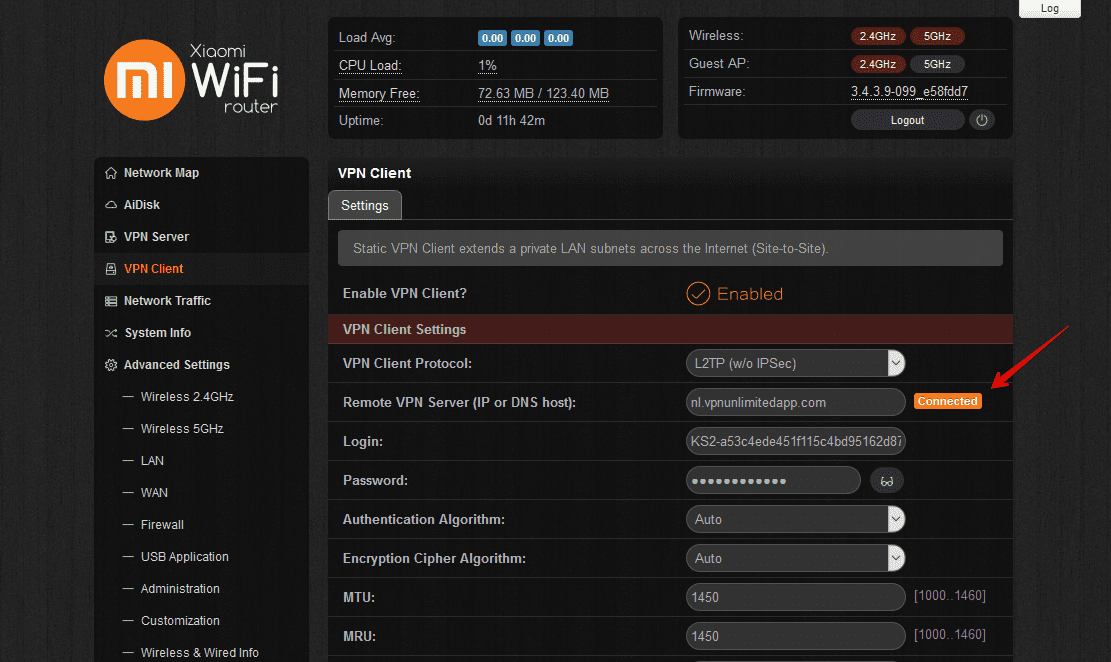

Quando a conexão VPN para o firmware Padavan for estabelecida com sucesso, você verá o status Connected (Conectado) na guia Settings (Configurações), como mostrado abaixo.

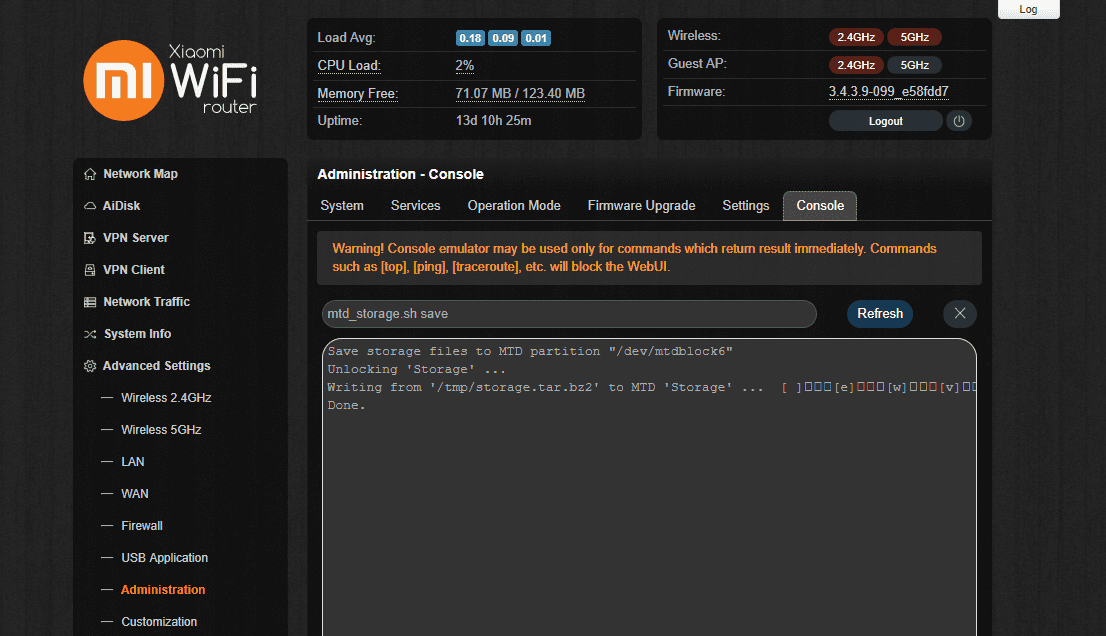

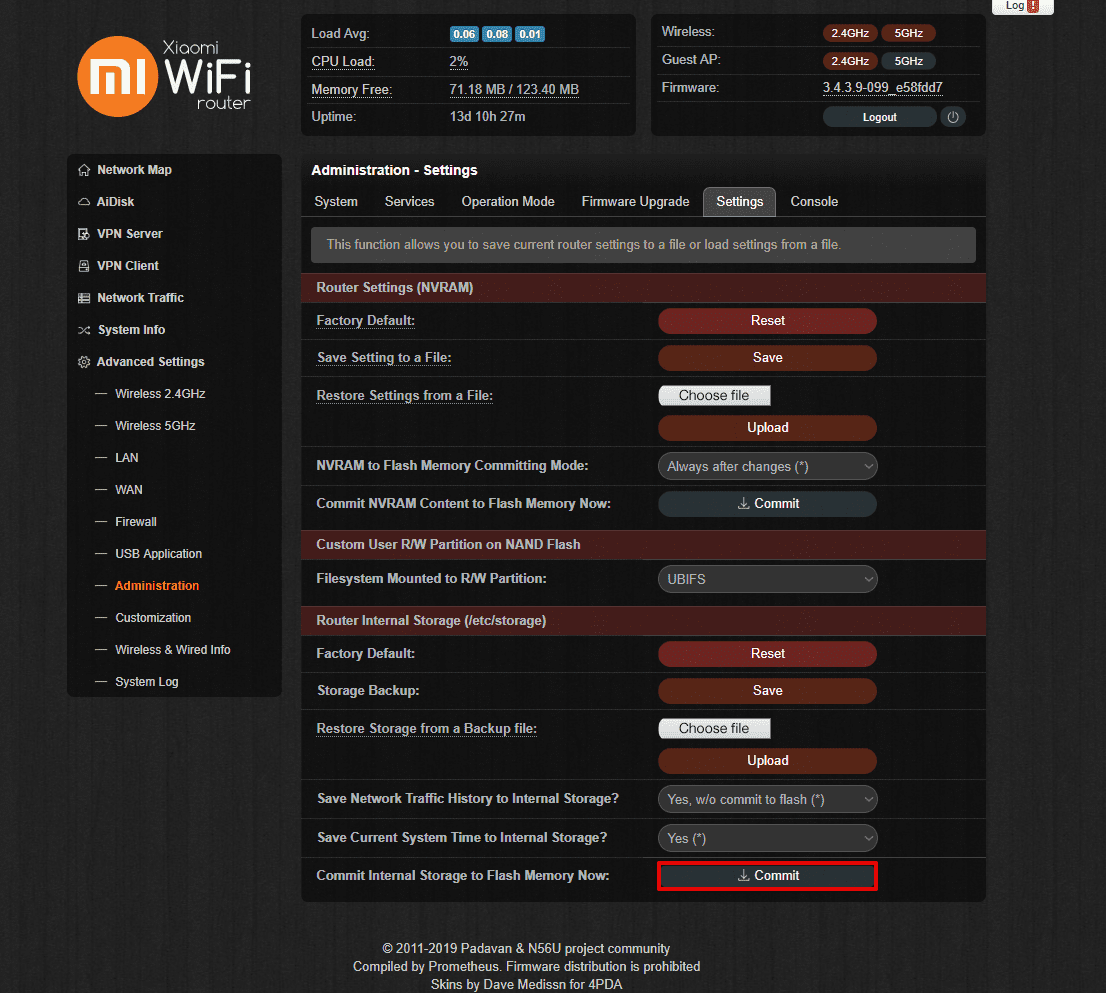

- Após conectar-se ao nosso serviço para o firmware Padavan, você precisa fazer suas mudanças permanentes. Você pode fazer isso de três maneiras:

- Em Administration (Administração) > Console execute o comando mtd_storage.sh save.

- Vá para Advanced Settings (Configurações Avançadas) > Administration (Administração) > Settings (Configurações), navegue para Commit Internal Storage to Flash Memory Now (Comprometer o Armazenamento Interno à Memória Flash Agora) na parte inferior da página e pressione Commit (Comprometer).

- Reinicie seu roteador pressionando o botão Reboot à direita do botão Logout (Sair).

II. Como configurar o cliente L2TP em seu roteador Padavan

- Gerar configurações L2TP em seu KeepSolid User Office (KeepSolid Escritório do usuário) seguindo este guia.

- Abra a interface web do seu roteador em um navegador e faça o login no painel de controle do roteador.

- No menu lateral, vá para Cliente VPN > Configurações.

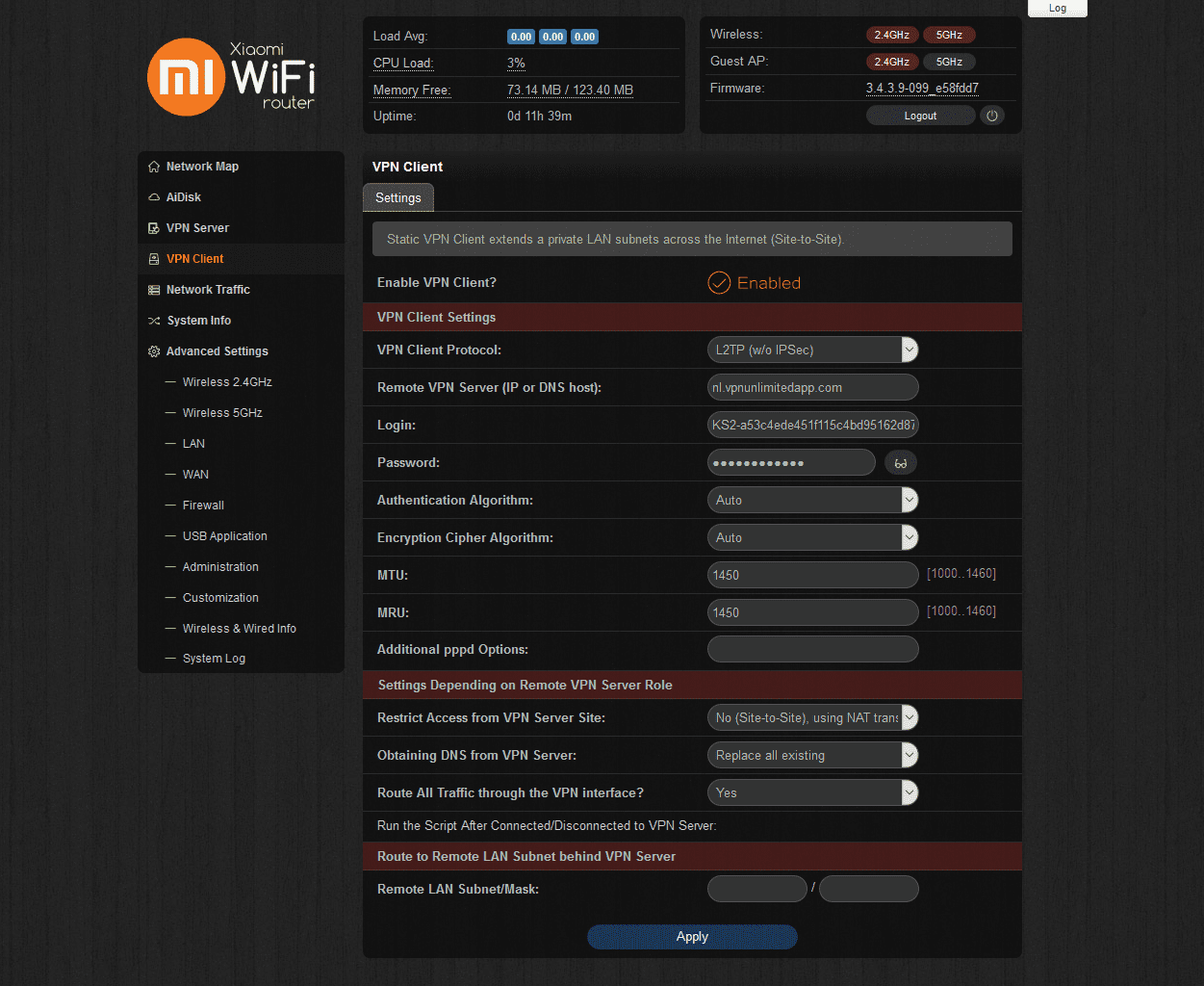

- Habilitar o cliente VPN para o firmware Padavan e configurar a conexão L2TP preenchendo os campos da seguinte maneira:

- Protocolo VPN Cliente: L2TP (sem IPSec)

- Servidor VPN remoto (IP ou host DNS): Cole o nome do servidor escolhido a partir do conjunto de configuração manual que você gerou no passo 1

- Login: Digite o login a partir das configurações

- Password (Senha): Cole a senha a partir das configurações

- Restrict Access from VPN Server Site (Restringir o acesso a partir do site do servidor VPN): Não (Site-a-Site), utilizando tradução NAT

- Obtaining DNS from VPN Server (Obtenção de DNS a partir do Servidor VPN): Substituir todos os DNS existentes

- Route All Traffic through the VPN interface? (Rotear todo o tráfego através da interface VPN?) - Sim

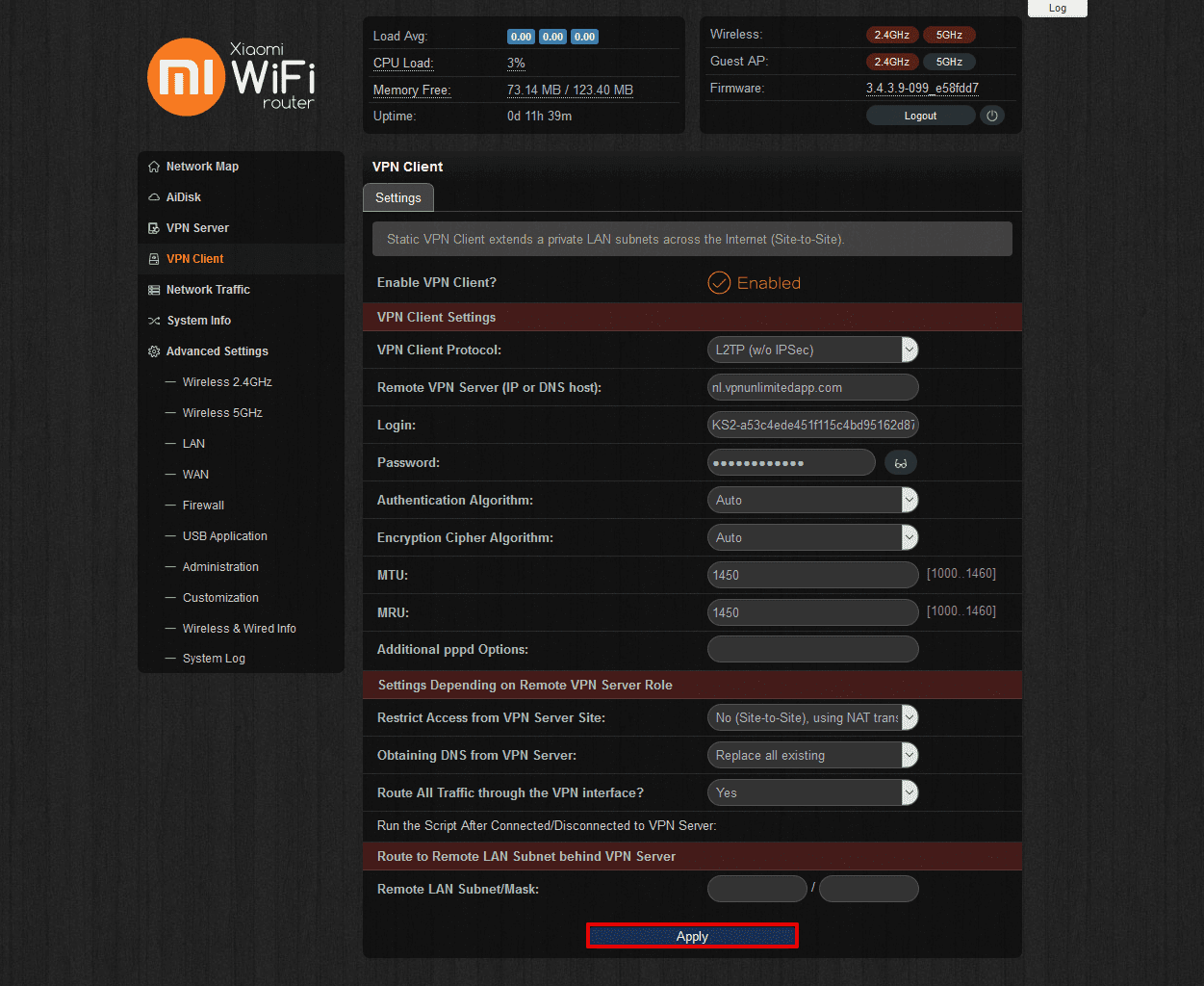

- Clique em Apply (Aplicar).

A conexão VPN será estabelecida e você verá o status Connected (Conectado) na mesma guia Settings (Configurações).

É isso aí! Você completou com sucesso sua configuração de cliente VPN de firmware Padavan e tem uma conexão VPN em funcionamento em seu roteador.

III. Kill Switch opcional de nossa VPN para configuração do Firmware Padavan (somente para usuários avançados)

NOTA: Por favor, certifique-se de configurar o Kill Switch corretamente, caso contrário, você perderá a conexão com a Internet em seu roteador.

Para configurar o Kill Switch e evitar vazamento de tráfego em caso de queda repentina de uma conexão VPN, navegue para Run the Script After Connected/Disconnected to VPN Server (Executar o Script Após Conectado/Desconectado ao Servidor VPN) na interface do VPN Client (Cliente VPN) e cole o seguinte:

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 - action (up/down)

### $IFNAME - tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL - tunnel local IP address

### $IPREMOTE - tunnel remote IP address

### $DNS1 - peer DNS1

### $DNS2 - peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan="192.168.10.0"

peer_msk="255.255.255.0"

### example: add static route to private LAN subnet behind a remote server

func_ipup()

{

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

}

func_ipdown()

{

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

}

logger -t vpnc-script "$IFNAME $1"

case "$1" in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

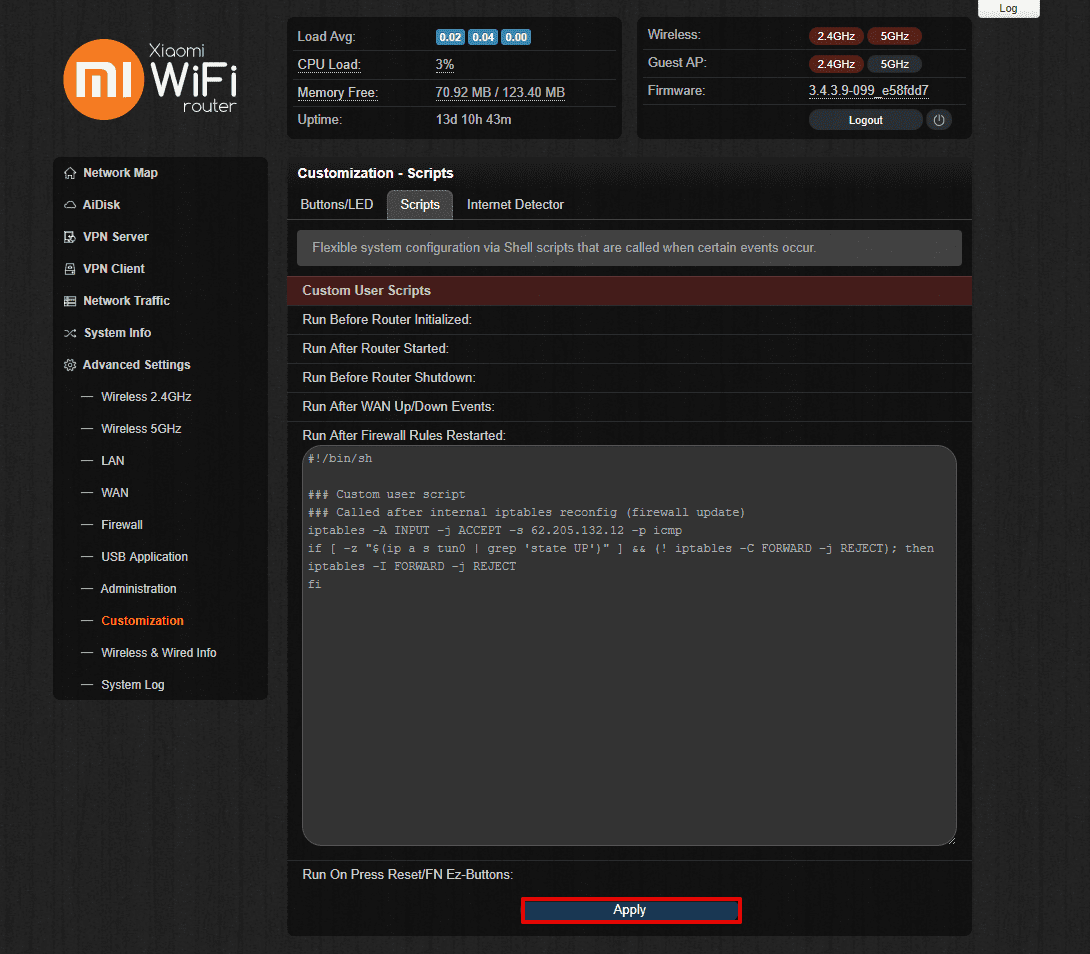

Você também deve bloquear o tráfego até que o túnel esteja pronto. Para isso, navegue até Advanced Settings (Configurações Avançadas) > Customization (Personalização) > Scripts e cole as seguintes linhas no campo Run After Firewall Rules Restarted:

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z "$(ip a s tun0 | grep 'state UP')" ] && (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

Uma vez preenchido, clique em Apply (Aplicar) na parte inferior da página.

Necessidade de configurar outros dispositivos? Consulte nossa página de Manuais onde você pode encontrar os guias relevantes, ou não hesite em contatar nosso suporte ao cliente 24 horas por dia, 7 dias por semana, via [email protected].

"OpenVPN" é uma marca registrada da OpenVPN Inc.

Pronto para tentar?

Selecione seu plano de assinatura perfeito e obtenha mais 7 dias de uso absolutamente grátis!