Configuración de OpenVPN®Client y L2TP para routeres con firmware Padavan

Para usuarios de VPN Unlimited

Este tutorial proporciona detalladamente sobre cómo configurar OpenVPN® client y L2TP en su router flasheado con el firmware Padavan. Para obtener más información sobre el protocolo OpenVPN®, consulte nuestro artículo Qué es el protocolo OpenVPN®. Además, le recomendamos que consulte el artículo Qué es el protocolo VPN L2TP para obtener más información sobre sus características y detalles técnicos.

Nota: Esta guía ya no cubre la configuración de L2TP sin IPsec.

Se tomó como ejemplo el router Xiaomi Mi-3 con firmware Padavan 3.4.3.9-099. ¿Cómo configurar VPN Unlimited para el firmware de Padavan? ¿Cómo configurar OpenVPN para el firmware de Padavan? ¡Vamos a ver!

I. Cómo configurar el OpenVPN® Client para el firmware Padavan

II. Cómo configurar el L2TP client en su router Padavan

III. Nuestro Kill Switch opcional para la VPN con firmware Padavan (solo para usuarios avanzados)

I. Cómo configurar el OpenVPN® Client para el firmware Padavan

- Antes de configurar la VPN en su router de firmware Padavan, debe generar archivos de configuración manual. Esta guía describe algunos pasos simples sobre cómo hacerlo.

- Luego, inicie sesión en el panel de control de su router Padavan. Si no sabe cómo acceder al panel de control de su router, consulte nuestras instrucciones sobre cómo encontrar la IP de su router.

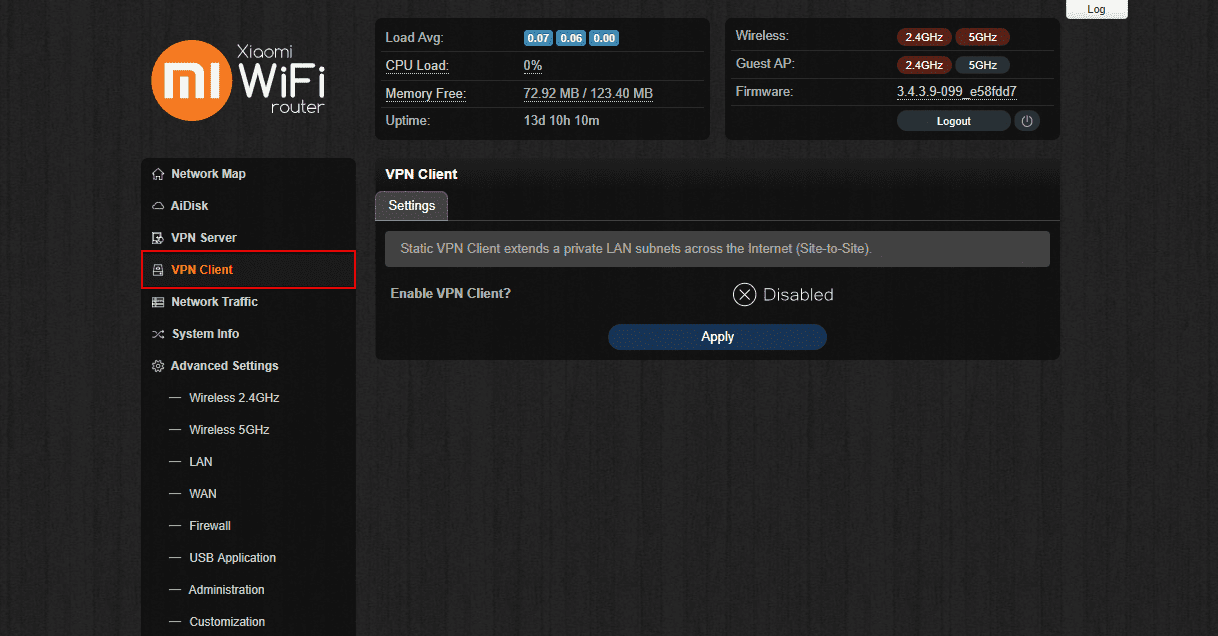

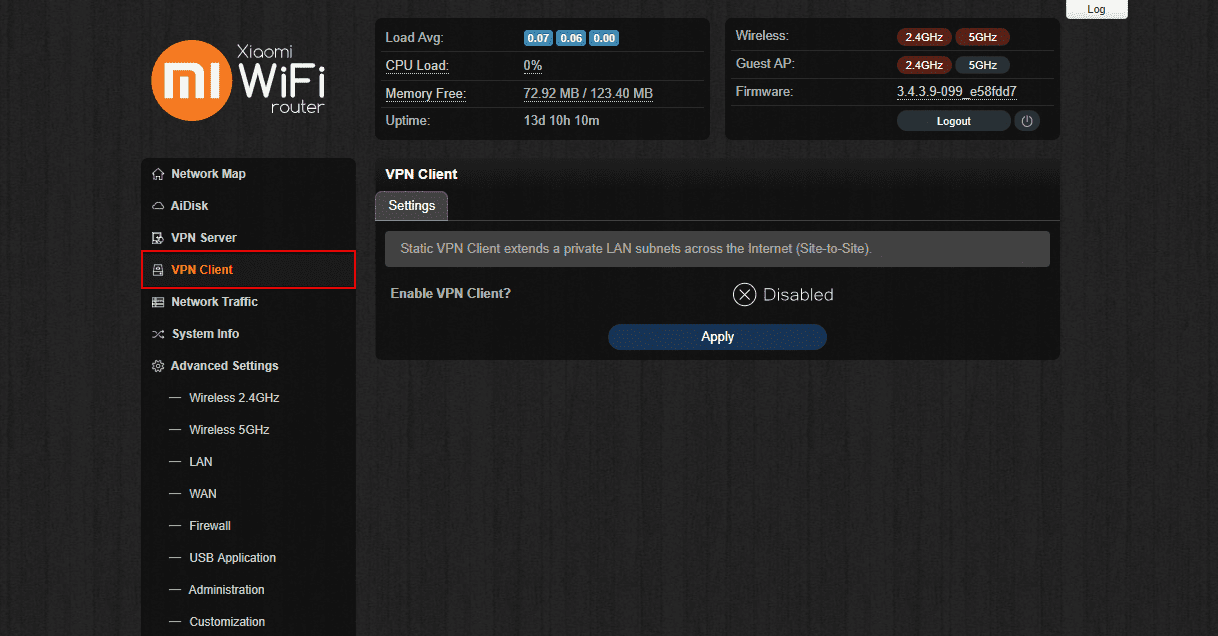

- Vaya a la pestaña VPN Client > Settings (Ajustes).

- Habilite la VPN Client para el firmware Padavan.

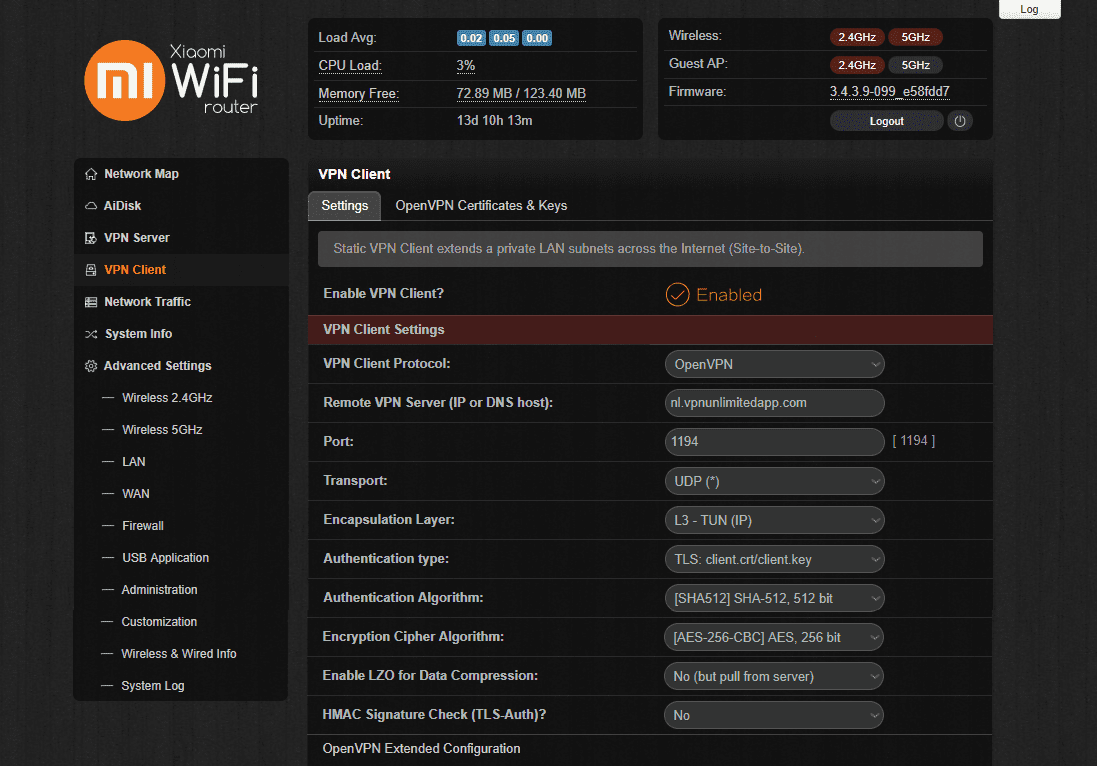

- Rellene los campos de la siguiente manera:

- VPN Client Protocol (Protocolo de VPN Client): OpenVPN®

- Remote VPN Server (IP or DNS host) Servidor VPN remoto (IP o DNS host): especifique un nombre de dominio del servidor a partir de los ajustes de configuración que ha generado

- Port (Puerto): 1197

- Transport (Transporte): UDP

- Encapsulation Layer (Capa de encapsulación): L3 - TUN (IP)

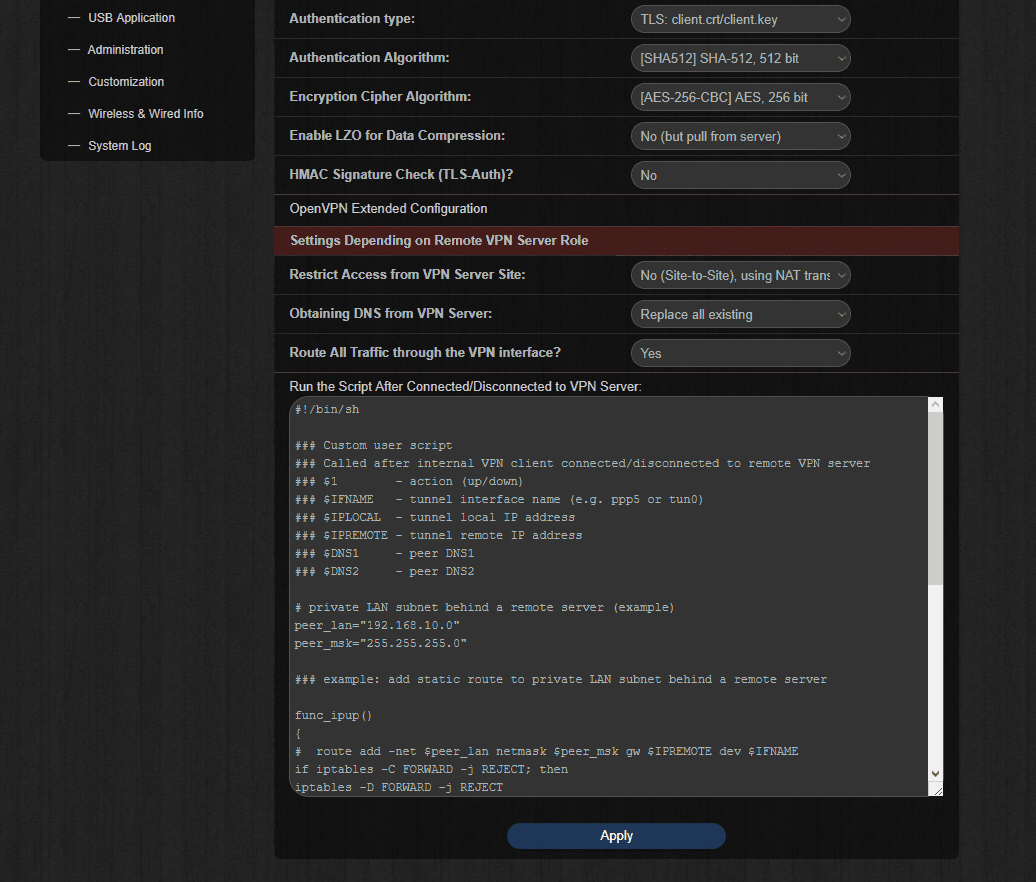

- Authentication type (Tipo de autenticación): TLS: client.crt / client.key

- Authentication Algorithm (Algoritmo de autenticación): [SHA512] SHA-512, 512 bit

- Encryption Cipher Algorithm (Algoritmo de cifrado de Encriptacion): [AES-256-CBC] AES, 256 bit

- Enable LZO for Data Compression(Habilitar LZO para la compresión de datos): No (pero extraer del servidor)

- HMAC Signature Check (TLS-Auth)? ¿Verificación de firma HMAC (TLS-Auth)? - No

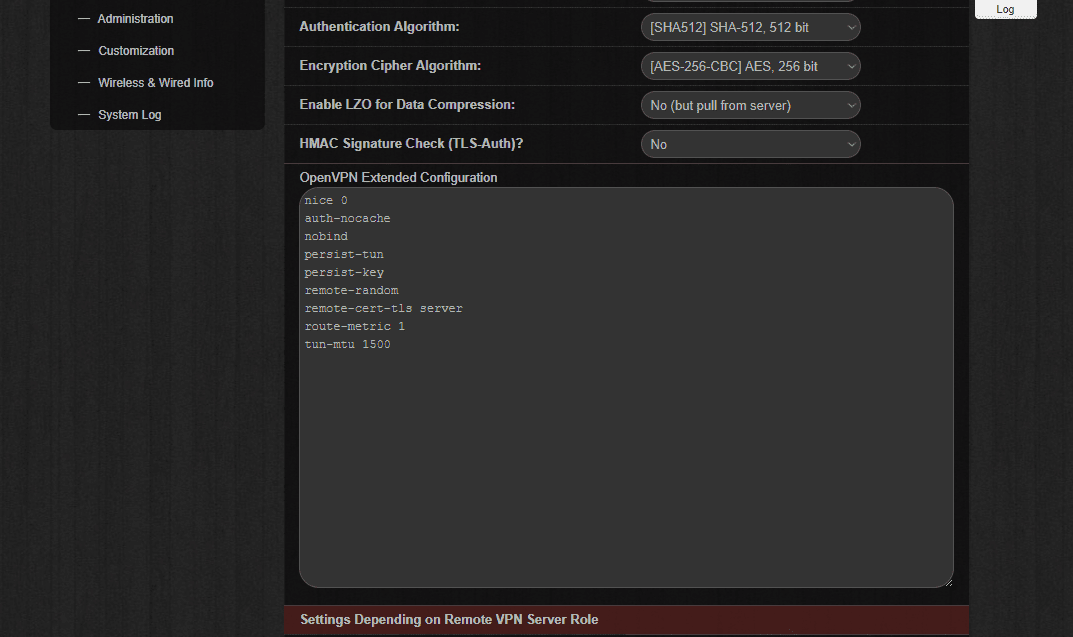

- Haga clic en OpenVPN® Extended Configuration (Configuración extendida de OpenVPN®) y pegue la siguiente configuración:

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

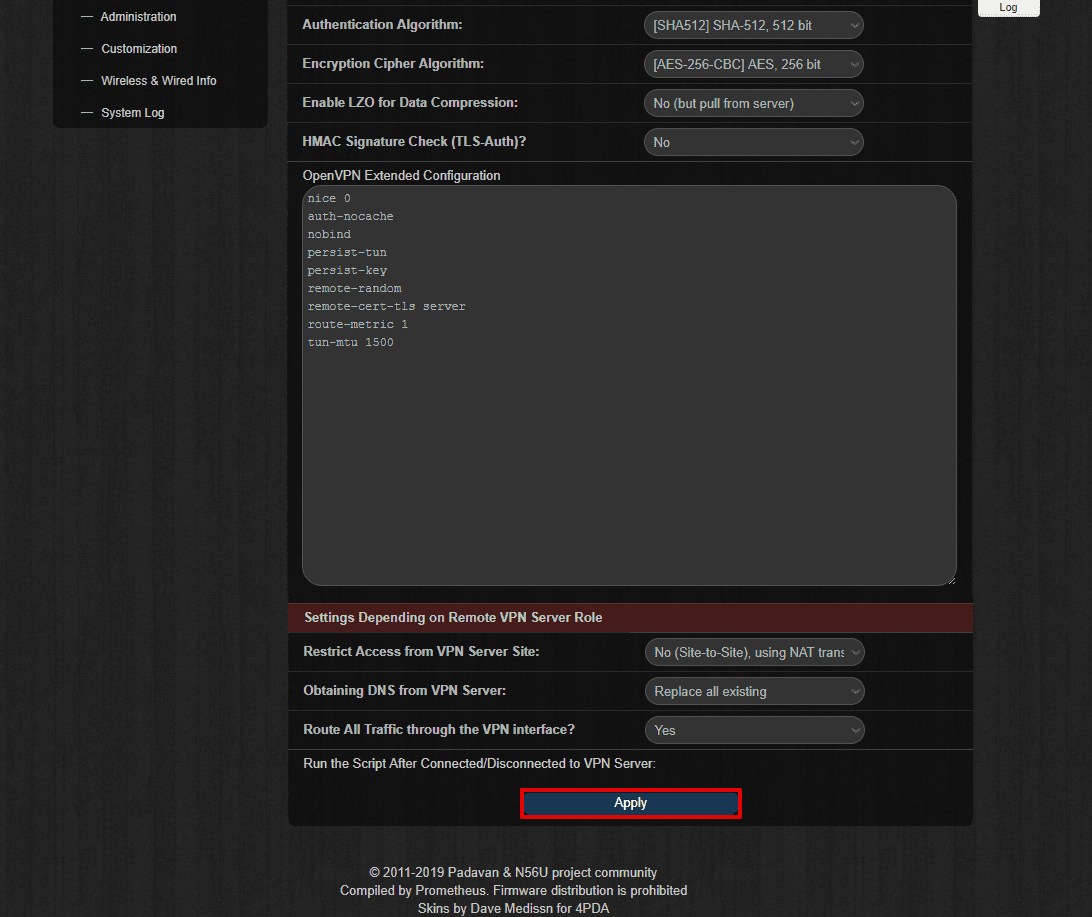

- En la sección Settings Depending on Remove VPN Server Role (Configuración según la función Eliminar el Rol del servidor VPN), elija las siguientes opciones:

- Restrict Access from VPN Server Site (Restrinja el acceso desde el sitio del servidor VPN): No (Site-to-Site), utilizando traducción NAT

- Obtaining DNS from VPN Server (Obteniendo el DNS desde el servidor VPN): reemplace todos los existentes

- Route All Traffic through the VPN interface?¿Enviar todo el tráfico a través de la interfaz VPN? - Si

- Haz clic en Apply (Aplicar).

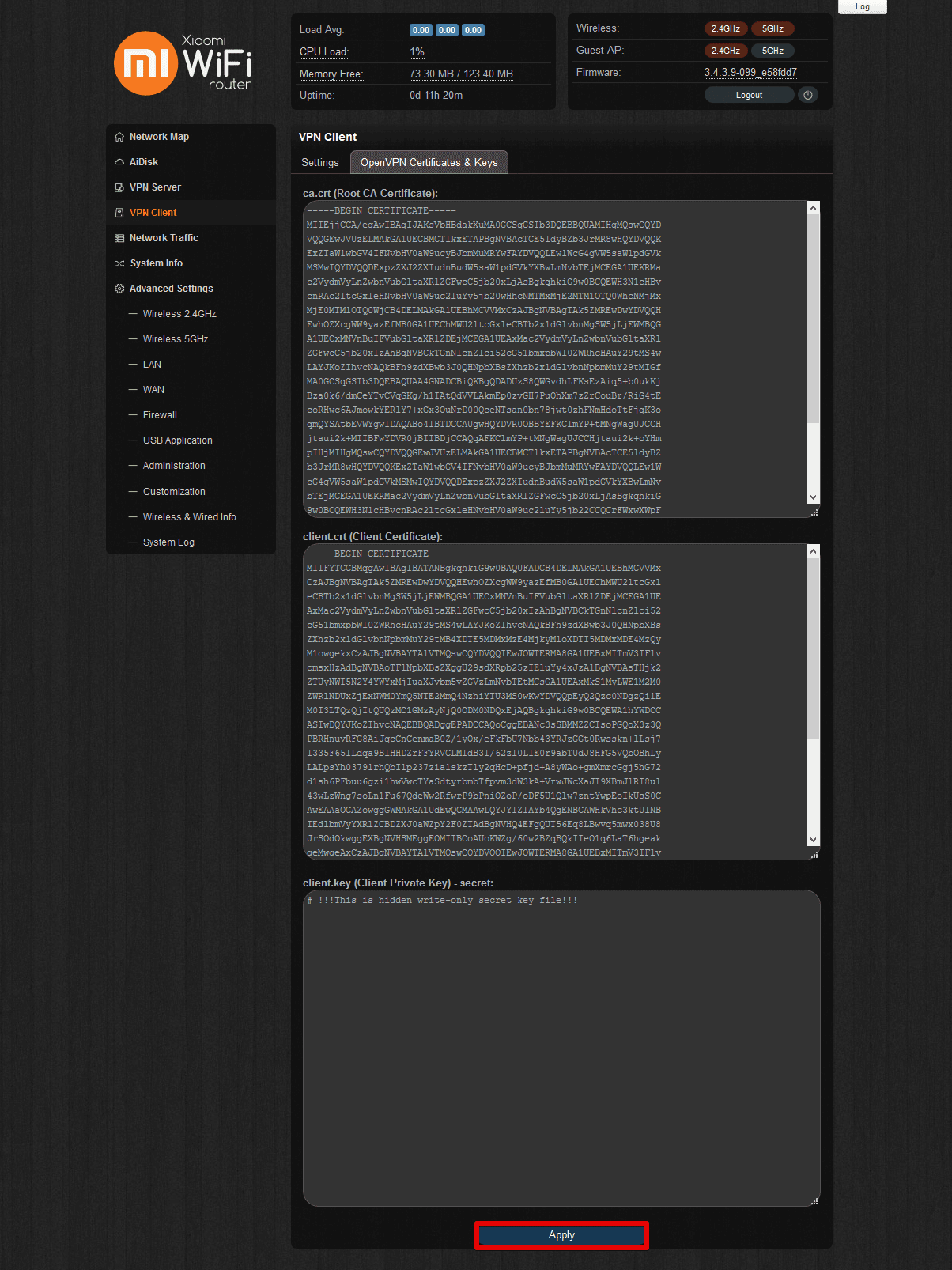

- Vaya a la pestaña Certificados y claves de OpenVPN® para el firmware de Padavan. Aquí, deberá ingresar la clave y los certificados del archivo de configuración .ovpn generado:

- ca.crt (Root CA Certificate): pegue las cadenas entre <ca> y </ca>, incluido -----BEGIN CERTIFICATE----- y -----BEGIN CERTIFICATE-----

- client.crt (Certificado de cliente): pegue las cadenas entre <cert> y </cert>, incluido -----BEGIN CERTIFICATE----- y -----BEGIN CERTIFICATE-----

- client.key (Clave privada del cliente) - secreta: pegue las cadenas entre <key> y </key>, incluido -----BEGIN CERTIFICATE----- y -----BEGIN CERTIFICATE-----

- Haz clic en Apply (Aplicar).

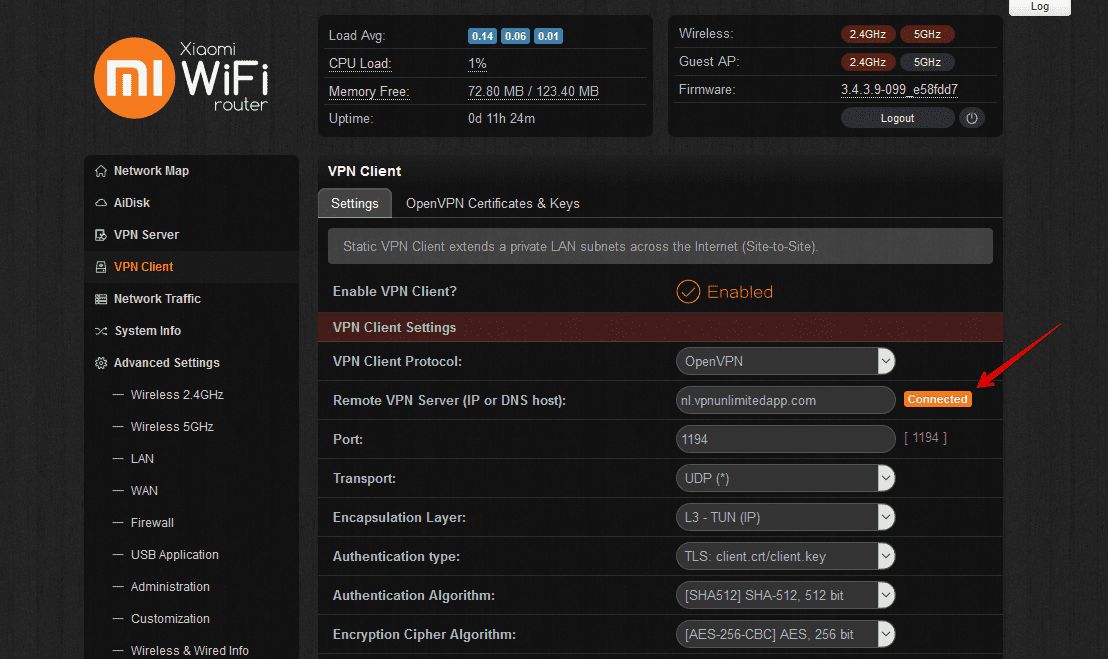

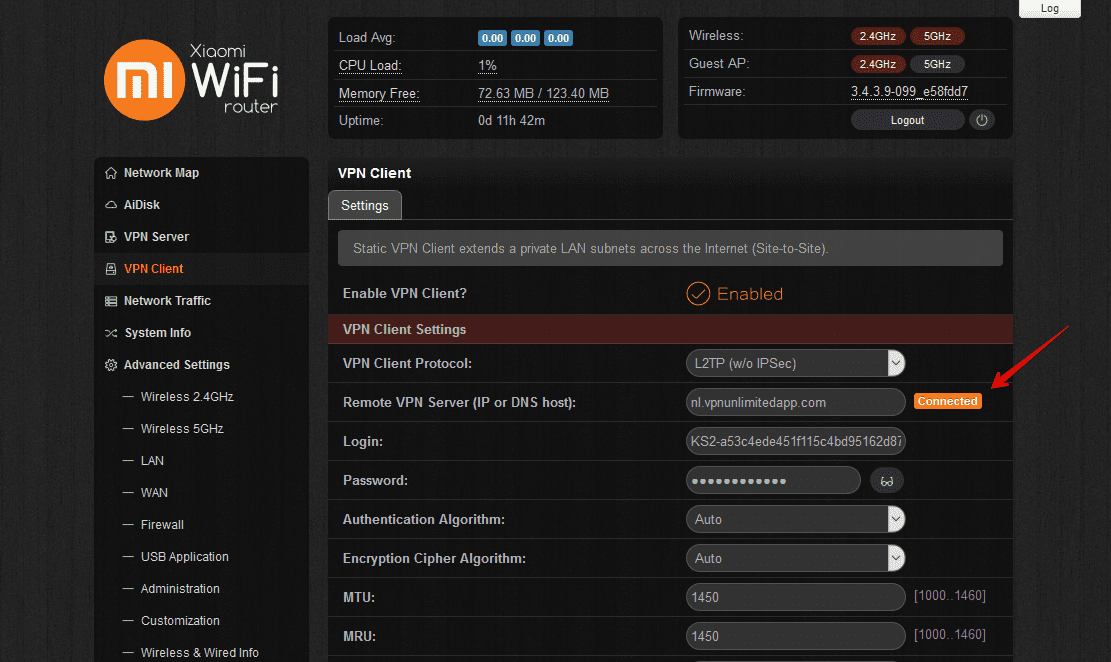

Cuando la conexión VPN para el firmware de Padavan se haya establecido correctamente, verá el estado Connected (Conectado) en la pestaña Settings (Ajustes) como se muestra a continuación.

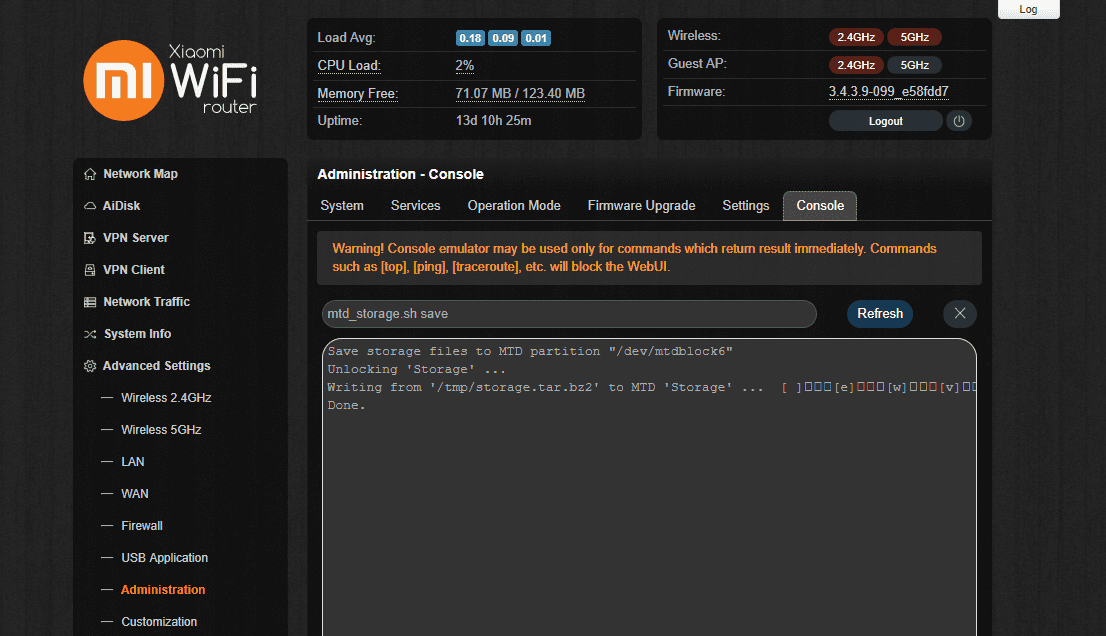

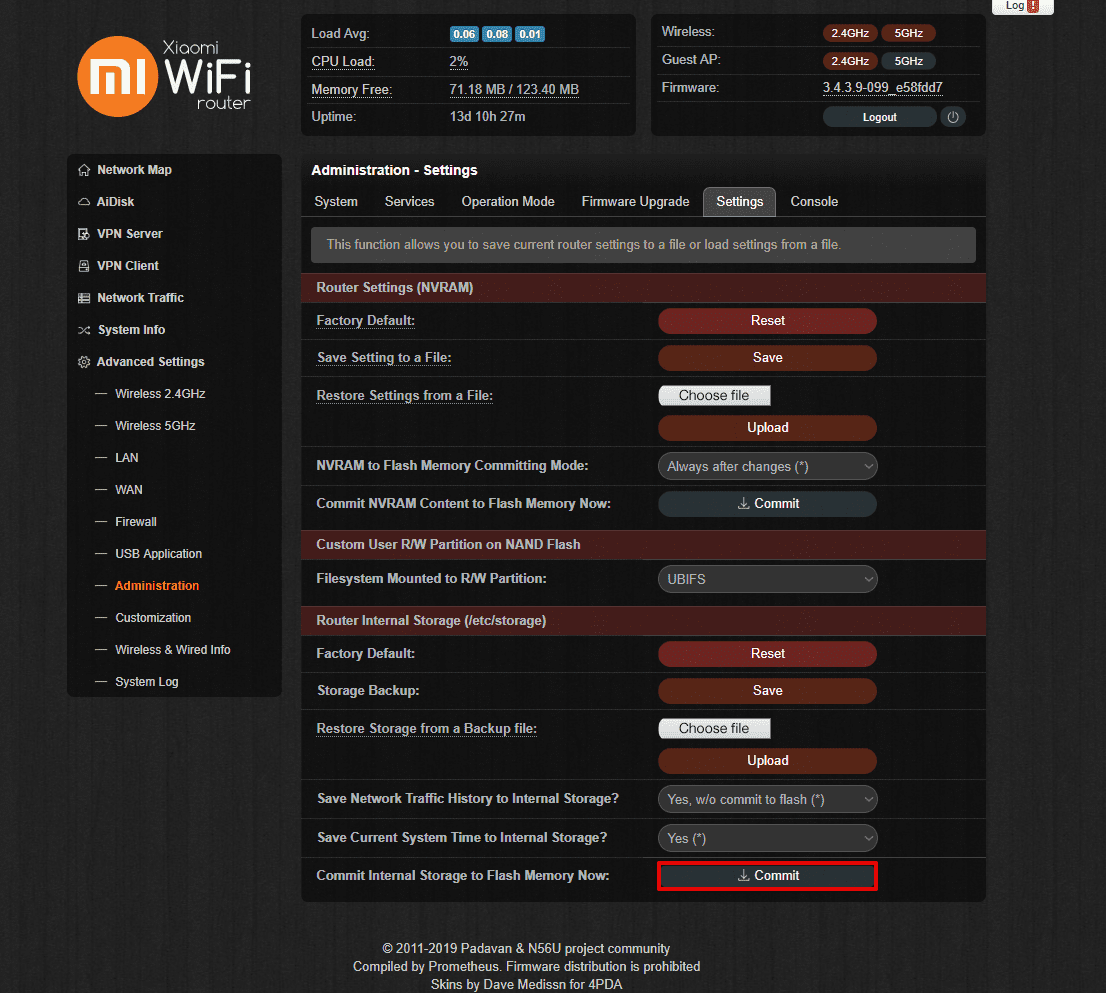

- Después de conectarse a nuestro servicio para el firmware Padavan, debe hacer que sus cambios sean permanentes. Puedes hacer esto de tres maneras:

- En Administration (Administracion) > Console (Consola), ejecute el comando mtd_storage.sh save.

- Vaya a Advanced Settings (Configuración avanzada) > Administration (Administración) > Settings(Ajustes), vaya a Commit Internal Storage to Flash Memory Now (Confirmar Almacenamiento Interno en Memoria Flash Ahora) en la parte inferior de la página y presione Commit (Asignar).

- Reinicie su router presionando Reboot (Reiniciar) a la derecha del botón Logout (Cerrar sesión).

II. Cómo configurar el L2TP client en su router Padavan

- Genere configuraciones L2TP en su Oficina de usuario KeepSolid siguiendo esta guía.

- Abra la interfaz web de su router en un navegador e inicie sesión en el panel de control del router.

- En el menú lateral, vaya a VPN Client > Settings (Ajustes).

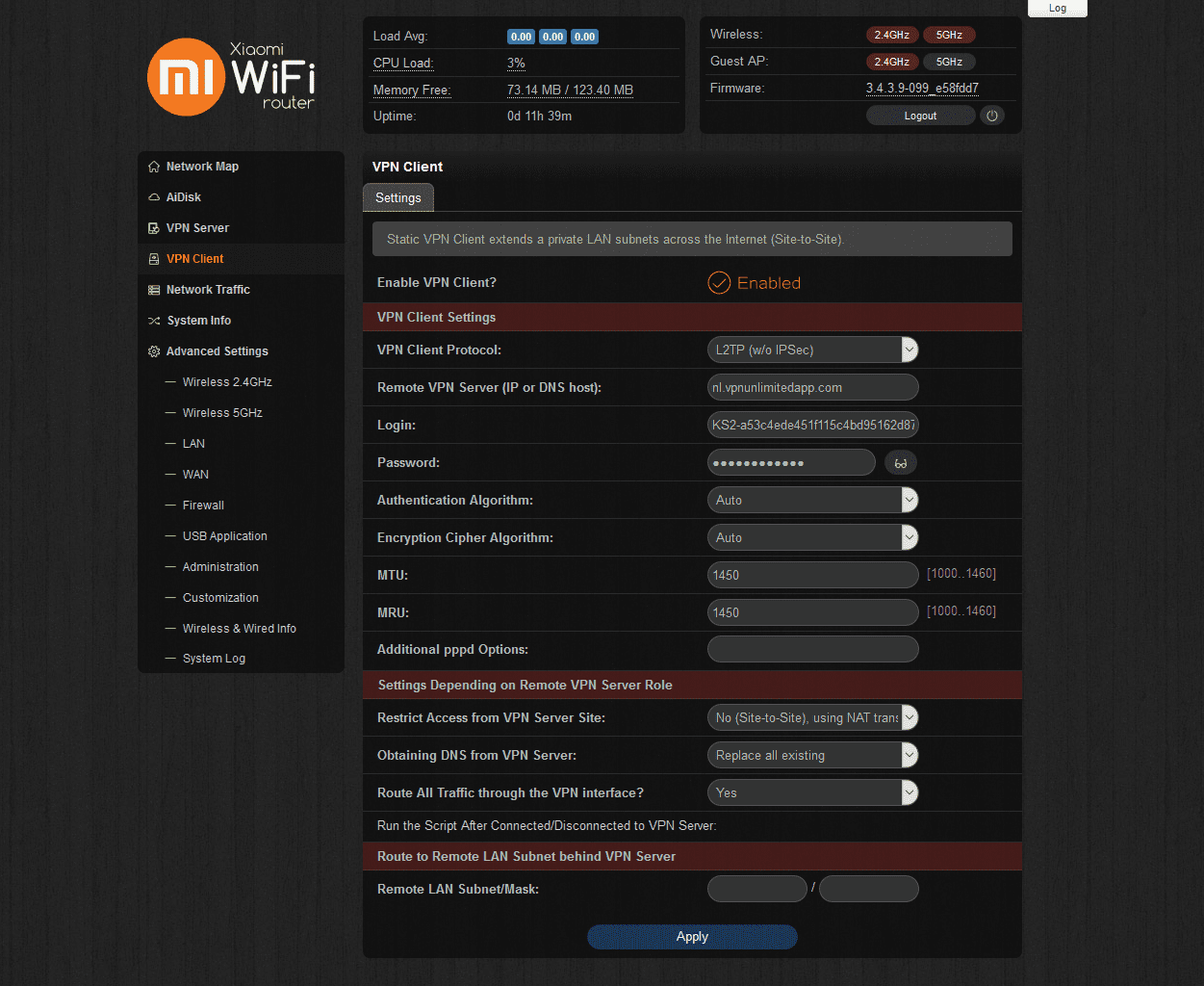

- Habilite el VPN Client para el firmware Padavan y configure la conexión L2TP rellenando los campos de la siguiente manera:

- VPN Client Protocol (Protocolo VPN Client): L2TP (sin IPSec)

- Remote VPN Server (IP or DNS host)(Servidor VPN remoto (IP o DNS host)): pegue el nombre del servidor elegido del conjunto de configuración manual que generó en el paso 1

- Login (Inicio de sesión): ingrese el inicio de sesión desde la configuración

- Password (Contraseña): pegue la contraseña de la configuración

- Restrict Access from VPN Server Site (Restringir el acceso desde el sitio del servidor VPN): No (Site-to-Site), utilizando traducción NAT

- Obtaining DNS from VPN Server (Obteniendo la DNS desde el servidor VPN): reemplazar todos los existentes

- Route All Traffic through the VPN interface?¿Enviar todo el tráfico a través de la interfaz VPN? - Si

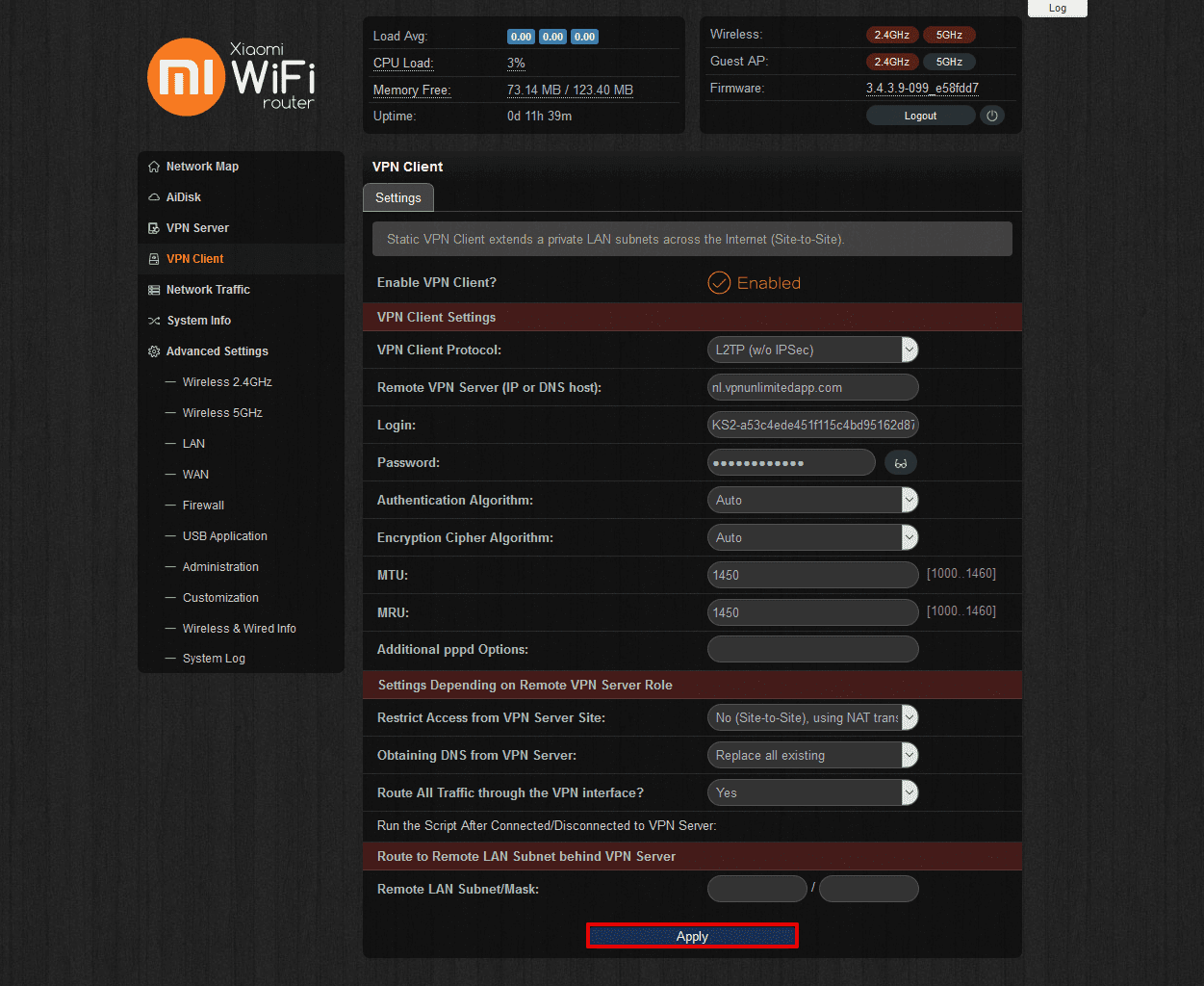

- Haz clic en Apply (Aplicar).

La conexión VPN se establecerá y verá el estado Connected (Conectado) en la misma pestaña Settings (Ajustes).

¡Eso es todo! Ha completado con éxito la configuración de su VPN client de firmware Padavan, ya tiene la conexión VPN en su router.

III. Configuracion opcional del Kill Switch de nuestra VPN para firmware de Padavan (solo para usuarios avanzados)

NOTA: Asegúrese de configurar Kill Switch correctamente, de lo contrario perderá la conexión a Internet en su router.

Para configurar Kill Switch y evitar fugas de tráfico en caso de una caída repentina de la conexión VPN, vaya a Run the Script After Connected/Disconnected to VPN Server (Ejecutar el script después de conectarse / desconectarse al servidor VPN) en la interfaz del VPN Client y pegue lo siguiente:

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 - action (up/down)

### $IFNAME - tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL - tunnel local IP address

### $IPREMOTE - tunnel remote IP address

### $DNS1 - peer DNS1

### $DNS2 - peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan="192.168.10.0"

peer_msk="255.255.255.0"

### example: add static route to private LAN subnet behind a remote server

func_ipup()

{

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

}

func_ipdown()

{

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

}

logger -t vpnc-script "$IFNAME $1"

case "$1" in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

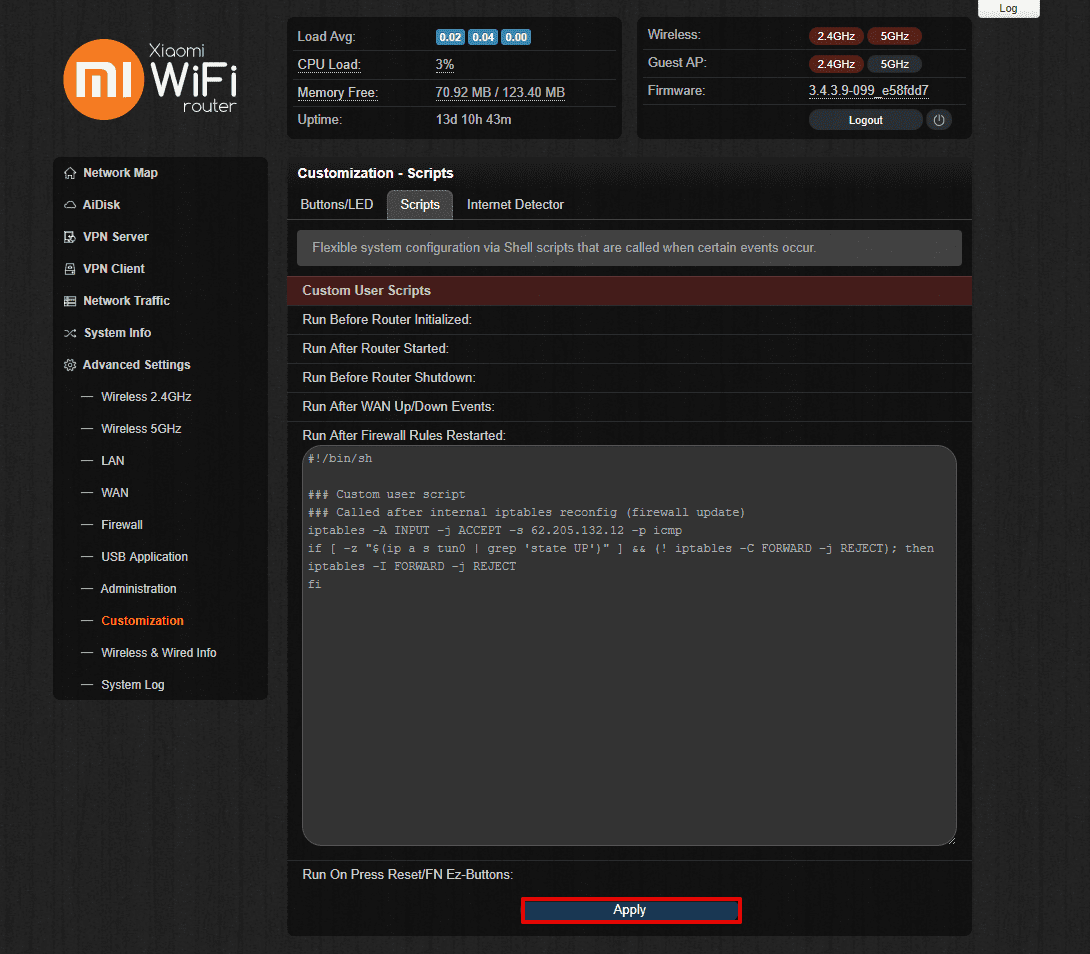

También debe bloquear el tráfico hasta que el túnel esté arriba. Para hacerlo, vaya a Advanced Settings (Configuración avanzada) > Customization (Personalización) > Scripts y pegue las siguientes líneas en el campo Run After Firewall Rules Restarted (Ejecutar después de reiniciar las reglas del firewall):

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z "$(ip a s tun0 | grep 'state UP')" ] && (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

Una vez completado, haga clic en Apply (Aplicar) en la parte inferior de la página.

¿Necesita configurar otros dispositivos? Consulte nuestra página de Manuales donde puede encontrar las guías necesarias, o no dude en ponerse en contacto con nuestro servicio de atención al cliente 24/7 a través de [email protected].

"OpenVPN" es una marca registrada de OpenVPN Inc.

¿Listo para probarlo?

¡Seleccione su plan de suscripción favorito y obtenga 7 días adicionales de uso absolutamente gratis!