Padavanファームウェア搭載ルーターのOpenVPN & L2TPクライアント設定について

VPN Unlimitedユーザーの皆様へ

このチュートリアルでは、PadavanファームウェアでフラッシュしたルーターにOpenVPN®とL2TPクライアントを設定する方法について、詳細なウォークスルーを提供します。OpenVPNプロトコルの詳細については、OpenVPNプロトコルとはの詳細記事をご覧ください。また、L2TP VPN プロトコルの特徴や技術的な詳細については、L2TP VPN プロトコルとはの記事を確認されることをお勧めします。

注:このガイドはIPsecのないL2TPの設定については取り扱いません。

Padavanファームウェア3.4.3.9-099を搭載したXiaomi Mi-3 ルーターを例にとっています。PadavanファームウェアのVPN Unlimitedを設定する方法は?PadavanファームウェアにOpenVPNを設定する方法とは?こちらで確認してみましょう!

I. PadavanファームウェアのOpenVPNクライアントを設定する方法

I. PadavanファームウェアのOpenVPNクライアントを設定する方法

- PadavanファームウェアルーターでVPNを設定する前に、手動設定ファイルを生成する必要があります。このガイドでは、それを行う方法についていくつかの簡単な手順をご説明します。

- その後、Padavanルーターのコントロールパネルにログインしてください。ルーターコントロールパネルへのアクセス方法がわからない場合は、ルーターIPアドレスの見つけ方をご覧ください。

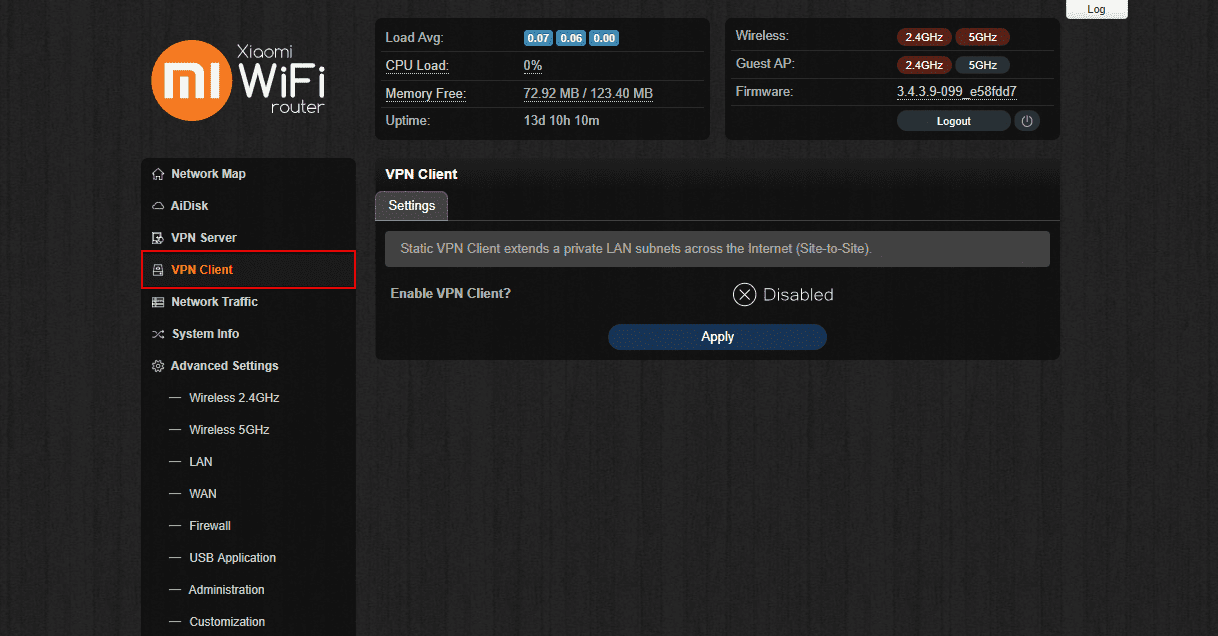

- VPN Client(VPNクライアント)> Settings(設定)タブに移動します。

- PadavanファームウェアのVPNクライアントを有効化する。

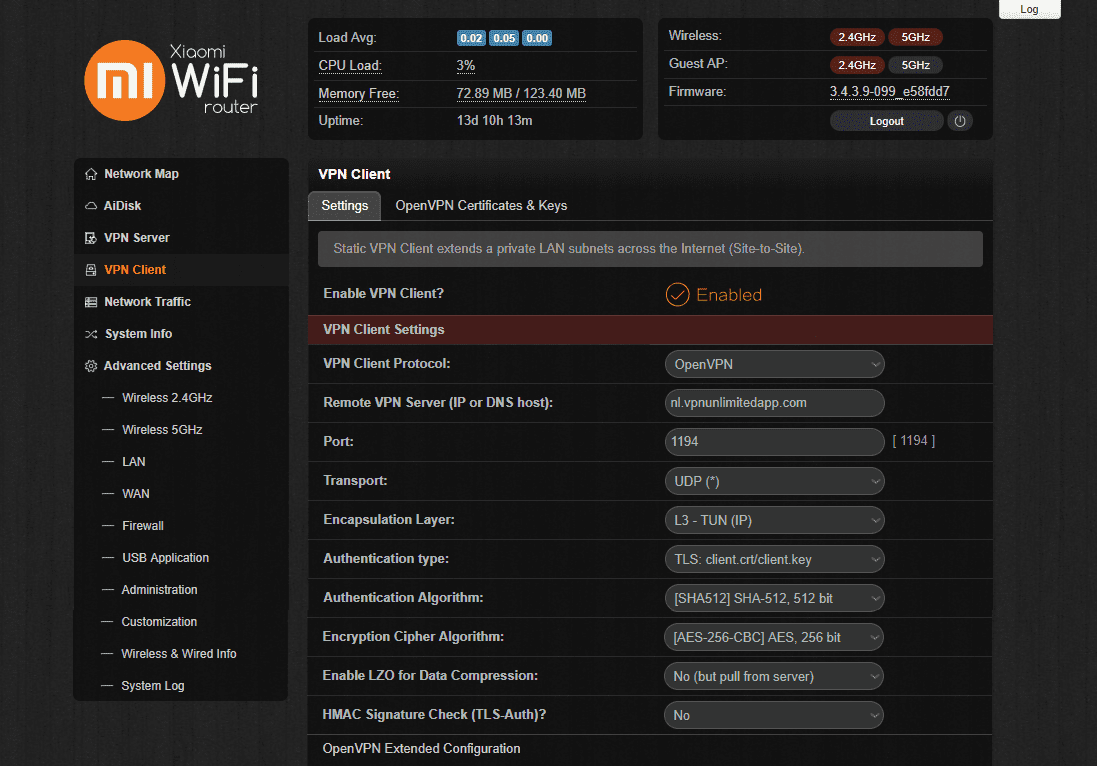

- 以下の要領で、各項目を記入してください。

- VPN Client Protocol(VPNクライアントプロトコル):OpenVPN

- Remote VPN Server (IP or DNS host)(リモート VPN サーバー (IP アドレスまたは DNS ホスト)):生成したコンフィギュレーション設定からサーバーのドメイン名を指定する

- Port(ポート):1197

- Transport(トランスポート):UDP

- Encapsulation Layer(カプセル化レイヤー):L3 - TUN (IP)

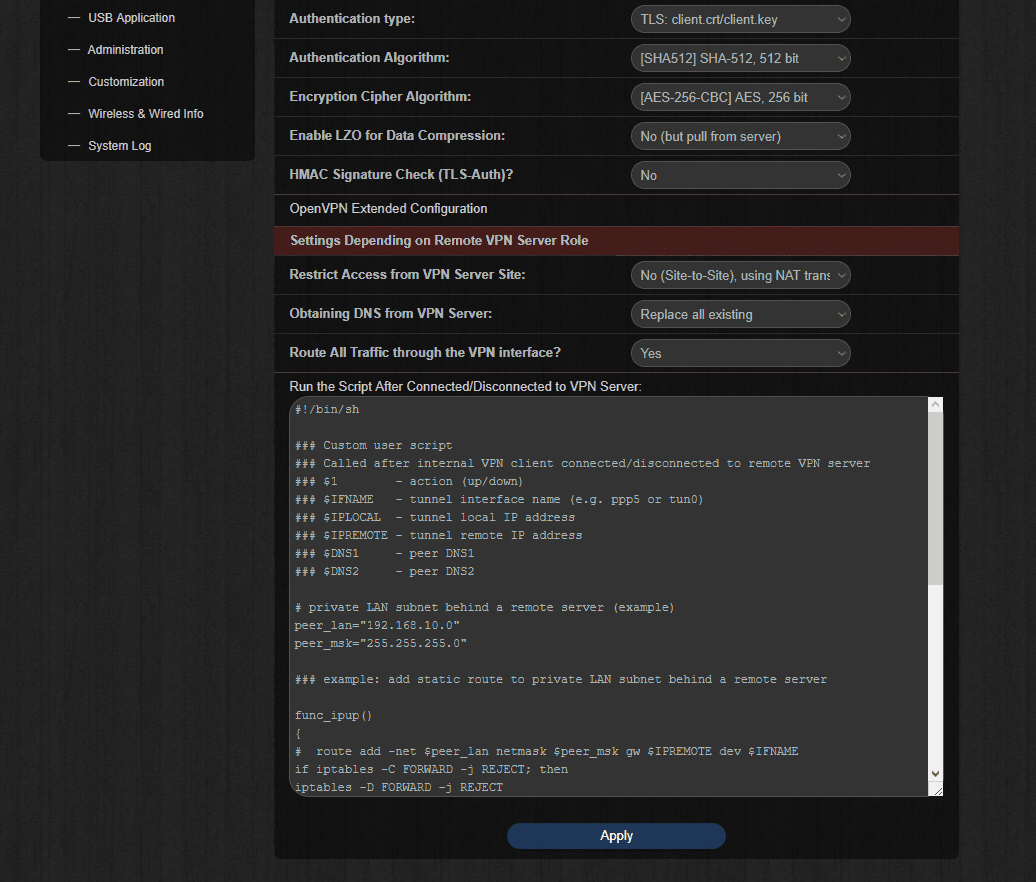

- Authentication type(認証の種類):TLS:client.crt/client.key

- Authentication Algorithm(認証アルゴリズム):[SHA512] SHA-512、512 bit

- Encryption Cipher Algorithm(暗号化暗号アルゴリズム):[AES-256-CBC] AES、512 bit

- Enable LZO for Data Compression(データ圧縮にLZOを有効にする):No(なし)(but pull from server(ただし、サーバーからプル))

- HMAC Signature Check (TLS-Auth)? (HMAC署名チェック(TLS-Auth))?- No(いいえ)

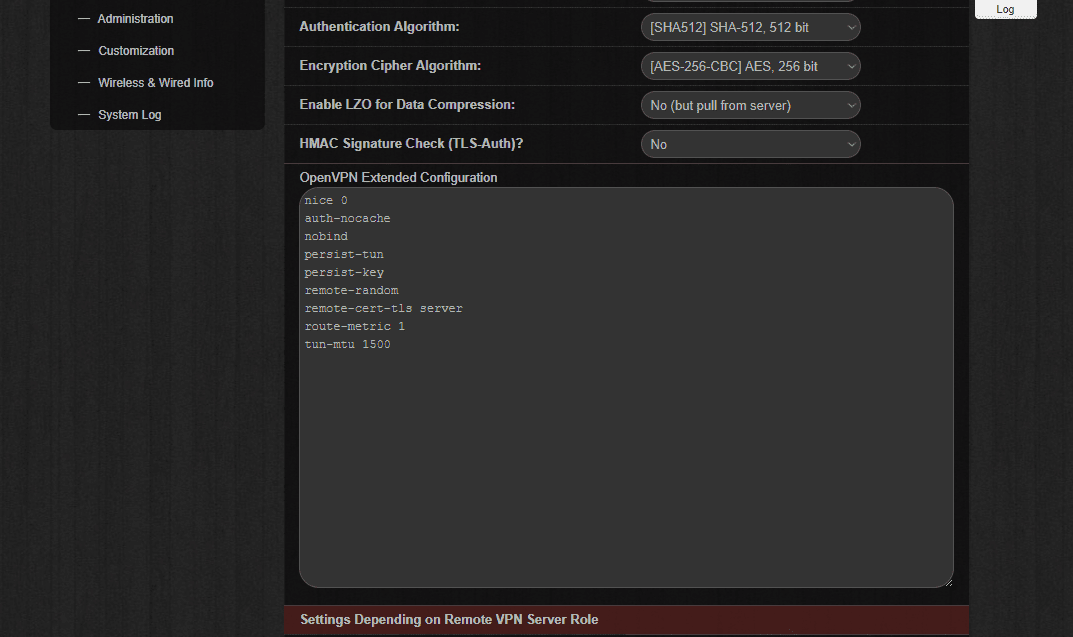

- OpenVPN Extended Configurationをクリックし、以下の設定を貼り付けてください。

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

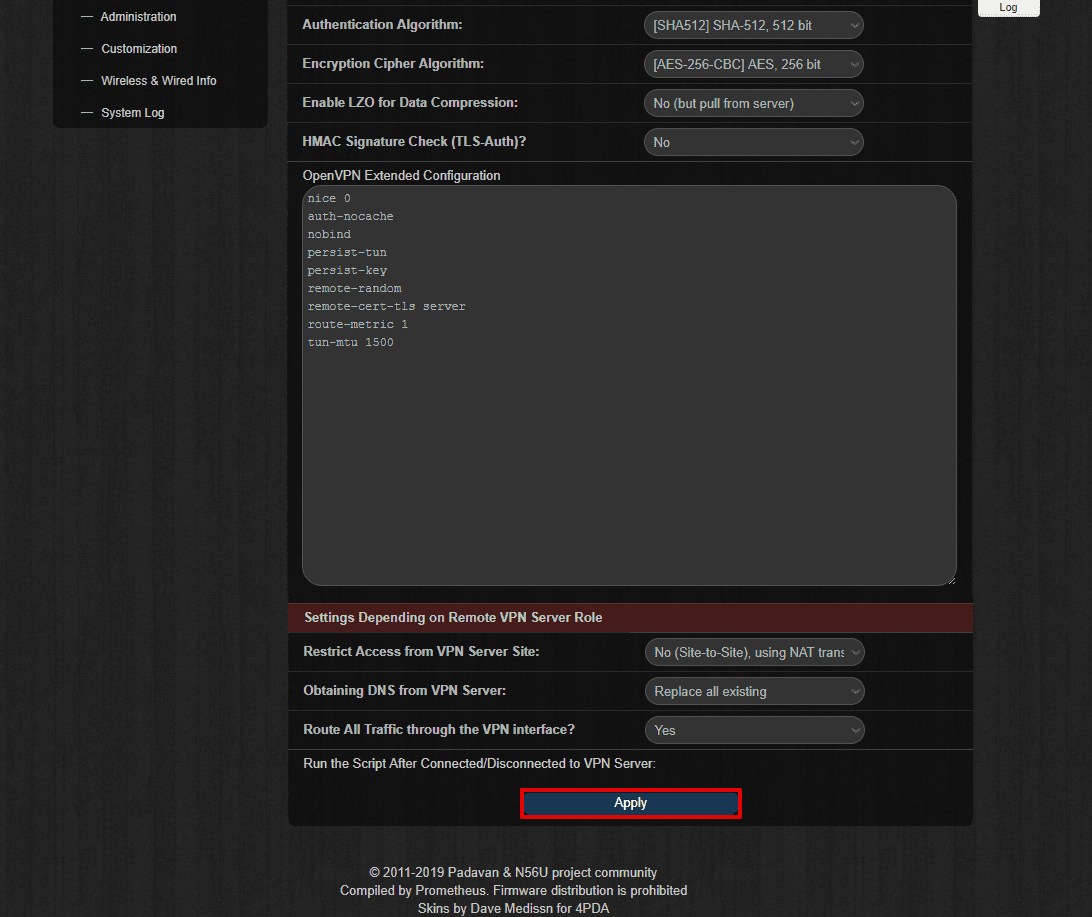

- Settings Depending on Remove VPN Server Role (VPNサーバーの削除の役割に応じた設定)のセクションで次のオプションを選択します。

- Restrict Access from VPN Server Site(VPNサーバーサイトからのアクセスを制限する):No(なし)(Site-to-Site(サイトからサイト))、NAT変換使用

- Obtaining DNS from VPN Server(VPNサーバーからDNSを取得する):Replace all existing(既存のVPNサーバーをすべて置き換える)

- Route All Traffic through the VPN interface?(すべてのトラフィックをVPNインターフェースにルーティングしますか?)- Yes(はい)

- Apply(適用)をクリックします。

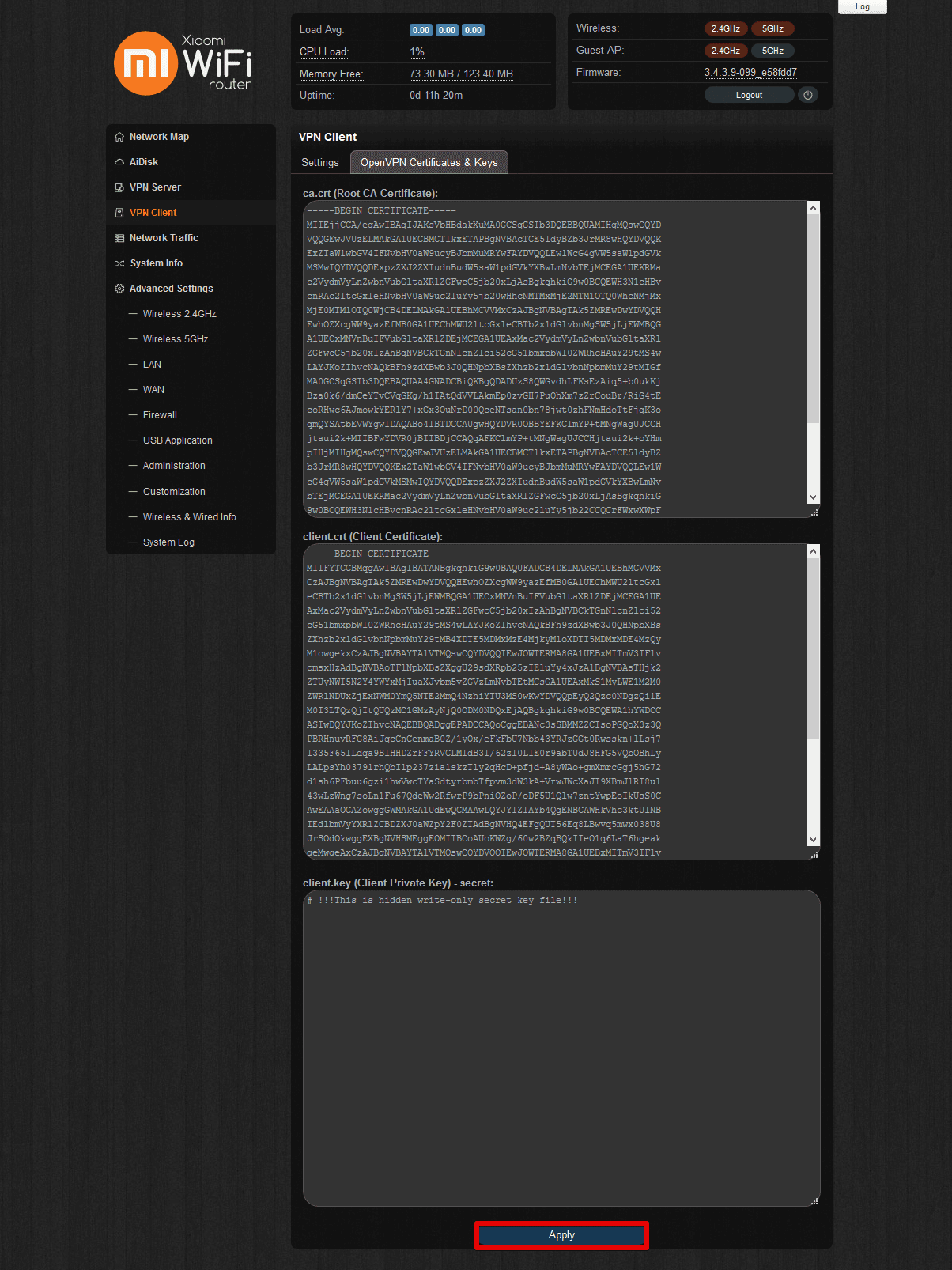

- PadavanファームウェアのOpenVPN Certificates & Keysタブに移動してください。ここで、生成された.ovpn設定ファイルからキーと証明書を入力する必要があります。

- ca.crt (Root CA Certificate(ルートCA証明書)):<ca>と<ca>の間に、-----BEGIN CERTIFICATE----- と -----BEGIN CERTIFICATE----- を含む文字列を貼り付けます。

- client.crt(Client Certificate(クライアント証明書)):<cert>と<cert>の間に、-----BEGIN CERTIFICATE----- と -----BEGIN CERTIFICATE----- を含む文字列を貼り付けます。

- client.key (Client Private Key)クライアントの秘密鍵) - secret(秘密): <key> と </key> の間に、 -----BEGIN CERTIFICATE----- と -----BEGIN CERTIFICATE----- を含む文字列を貼り付ける。

- Apply(適用)をクリックします。

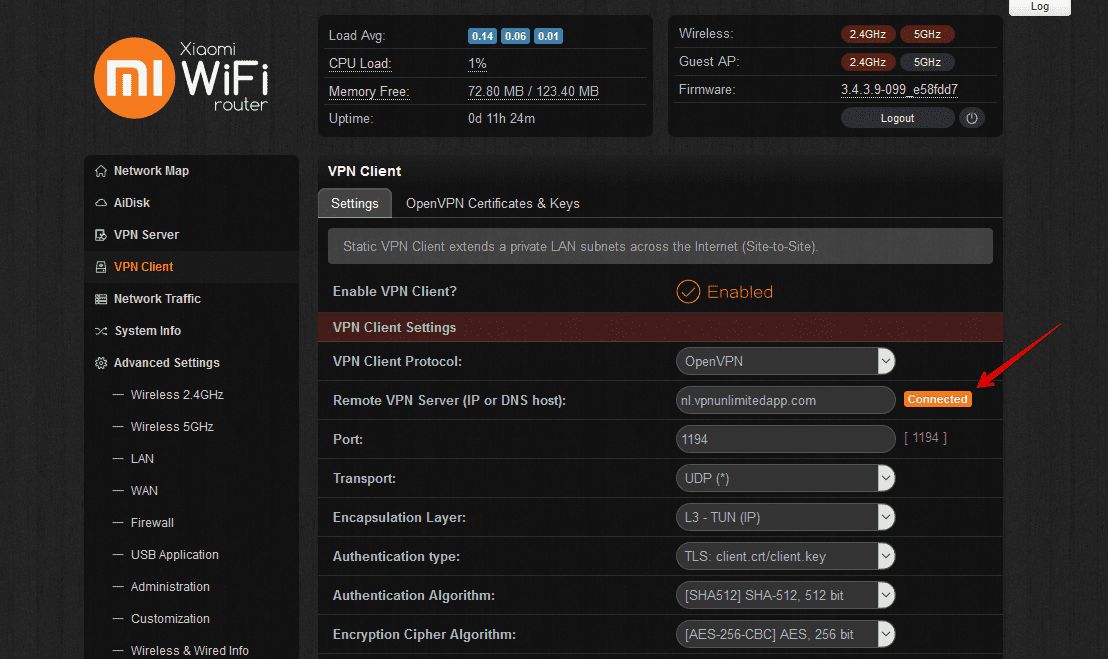

PadavanファームウェアのVPN接続に成功すると、以下のようにSettings(設定)タブにConnected(接続中)のステータスが表示されます。

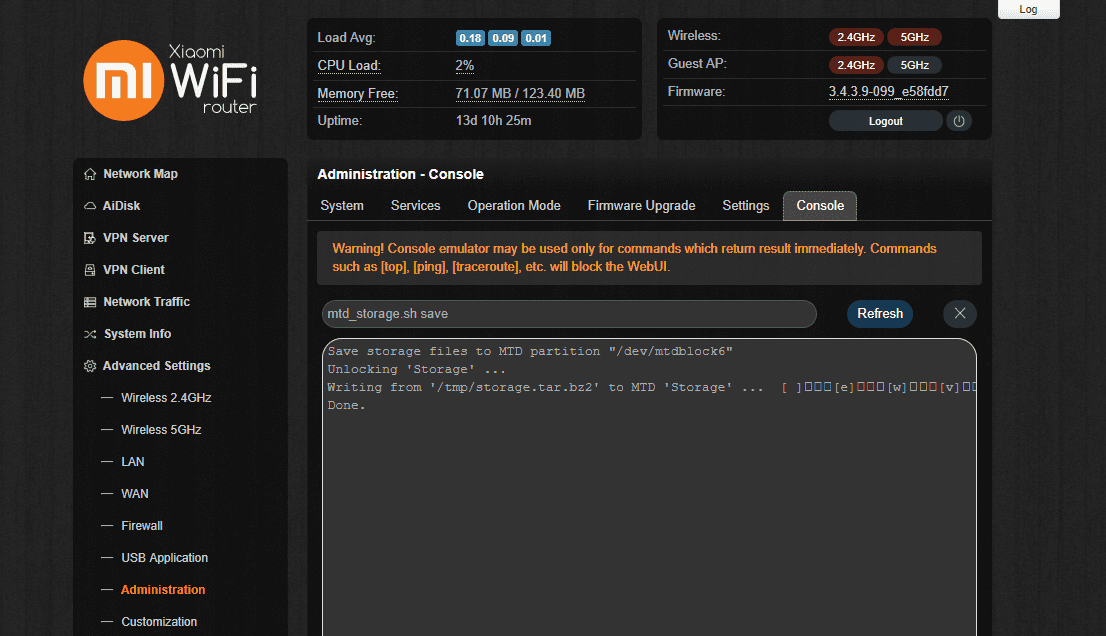

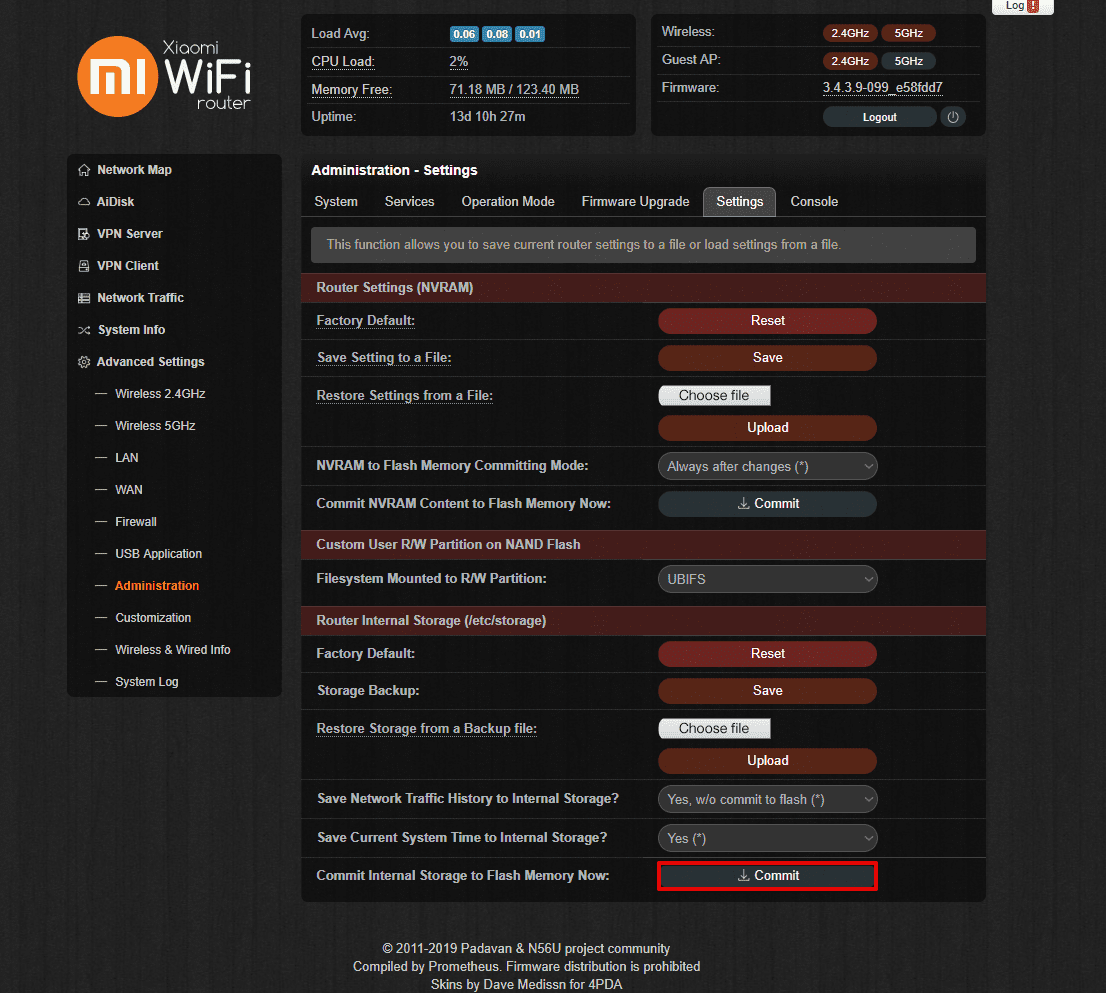

- Padavanファームウェアのサービスに接続した後、変更内容を恒久化する必要があります。これには3つの方法があります。

- Administration(管理画面)> Console(コンソール)で、mtd_storage.sh saveというコマンドを実行します。

- Advanced Settings(詳細設定)> Administration(管理画面)> Settings(設定)と進み、ページ下部のCommit Internal Storage to Flash Memory Now(内部ストレージを今すぐフラッシュメモリにコミット)に移動し、Commit(コミット)を押します。

- Logout(ログアウト)ボタンの右にあるReboot(リブート)を押して、ルーターを再起動します。

II. PadavanルーターにL2TPクライアントを設定する方法

- このガイドに従って、KeepSolidユーザーオフィスでL2TPの設定を生成してください。

- ブラウザでルーターのウェブインターフェースを開き、ルーターのコントロールパネルにログインします。

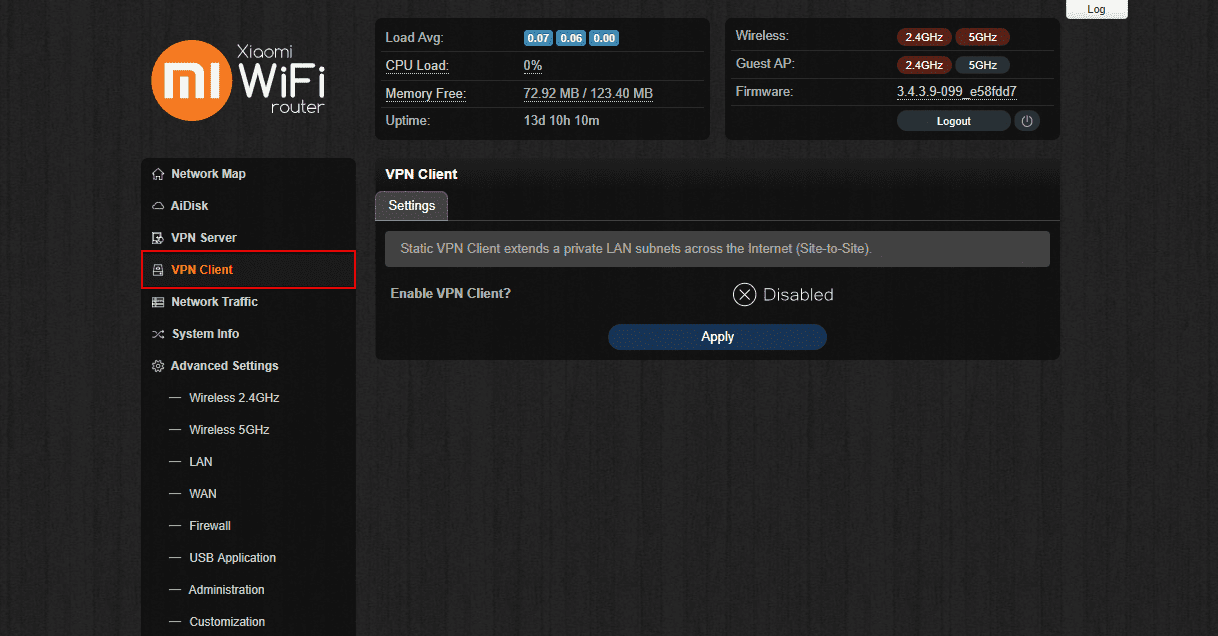

- サイドメニューのVPN Client(VPNクライアント)> Settings(設定)を選択します。

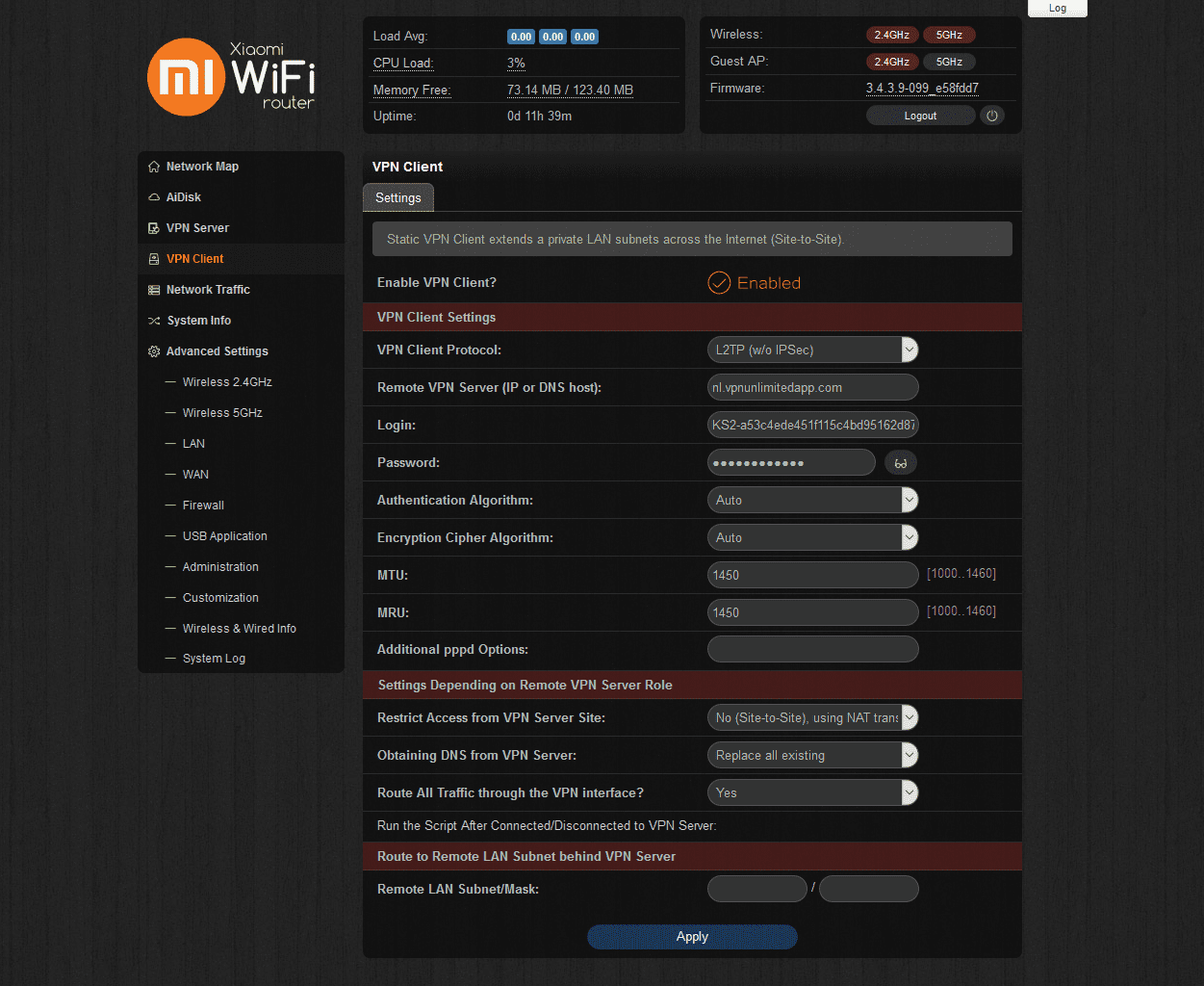

- PadavanファームウェアのVPNクライアントを有効にして、以下のようにL2TP接続の設定を行います。

- VPN Client Protocol(VPNクライアントプロトコル):L2TP (IPSecなし)

- Remote VPN Server (リモート VPN サーバー)(IP or DNS host (IP または DNS ホスト)):ステップ1で作成した手動設定セットから選択したサーバー名を貼り付けます。

- Login(ログイン):コンフィギュレーション設定からログインを入力します

- Password(パスワード):コンフィギュレーション設定にあるパスワードを貼り付ける

- Restrict Access from VPN Server Site(VPNサーバーサイトからのアクセスを制限する):No(なし)(Site-to-Site(サイトからサイト))、NAT変換使用

- Obtaining DNS from VPN Server(VPNサーバーからDNSを取得する):Replace all existing(既存のVPNサーバーをすべて置き換える)

- Route All Traffic through the VPN interface?(すべてのトラフィックをVPNインターフェースにルーティングしますか?)- Yes(はい)

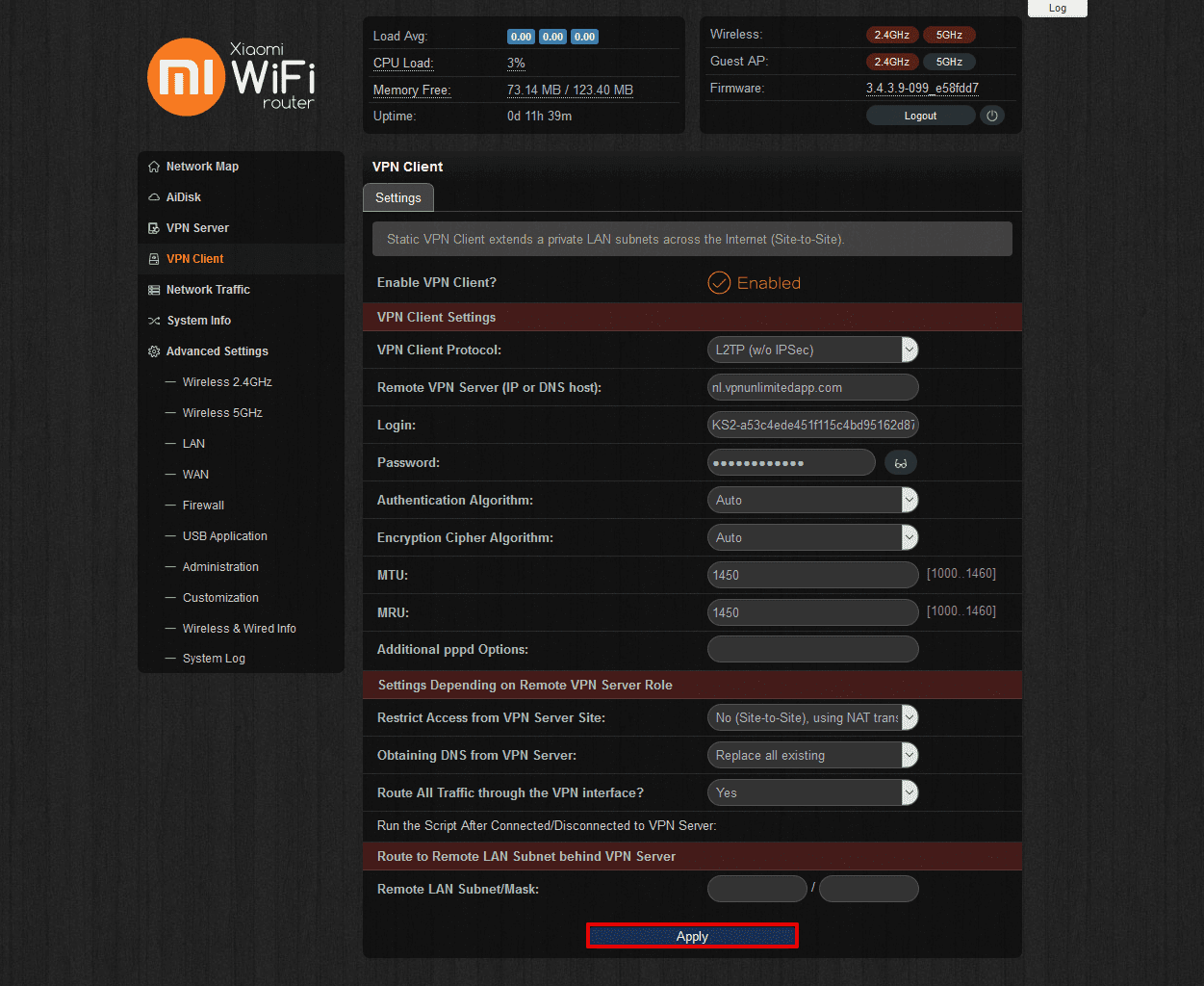

- Apply(適用)をクリックします。

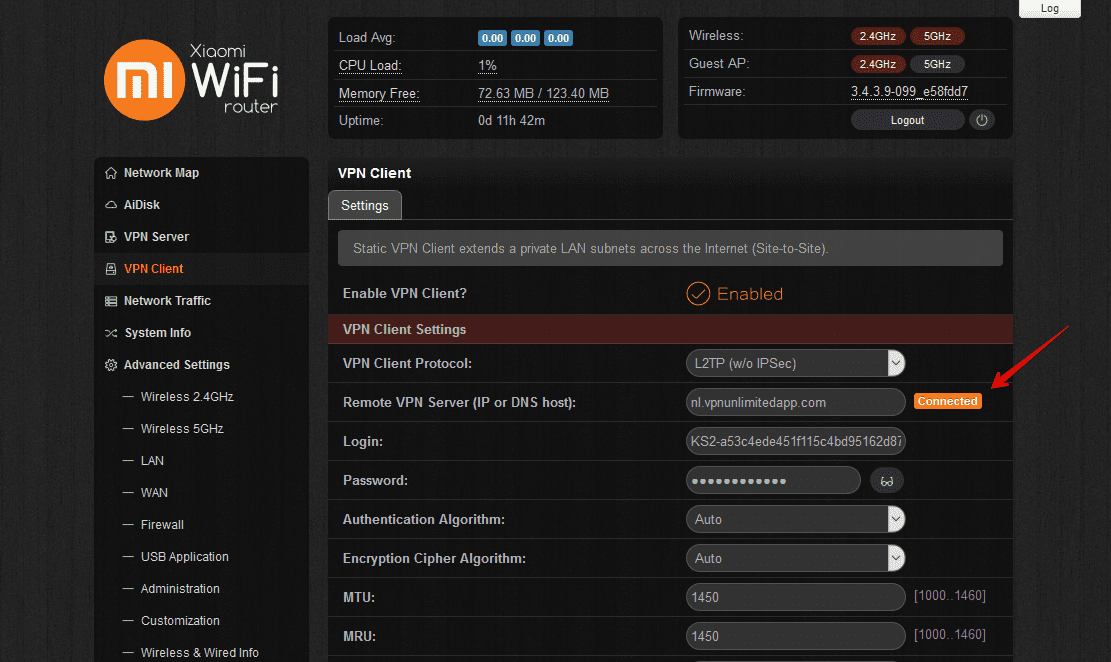

VPN接続が確立され、同じSettings(設定)タブにConnected(接続済み)というステータスが表示されます。

これで完了です。これでPadavanファームウェアのVPNクライアントのセットアップが完了し、ルーター上でVPN接続が実行されるようになりました。

III. Padavanファームウェア設定用VPNキルスイッチオプション(上級者向けのみ)

注:Kill Switchを正しく設定しないと、ルーターでのインターネット接続ができなくなりますのでご注意ください。

Kill Switchを設定し、VPN接続が突然切断された場合にトラフィックの漏洩を防ぐには、VPN Client(VPNクライアント)インターフェイスのRun After Connected/Disconnected to VPN Server(VPNに接続/切断した後に実行する)に移動し、以下を貼り付けてください。

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 - action (up/down)

### $IFNAME - tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL - tunnel local IP address

### $IPREMOTE - tunnel remote IP address

### $DNS1 - peer DNS1

### $DNS2 - peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan="192.168.10.0"

peer_msk="255.255.255.0"

### example: add static route to private LAN subnet behind a remote server

func_ipup()

{

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

}

func_ipdown()

{

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

}

logger -t vpnc-script "$IFNAME $1"

case "$1" in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

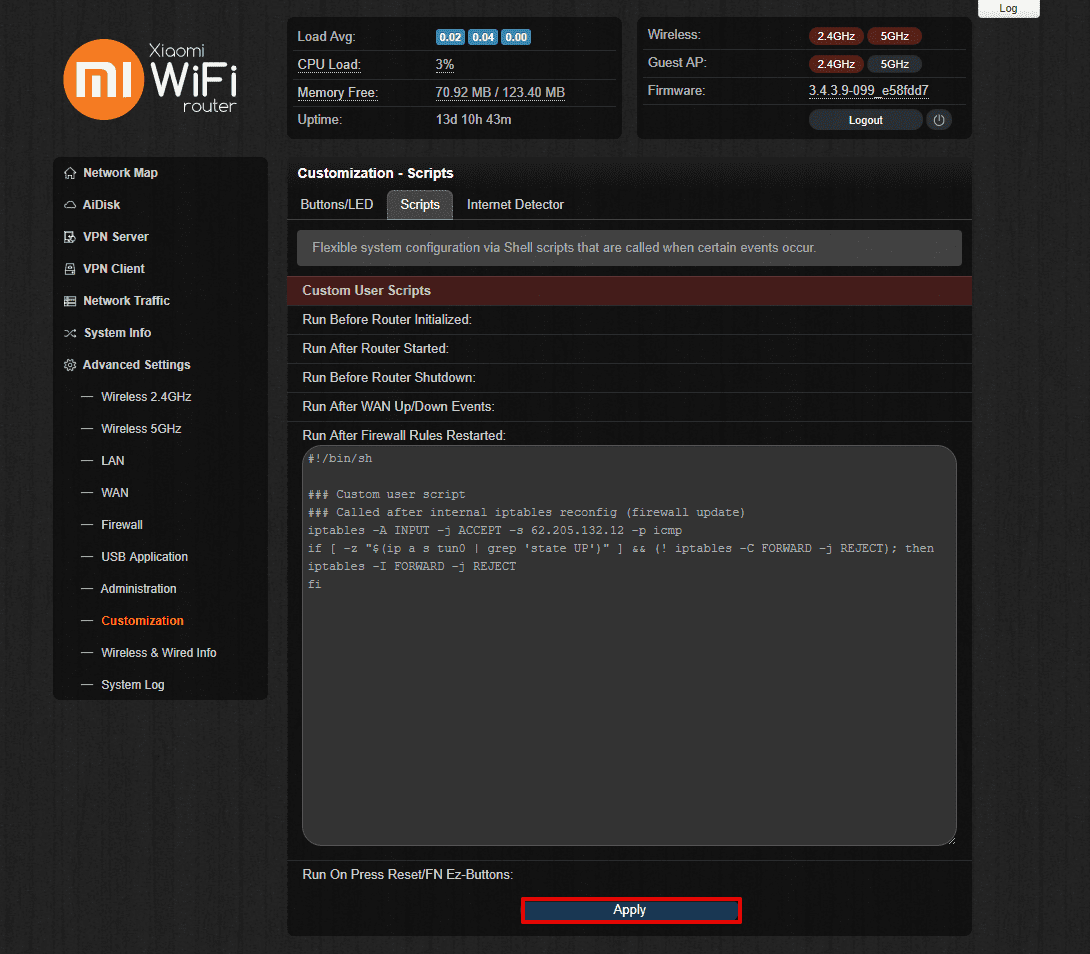

また、トンネルが立ち上がるまで、トラフィックをブロックする必要があります。これを行うには、Advanced Settings(詳細設定)> Customization(カスタマイズ)> Scripts(スクリプト)に移動し、次の行をRun After Firewall Rules Restarted(ファイアウォールルールの再起動後に実行)フィールドに貼り付けます。

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z "$(ip a s tun0 | grep 'state UP')" ] && (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

記入後、ページ下部のApply(適用)をクリックします。

他のデバイスを設定する必要がありますか?マニュアルページで関連するガイドをご覧いただくか、[email protected] から年中無休で対応しているカスタマーサポートにお気軽にお問い合わせください。

"OpenVPN "は、OpenVPN Inc.の登録商標です。

この機会にぜひお試しください!

お好きなプランをお選びいただき、さらに7日間無料でご利用いただけます。