Einrichtung von OpenVPN®- und L2TP-Clients für Router mit Padavan-Firmware

für VPN Unlimited Nutzer

Dieses Tutorial bietet eine detaillierte Anleitung zur Konfiguration von OpenVPN®- und L2TP-Clients auf Ihrem mit Padavan-Firmware geflashten Router. Um mehr Informationen über das OpenVPN®-Protokoll zu erhalten, lesen Sie unseren ausführlichen Artikel Was ist das OpenVPN®-Protokoll. Wir empfehlen Ihnen auch den Artikel Was ist das L2TP VPN-Protokoll, um mehr über dessen Funktionen und technische Details zu erfahren.

Hinweis: Dieser Guide umfasst nicht länger die Einrichtung von L2TP ohne IPsec.

Als Beispiel wurde der Xiaomi Mi-3 Router mit der Padavan-Firmware 3.4.3.9-099 genommen. Wie richte ich VPN Unlimited für die Padavan-Firmware ein? Wie konfiguriere ich OpenVPN für die Padavan-Firmware? Schauen wir es uns an!

I. So konfigurieren Sie den OpenVPN®-Client für die Padavan-Firmware

II. So konfigurieren Sie den L2TP-Client auf Ihrem Padavan-Router

III. Optionaler Kill Switch unseres VPN für Padavan Firmware Setup (nur für fortgeschrittene Nutzer)

I. So konfigurieren Sie den OpenVPN®-Client für die Padavan-Firmware

- Bevor Sie VPN auf Ihrem Padavan-Firmware-Router einrichten, müssen Sie manuelle Konfigurationsdateien erstellen. Diese Anleitung beschreibt ein paar einfache Schritte, wie Sie das tun können.

- Loggen Sie sich dann in die Systemsteuerung Ihres Padavan-Routers ein. Wenn Sie nicht wissen, wie Sie auf die Systemsteuerung Ihres Routers zugreifen können, lesen Sie unsere Anleitung, wie Sie die IP Ihres Routers herausfinden können.

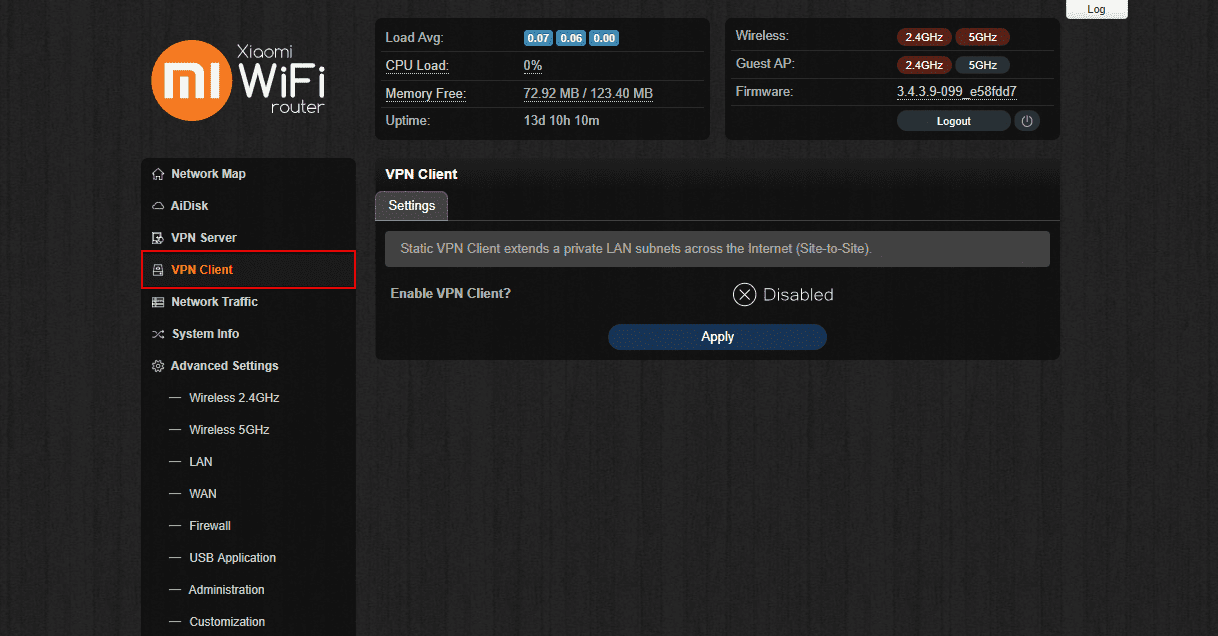

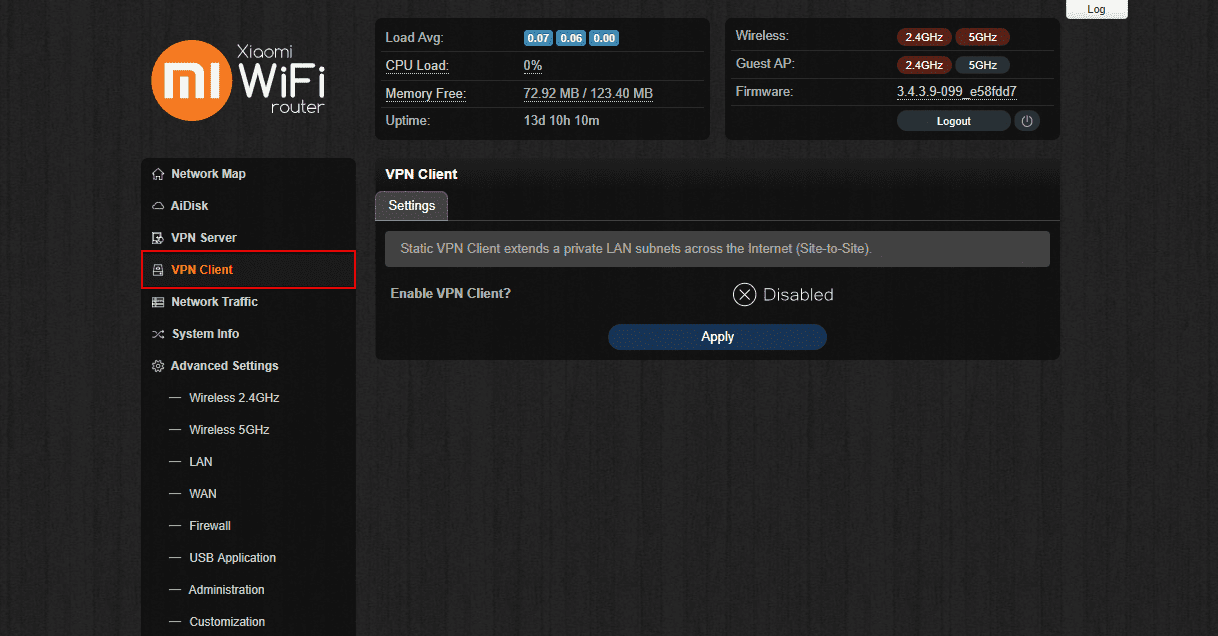

- Navigieren Sie zur Registerkarte VPN Client > Settings (VPN-Client > Einstellungen.)

- Aktivieren Sie den VPN-Client für die Padavan-Firmware.

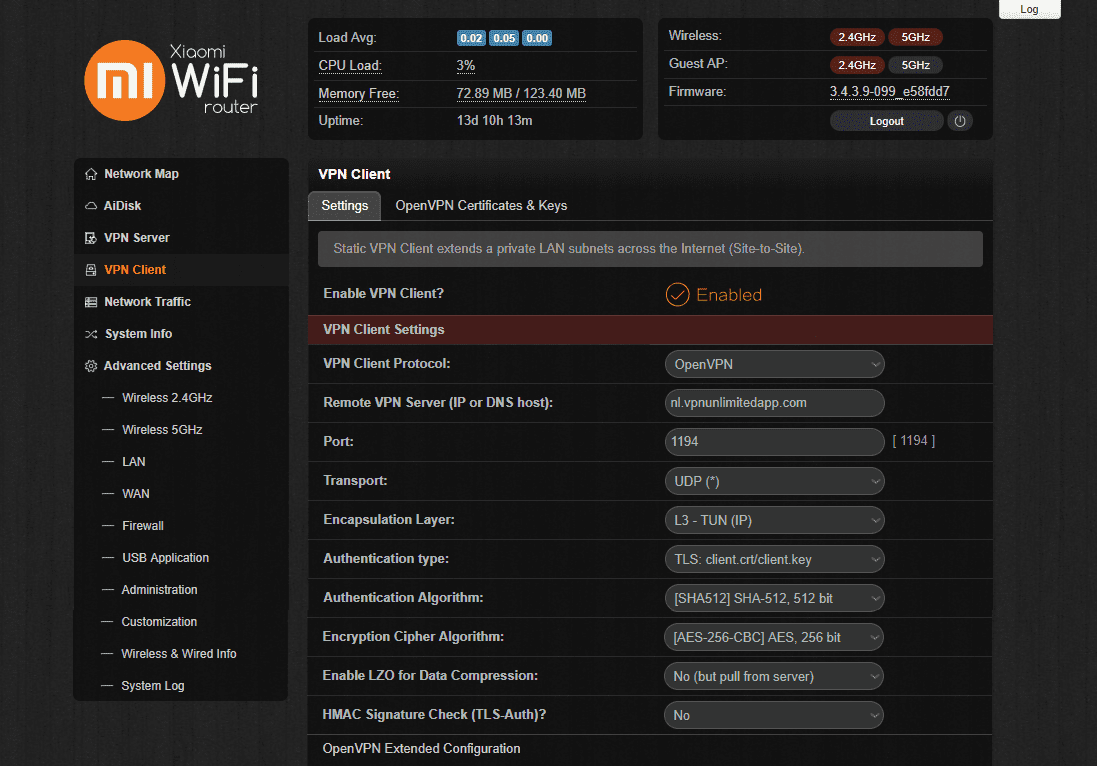

- Füllen Sie die Felder auf die folgende Weise aus:

- VPN-Client-Protokoll: OpenVPN®

- Remote VPN Server (IP oder DNS-Host): Geben Sie einen Server-Domainnamen aus den Konfigurationseinstellungen an, die Sie erstellt haben.

- Anschluss: 1197

- Transport: UDP

- Verkapselungsschicht: L3 - TUN (IP)

- Art der Authentifizierung: TLS: client.crt/client.key

- Authentifizierungs-Algorithmus: [SHA512] SHA-512, 512 Bit

- Verschlüsselungs-Chiffre-Algorithmus: [AES-256-CBC] AES, 256 Bit

- LZO für Datenkomprimierung aktivieren: Nein (aber vom Server ziehen)

- HMAC-Signaturprüfung (TLS-Auth)? - Nein

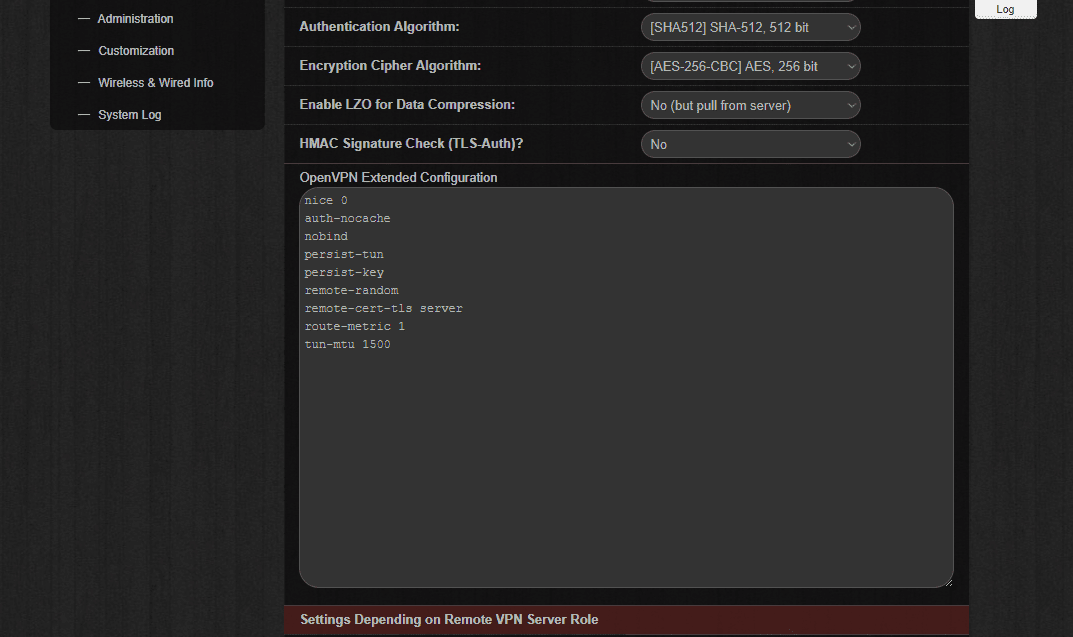

- Klicken Sie auf OpenVPN® Extended Configuration (OpenVPN® Erweiterte Konfiguration) und fügen Sie die untenstehenden Einstellungen ein:

nice 0

auth-nocache

nobind

persist-tun

persist-key

remote-random

remote-cert-tls server

route-metric 1

tun-mtu 1500

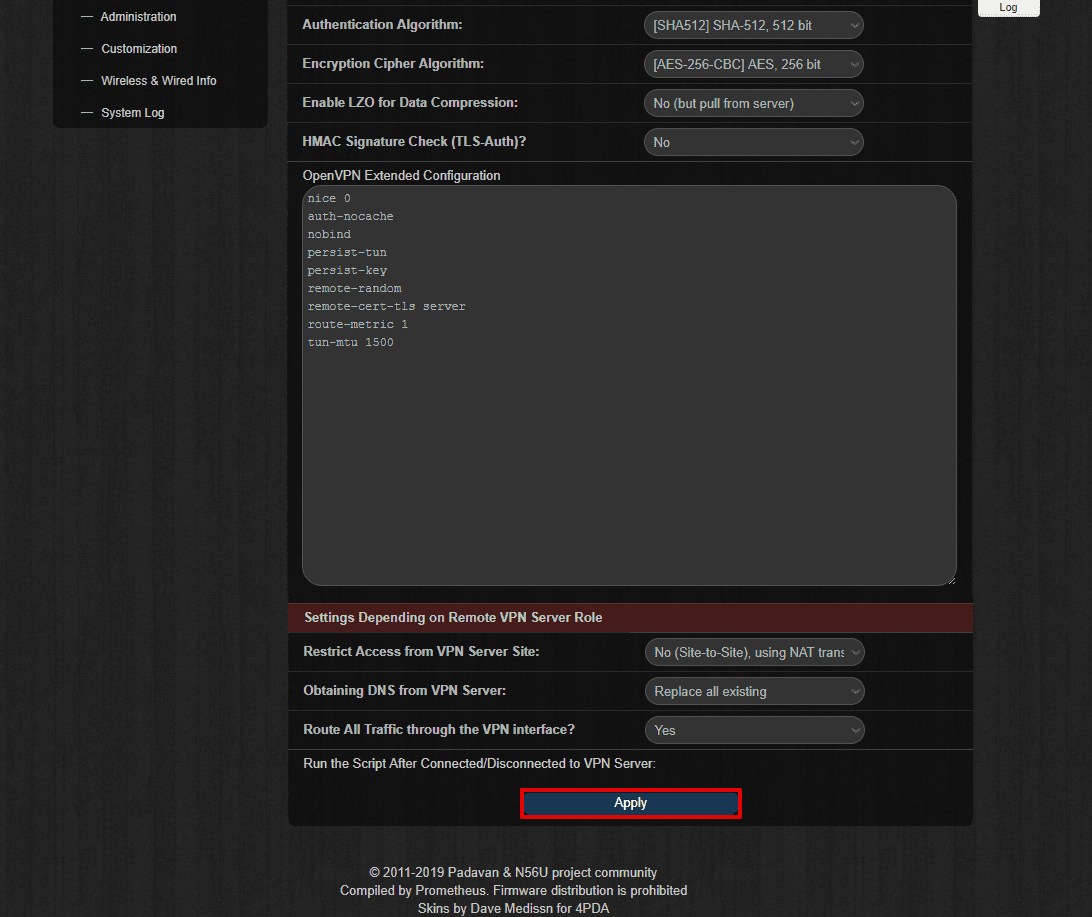

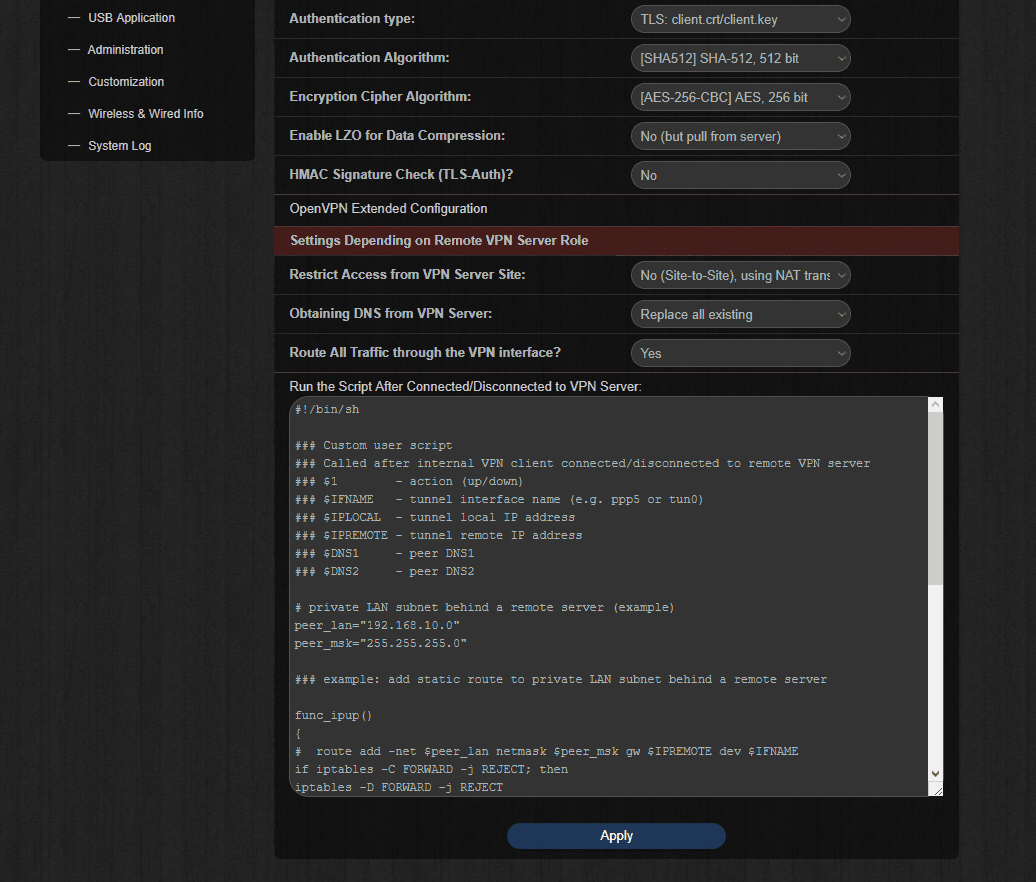

- Wählen Sie im Abschnitt Settings Depending on Remove VPN Server Role (Einstellungen abhängig von der VPN-Server-Rolle entfernen) die folgenden Optionen:

- Zugriff vom VPN-Server-Standort einschränken: Nein (Site-to-Site), mit NAT-Übersetzung

- DNS vom VPN-Server abrufen: Ersetzen Sie alle vorhandenen

- Den gesamten Datenverkehr über die VPN-Oberfläche leiten? - Ja

- Klicken Sie auf Apply (Anwenden).

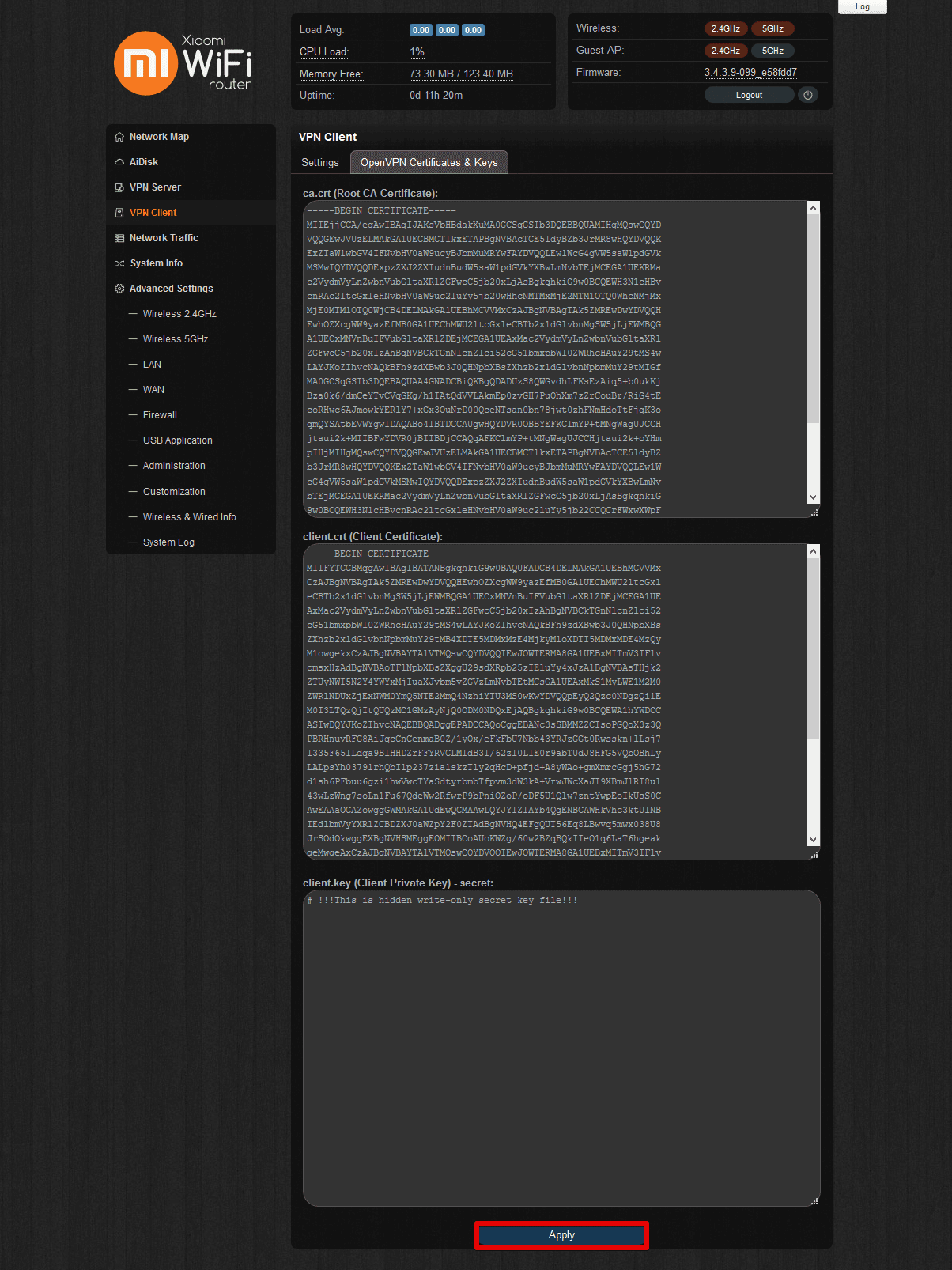

- Navigieren Sie zur Registerkarte OpenVPN®-Zertifikate und -Schlüssel für die Padavan-Firmware. Hier müssen Sie den Schlüssel und die Zertifikate aus der generierten .ovpn-Konfigurationsdatei eingeben:

- ca.crt (Root-CA-Zertifikat): Fügen Sie die Zeichenfolgen zwischen <ca> und </ca> ein, einschließlich -----BEGIN CERTIFICATE----- und -----BEGIN CERTIFICATE-----

- client.crt (Client-Zertifikat): Fügen Sie die Zeichenfolgen zwischen <cert> und </cert> ein, einschließlich -----BEGIN CERTIFICATE----- und -----BEGIN CERTIFICATE-----

- client.key (Privater Client-Schlüssel) – geheim: die Zeichenfolgen zwischen <key> und </key> einfügen, einschließlich -----BEGIN CERTIFICATE----- und -----BEGIN CERTIFICATE-----

- Klicken Sie auf Apply (Anwenden).

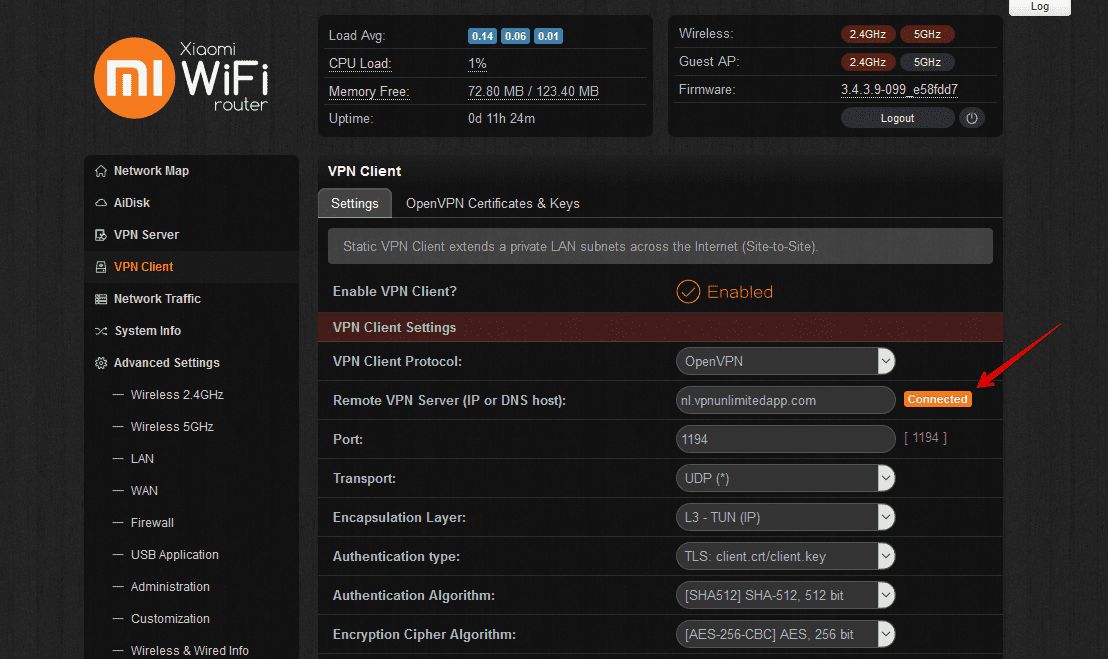

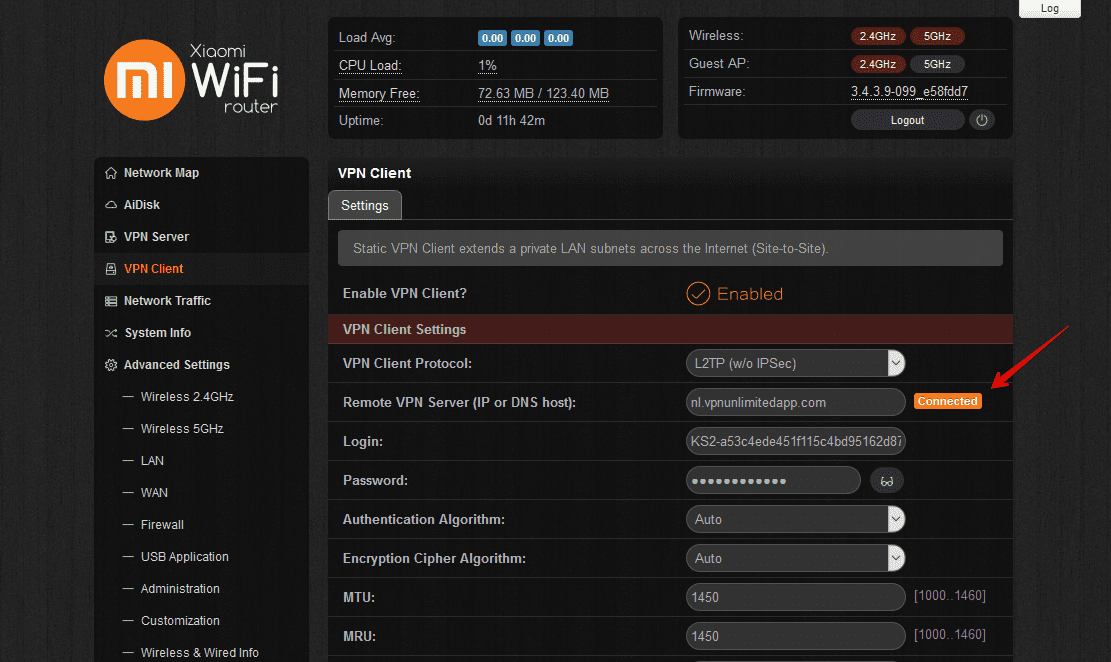

Wenn die VPN-Verbindung für die Padavan-Firmware erfolgreich hergestellt wurde, sehen Sie auf der Registerkarte Settings (Einstellungen) den Status Connected (Verbunden), wie unten dargestellt.

- Nachdem Sie sich mit unserem Service für Padavan-Firmware verbunden haben, müssen Sie Ihre Änderungen dauerhaft festlegen. Sie können dies auf drei Arten tun:

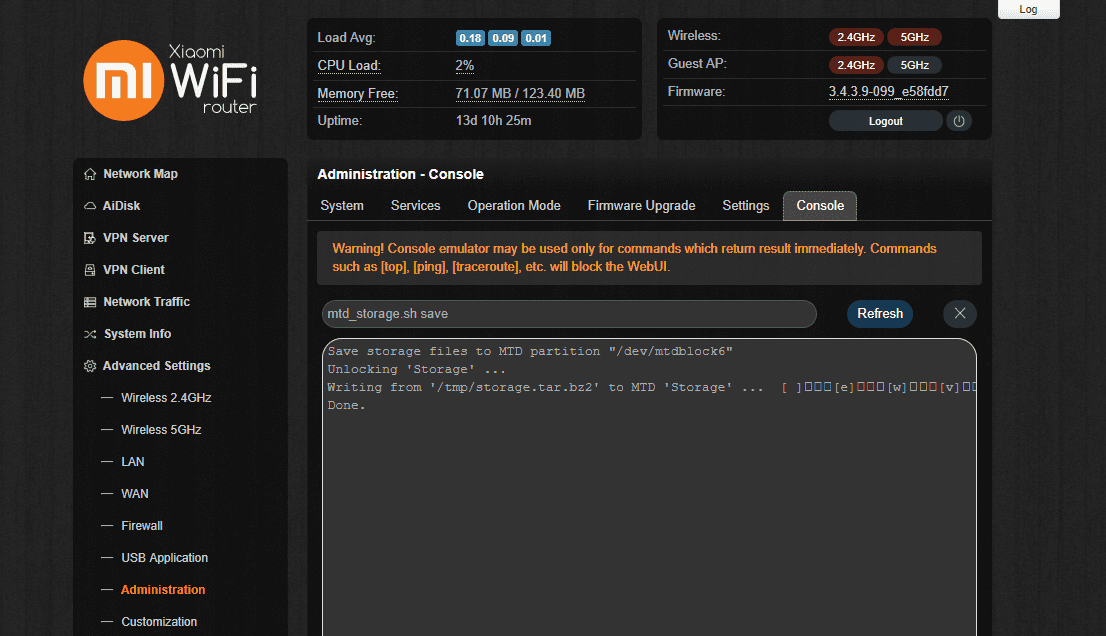

- Führen Sie unter Administration > Console (Verwaltung > Konsole) den Befehl mtd_storage.sh save aus.

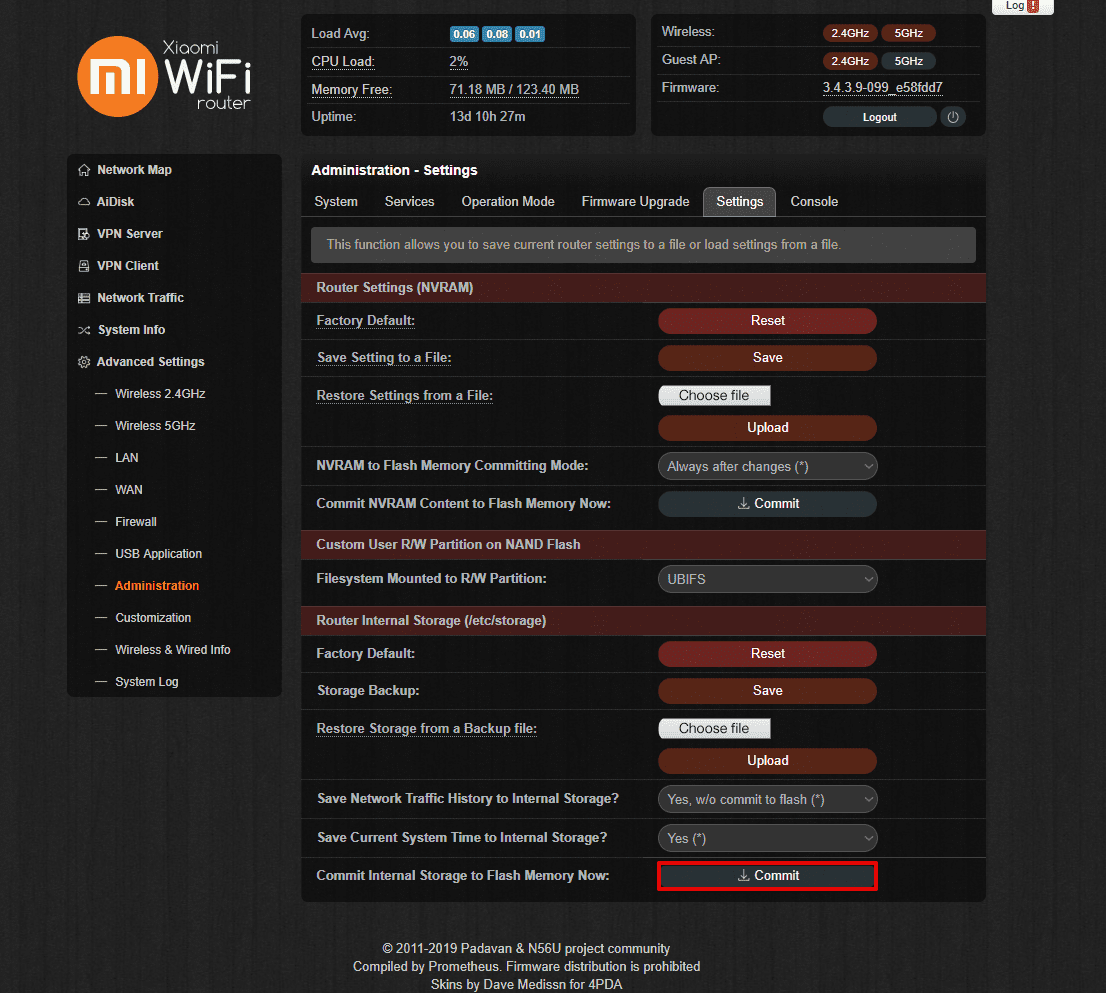

- Gehen Sie zu Advanced Settings > Administration > Settings (Erweiterte Einstellungen > Verwaltung > Einstellungen), navigieren Sie unten auf der Seite zu Commit Internal Storage to Flash Memory Now (Übertragen des internen Speichers auf den Flash-Speicher) und drücken Sie auf Commit (Übertragen).

- Starten Sie den Router neu, indem Sie auf Reboot (Neustart) rechts neben der Logout (Abmeldetaste) drücken.

II. So konfigurieren Sie den L2TP-Client auf Ihrem Padavan-Router

- Erstellen Sie L2TP-Konfigurationen in Ihrem KeepSolid Nutzerbüro anhand dieser Anleitung.

- Öffnen Sie die Weboberfläche Ihres Routers in einem Browser und melden Sie sich in der Systemsteuerung des Routers an.

- Gehen Sie im Seitenmenü auf VPN Client > Settings (VPN-Client > Einstellungen.)

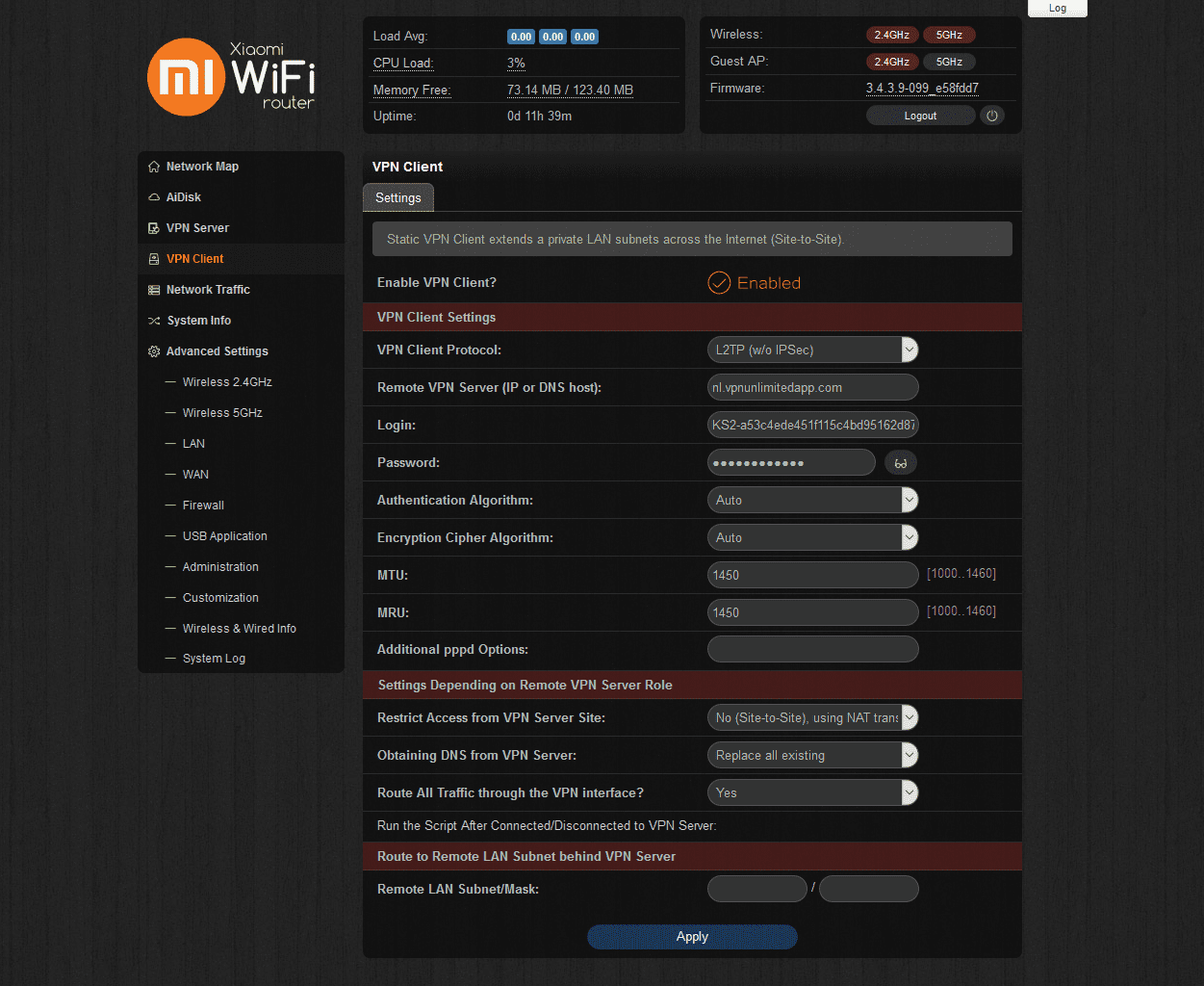

- Aktivieren Sie den VPN-Client für die Padavan-Firmware und richten Sie die L2TP-Verbindung ein, indem Sie die Felder auf folgende Weise ausfüllen:

- VPN-Client-Protokoll: L2TP (ohne IPSec)

- Remote VPN Server (IP oder DNS-Host): Fügen Sie den gewählten Servernamen aus dem manuellen Konfigurationssatz ein, den Sie in Schritt 1 erstellt haben.

- Anmeldung: Geben Sie das Login aus den Konfigurationseinstellungen ein

- Passwort: Fügen Sie das Passwort aus den Konfigurationseinstellungen ein.

- Beschränkung des Zugriffs vom VPN-Server Site: Nein (Site-to-Site), mit NAT-Übersetzung

- DNS vom VPN-Server abrufen: Ersetzen Sie alle vorhandenen

- Sämtlichen Verkehr über die VPN-Oberfläche leiten? - Ja

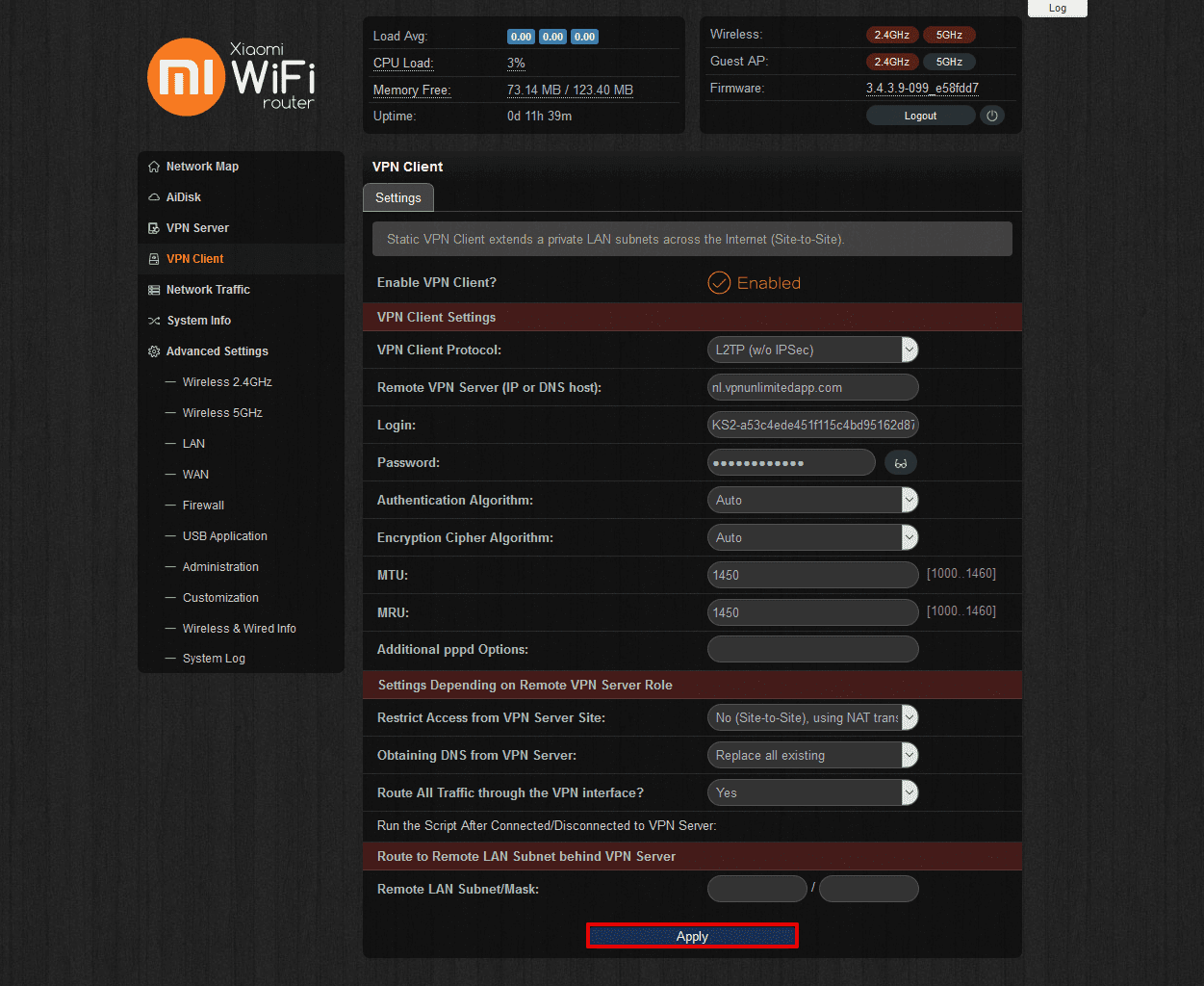

- Klicken Sie auf Apply (Anwenden).

Die VPN-Verbindung wird aufgebaut und Sie sehen den Status Connected (Verbunden) auf der gleichen Registerkarte Settings (Einstellungen).

Das war's! Sie haben die Einrichtung des Padavan-Firmware-VPN-Clients erfolgreich abgeschlossen und verfügen über eine funktionierende VPN-Verbindung auf Ihrem Router.

III. Optionalen Kill-Switch von unserem VPN für die Einrichtung der Padavan-Firmware (nur für fortgeschrittene Nutzer)

HINWEIS: Bitte stellen Sie sicher, dass Sie den Kill Switch richtig konfigurieren, da Sie sonst die Internetverbindung über Ihren Router verlieren.

Um den Kill Switch einzurichten und den Verlust von Datenverkehr im Falle eines plötzlichen Abbruchs einer VPN-Verbindung zu verhindern, navigieren Sie zu Run the Script After Connected/Disconnected to VPN Server (Ausführen des Skripts Nach Verbindung/Trennung zum VPN-Server) auf der VPN Client (VPN-Client)-Oberfläche und fügen Sie Folgendes ein:

#!/bin/sh

### Custom user script

### Called after internal VPN client connected/disconnected to remote VPN server

### $1 - action (up/down)

### $IFNAME - tunnel interface name (e.g. ppp5 or tun0)

### $IPLOCAL - tunnel local IP address

### $IPREMOTE - tunnel remote IP address

### $DNS1 - peer DNS1

### $DNS2 - peer DNS2

# private LAN subnet behind a remote server (example)

peer_lan="192.168.10.0"

peer_msk="255.255.255.0"

### example: add static route to private LAN subnet behind a remote server

func_ipup()

{

# route add -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if iptables -C FORWARD -j REJECT; then

iptables -D FORWARD -j REJECT

fi return 0

}

func_ipdown()

{

# route del -net $peer_lan netmask $peer_msk gw $IPREMOTE dev $IFNAME

if (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi return 0

}

logger -t vpnc-script "$IFNAME $1"

case "$1" in

up)

func_ipup

;;

down)

func_ipdown

;;

esac

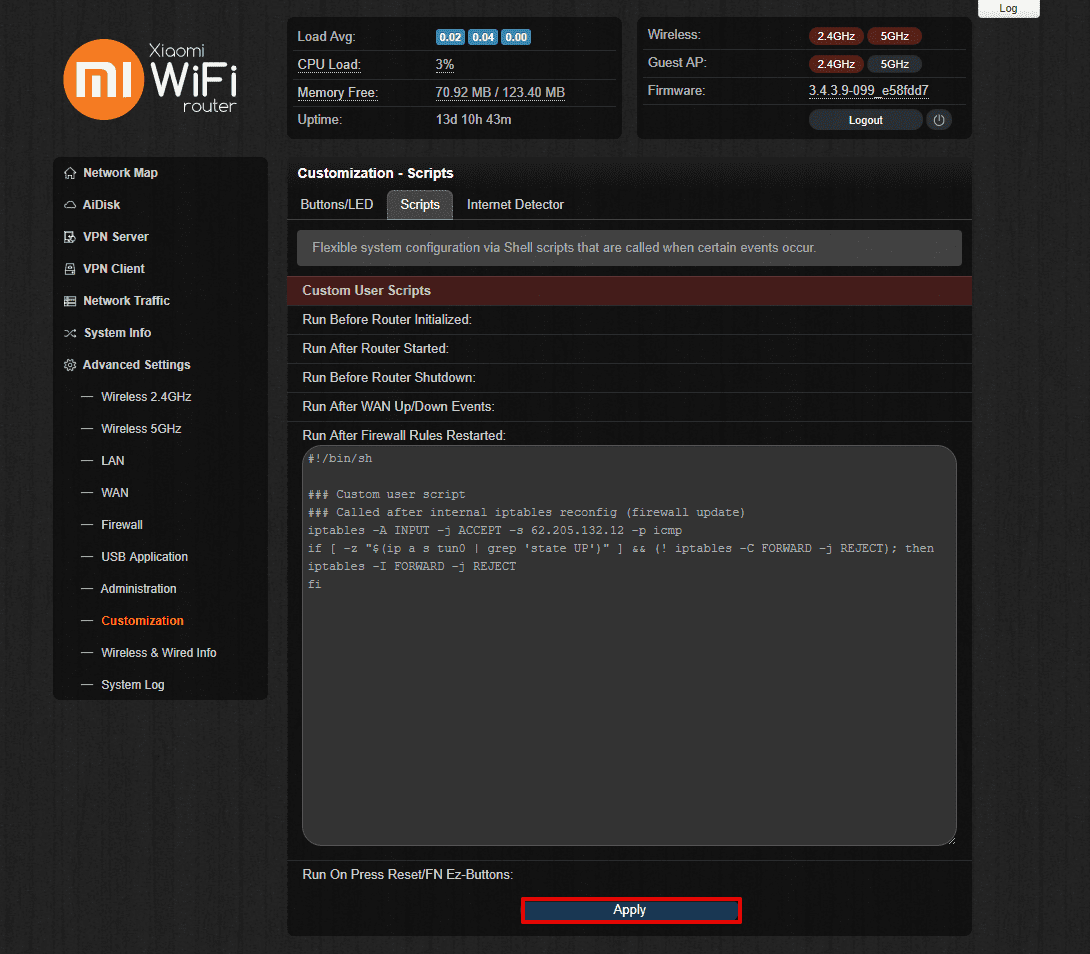

Sie sollten auch den Datenverkehr blockieren, bis der Tunnel aufgebaut ist. Navigieren Sie dazu zu Advanced Settings > Customization > Scripts (Erweiterte Einstellungen > Anpassung > Skripte) und fügen Sie die folgenden Zeilen in das Feld Run After Firewall Rules Restarted (Ausführung von Firewall-Regeln nach Neustart ein):

#!/bin/sh

### Custom user script

### Called after internal iptables reconfig (firewall update)

iptables -A INPUT -j ACCEPT -s 62.205.132.12 -p icmp

if [ -z "$(ip a s tun0 | grep 'state UP')" ] && (! iptables -C FORWARD -j REJECT); then

iptables -I FORWARD -j REJECT

fi

Klicken Sie nach dem Ausfüllen unten auf der Seite auf Apply (Anwenden).

Möchten Sie andere Geräte konfigurieren? Auf unserer Seite Anleitungen finden Sie die entsprechenden Anleitungen, oder zögern Sie nicht, unseren 24/7-Kundensupport unter [email protected] zu kontaktieren.

„OpenVPN“ ist eine eingetragene Marke von OpenVPN Inc.

Sind Sie bereit, es auszuprobieren?

Wählen Sie Ihr perfektes Abonnement und erhalten Sie zusätzliche 7 Tage kostenlose Nutzung!