Настройка OpenVPN клиента на роутере pfSense

для пользователей VPN Unlimited

Как установить VPN Unlimited на разных платформах и создать KeepSolid ID

Подробные инструкции по установке на различные платформы:

- Как установить VPN Unlimited на macOS 10.14 и выше (Standalone версия)

- Как установить VPN Unlimited на macOS 10.14 и выше (версия для App Store)

- Как установить и начать работу с VPN Unlimited на iOS

- Как установить приложение VPN Unlimited на Android

- Как установить приложение VPN Unlimited на Windows XP SP3

- Как установить приложение VPN Unlimited на Windows 7

- Как установить приложение VPN Unlimited на Windows 8/8.1

- Как установить и начать работу с приложением VPN Unlimited на Windows 10

- Как установить VPN Unlimited на Linux

Как создать новый KeepSolid ID

- После установки приложения VPN Unlimited вы увидите строку "Создать KeepSolid ID", нажмите на нее, чтобы начать процесс.

- Введите свой адрес электронной почты в соответствующее поле.

- Придумайте пароль и введите его в поле для ввода пароля.

- Повторите пароль в указанном поле, чтобы подтвердить его.

- Поставьте галочку рядом с утверждением "Продолжая, вы соглашаетесь с нашими...".

- Нажмите кнопку "Зарегистрироваться", чтобы завершить регистрацию.

При первом подключении к VPN-серверу вам будет предложено разрешить добавление VPN-конфигураций и загрузку VPN-профиля. Для получения более подробной информации обратитесь к приведенным выше руководствам по установке VPN Unlimited на различные платформы.

Узнайте, как защитить ваш роутер pfSense и все подключенные к нему устройства с помощью VPN Unlimited. Изучите нашу пошаговую инструкцию по настройке OpenVPN® клиента и повысьте ваш уровень безопасности в сети. Мы подробно описали все шаги, необходимые для настройки OpenVPN соединения на роутере pfSense 2.4.4.

Больше информации о функциях и технических характеристиках OpenVPN вы можете найти в статье Что такое протокол OpenVPN.

I. Сгенерируйте ручные настройки для роутера pfSense

Перед началом настройки OpenVPN клиента на роутере pfSense вам необходимо сгенерировать и загрузить файл с ручными настройками VPN в вашем Личном кабинете. Для этого выполните несколько простых шагов, которые описаны в этой инструкции.

II. Настройте OpenVPN клиент на роутере pfSense

Как только вы получите все необходимые VPN конфигурации, следуйте инструкциям ниже.

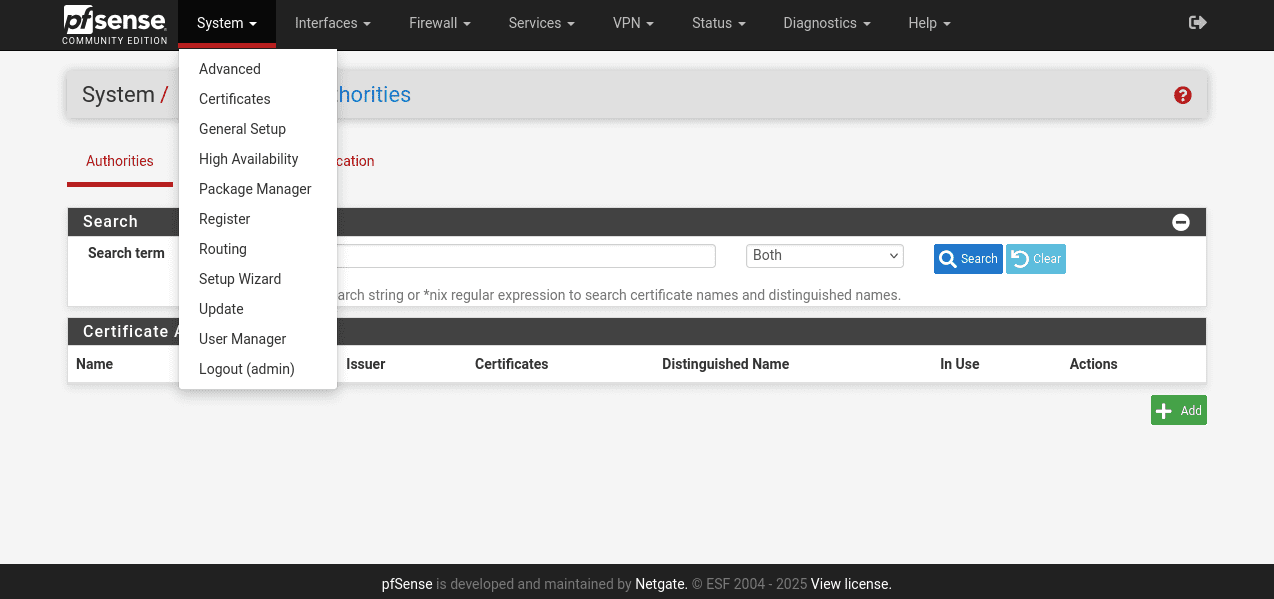

1. Откройте админ-панель роутера pfSense, перейдите в System > Certificates > Authorities и нажмите Add.

Если вы не знаете, как получить доступ к админ-панели вашего роутера, ознакомьтесь с этой инструкцией.

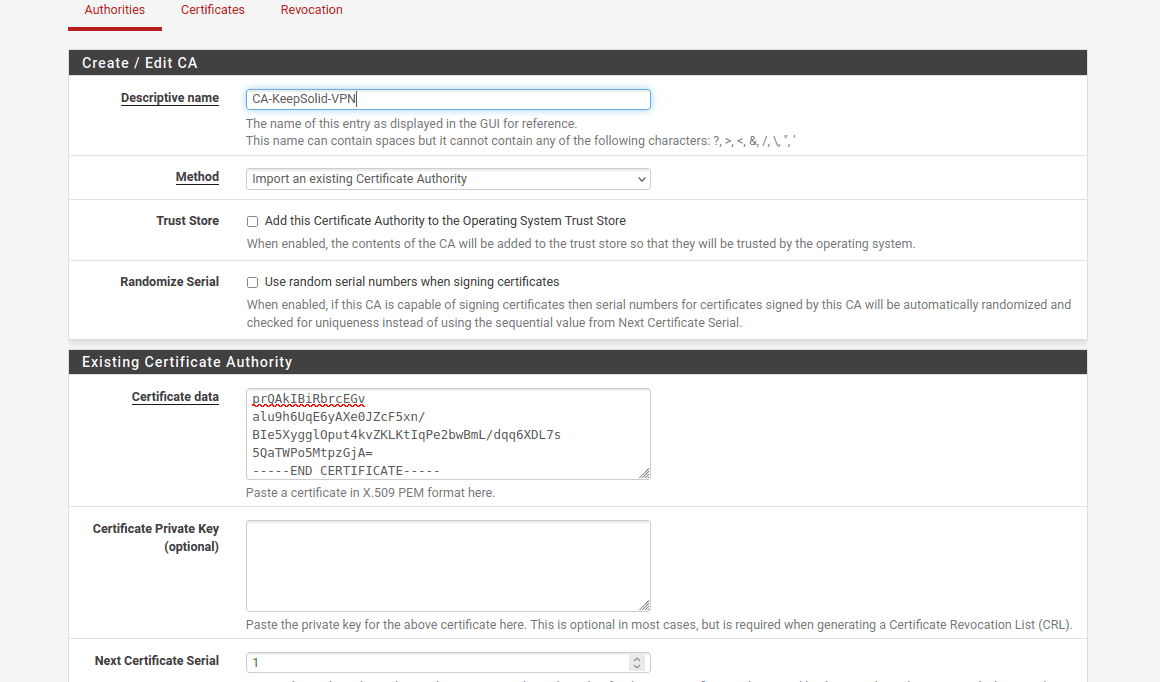

2. Заполните следующие поля:

-

Descriptive name: введите любое название на ваш выбор, например CA-KeepSolid-VPN

-

Method: выберите Import an existing Certificate Authority

-

Certificate data: вставьте текст из файла с ручными VPN настройками, который находится между <CA> и </CA>, включая строки BEGIN CERTIFICATE и END CERTIFICATE

-

Serial for next certificate: введите любой номер на ваш выбор, к примеру 1

3. Нажмите Save.

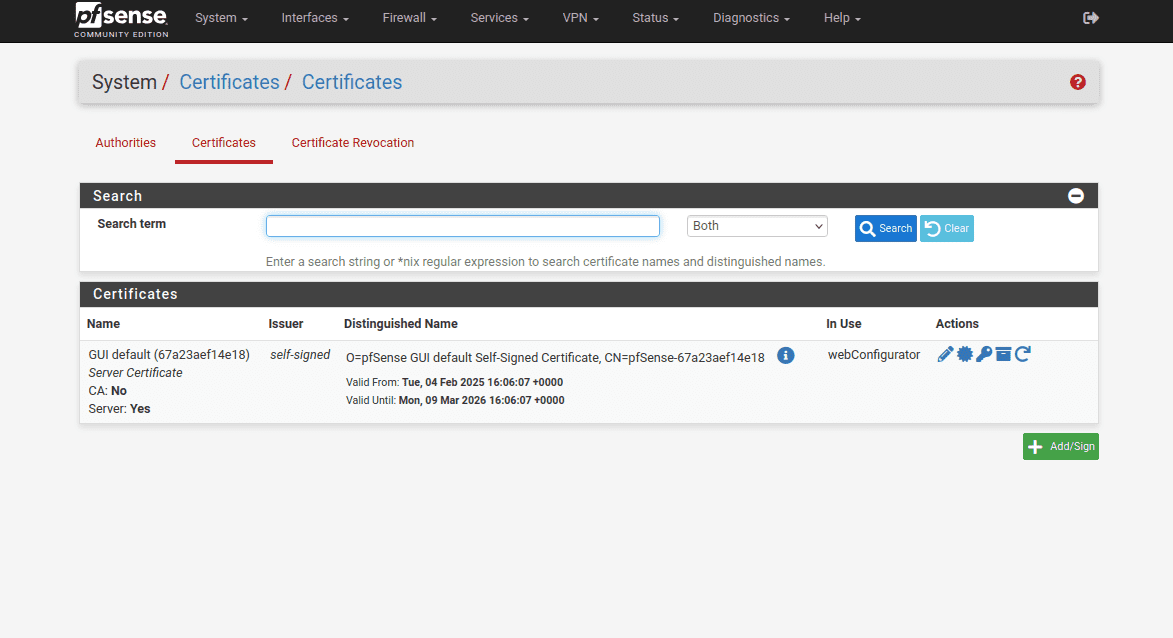

4. Перейдите в System > Certificates > Certificates и нажмите Add.

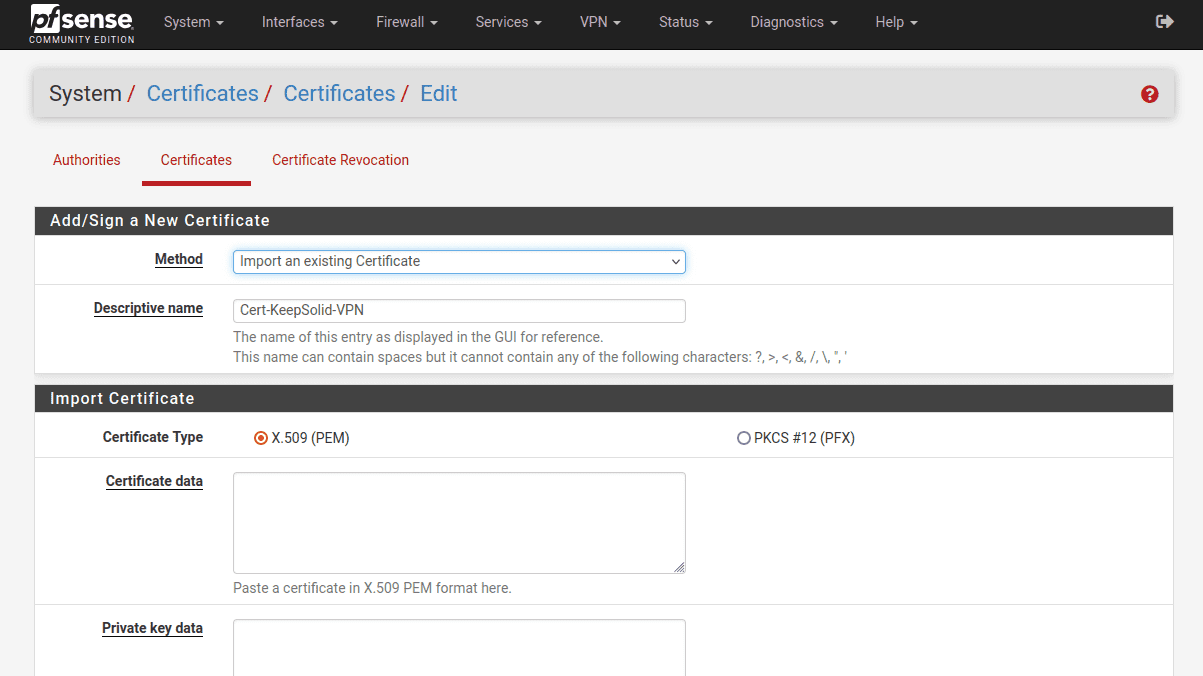

5. Заполните поля следующим образом:

-

Method: выберите Import an existing Certificate Authority

-

Descriptive name: введите любое название на ваш выбор, например Cert-KeepSolid-VPN

-

Certificate data: вставьте текст из файла с ручными VPN настройками, который находится между <CERT> и </CERT>, включая строки BEGIN CERTIFICATE и END CERTIFICATE

-

Private key data: вставьте текст из файла с ручными VPN настройками, который находится между <KEY> и </KEY>, включая строки BEGIN PRIVATE KEY и END PRIVATE KEY

6. Нажмите Save.

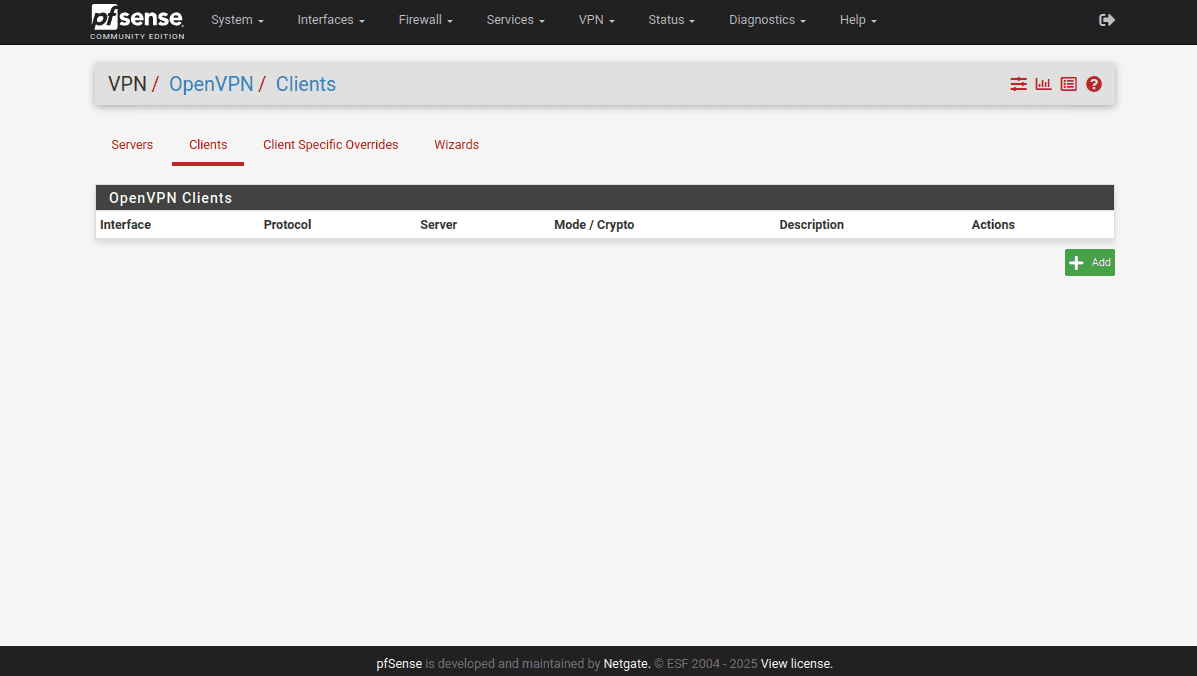

7. Перейдите на вкладку VPN > OpenVPN > Clients и нажмите Add.

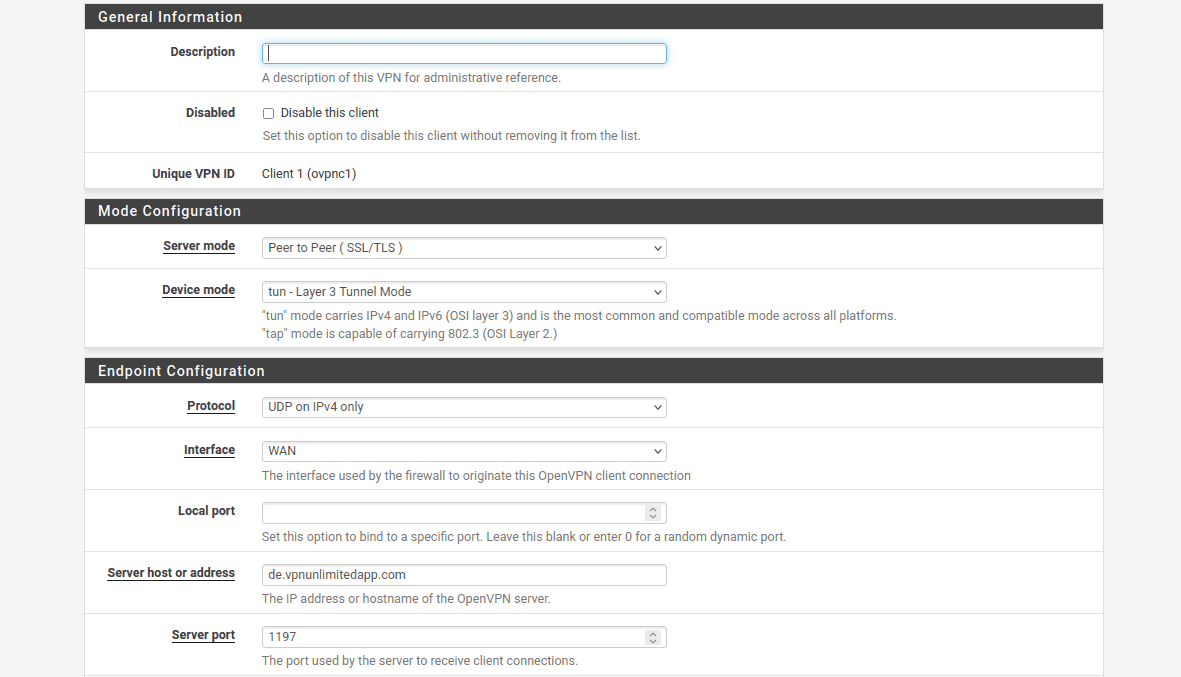

8. Заполните раздел General Information, как показано ниже. Обратите внимание, что у большинства полей остались значения по умолчанию.

Важно: Если вы столкнулись с проблемой с DNS на новых версиях pfSense, и ваш OpenVPN клиент не работает должным образом, убедитесь, что в настройках в качестве Server host or address вы указали IP-адрес вместо доменного имени. Это может быть необходимо из-за особенностей реализации DNS в последних версиях pfSense, которые могут вызвать проблемы с разрешением имен серверов VPN.

-

Disable this client: оставьте этот параметр не отмеченным

-

Server mode: Peer to Peer (SSL/TLS)

-

Protocol: UDP on IPv4 only

-

Device mode: tun – Layer 3 Tunnel Mode

-

Interface: WAN

-

Local port: оставьте это поле пустым

-

Server host or address: скопируйте Domain Name из вашего Личного кабинета

-

Server port: 1197

-

Proxy host or address: оставьте это поле пустым

-

Proxy port: оставьте это поле пустым

-

Proxy Authentication: выберите значение none

-

Description: это поле заполнять не обязательно

В разделе User Authentication Settings вам не нужно вносить какие-либо изменения.

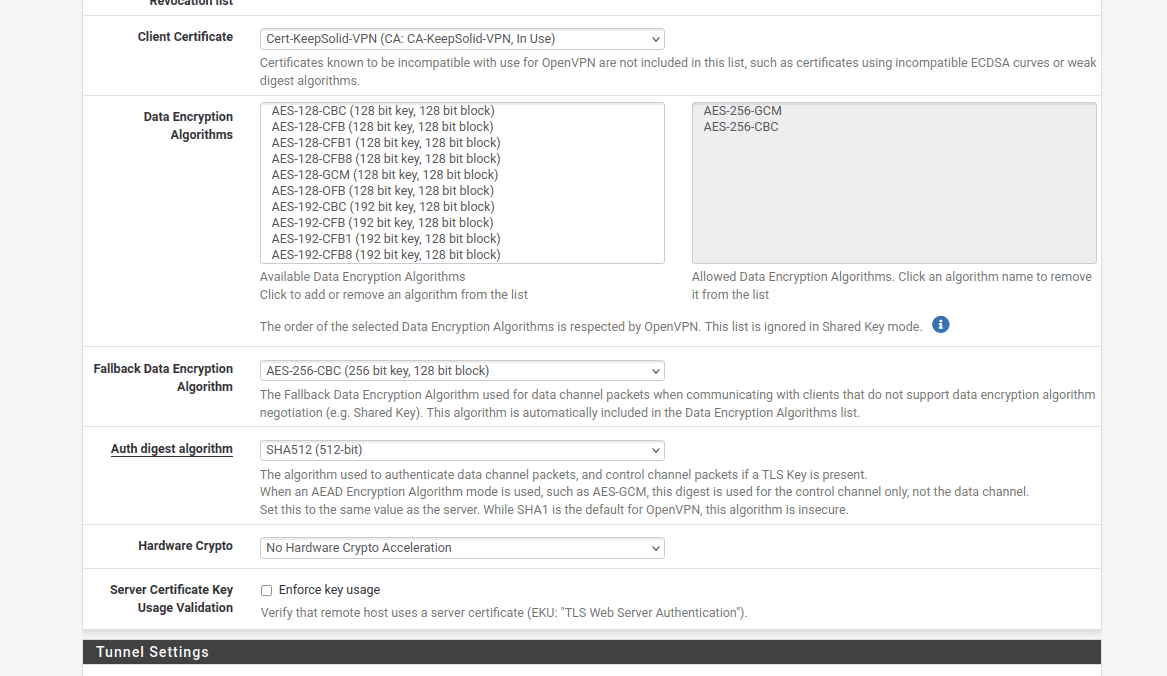

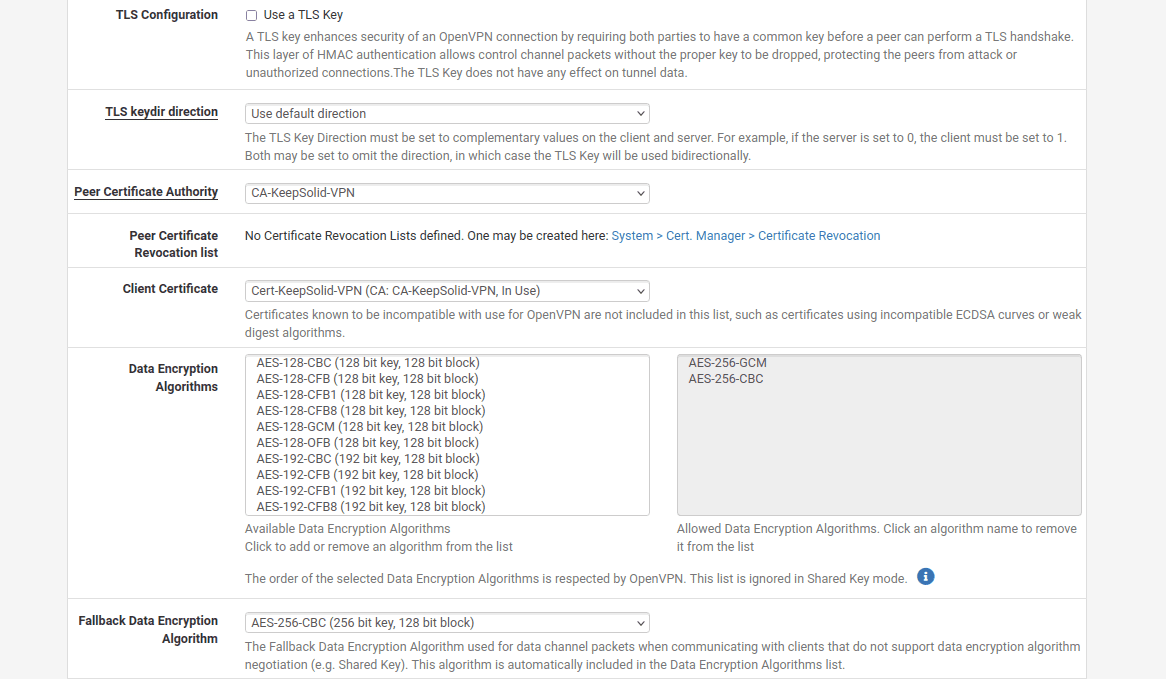

9. Перейдите к разделу Cryptographic Settings и внесите следующие изменения:

-

Use a TLS Key: оставьте этот параметр не отмеченным

-

Peer Certificate Authority: выберите сертификат VPN Unlimited, который вы добавили ранее (в нашем случае это CA-KeepSolid-VPN)

-

Client Certificate: в выпадающем меню выберите сертификат VPN Unlimited (в нашем случае это Cert-KeepSolid-VPN)

-

Encryption Algorithm: выберите AES-256-CBC (256 bit key, 128 bit block)

-

Enable NCP: установите флажок для этого параметра

-

NCP Algorithms: пролистайте список Available NCP Encryption Algorithms и найдите параметр AES-256-GCM. Нажмите на него, чтобы добавить в список Allowed NCP Algorithms, который находится правее

-

Auth digest algorithm: выберите SHA512 (512-bit)

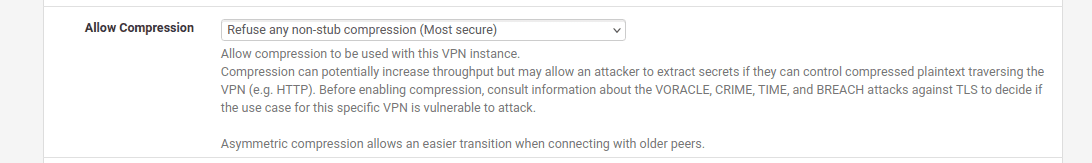

10. В разделе Tunnel Settings перейдите к параметру Allow Compression и выберите «Refuse any non-stub compression (Most secure)», чтобы убедиться, что сжатие отключено.

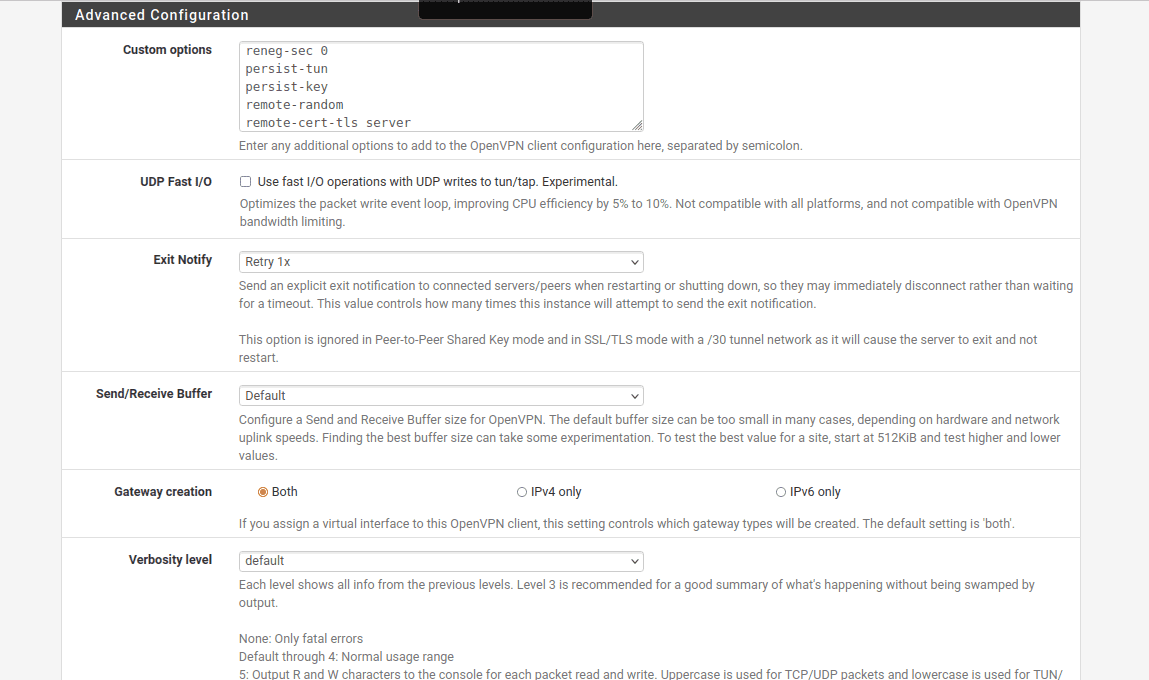

11. Перейдите к разделу Advanced Configuration и введите следующие данные в поле Custom options:

reneg-sec 0;

persist-tun;

persist-key;

remote-random;

remote-cert-tls server;

route-metric 1;

12. После того, как вы закончили, нажмите Save внизу страницы.

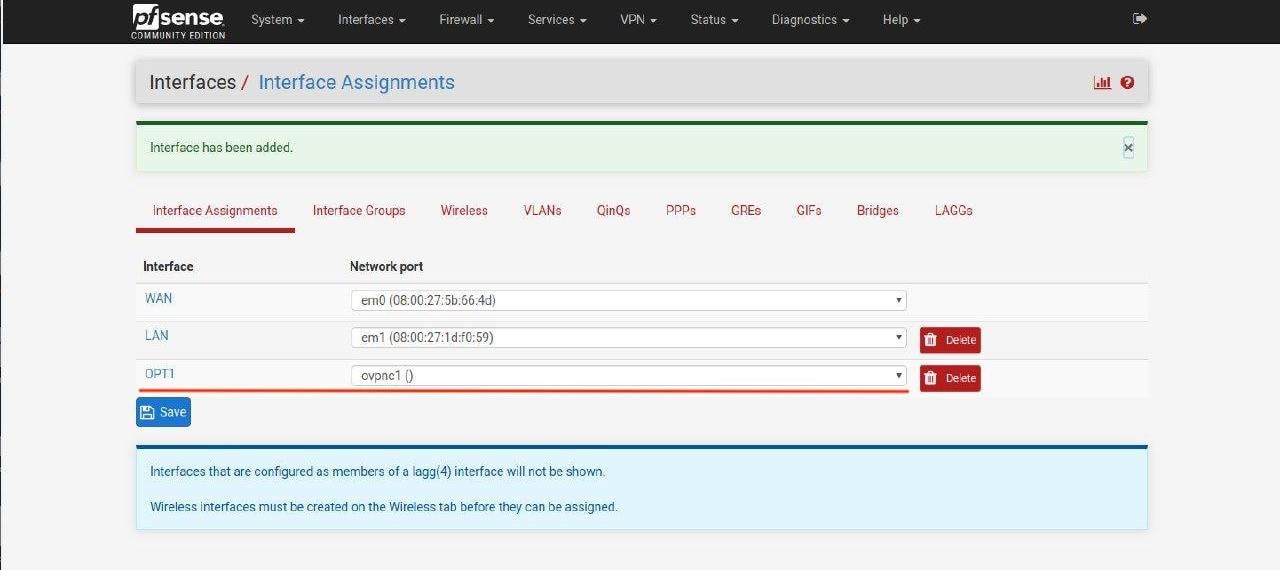

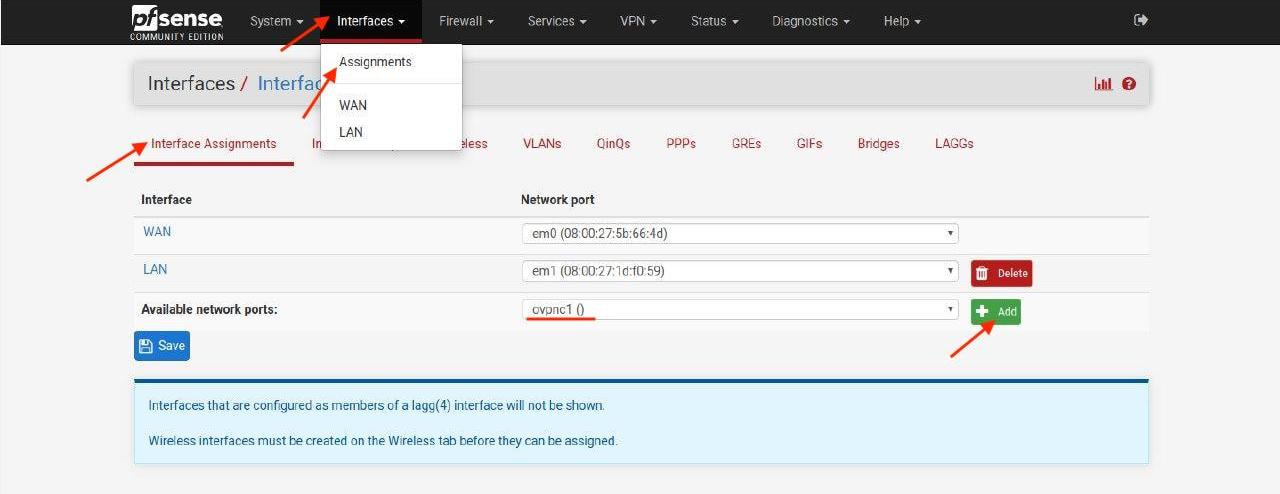

13. Перейдите на вкладку Interfaces > Assignments и нажмите Add.

Убедитесь, что выбран только что добавленный интерфейс. Скорее всего он будет называться ovpnc1 (он также может называться ovpnc2, ovpnc3 и так далее; это зависит от того, есть ли у вас другие ovpn интерфейсы).

14. Когда вы закончите, нажмите Save.

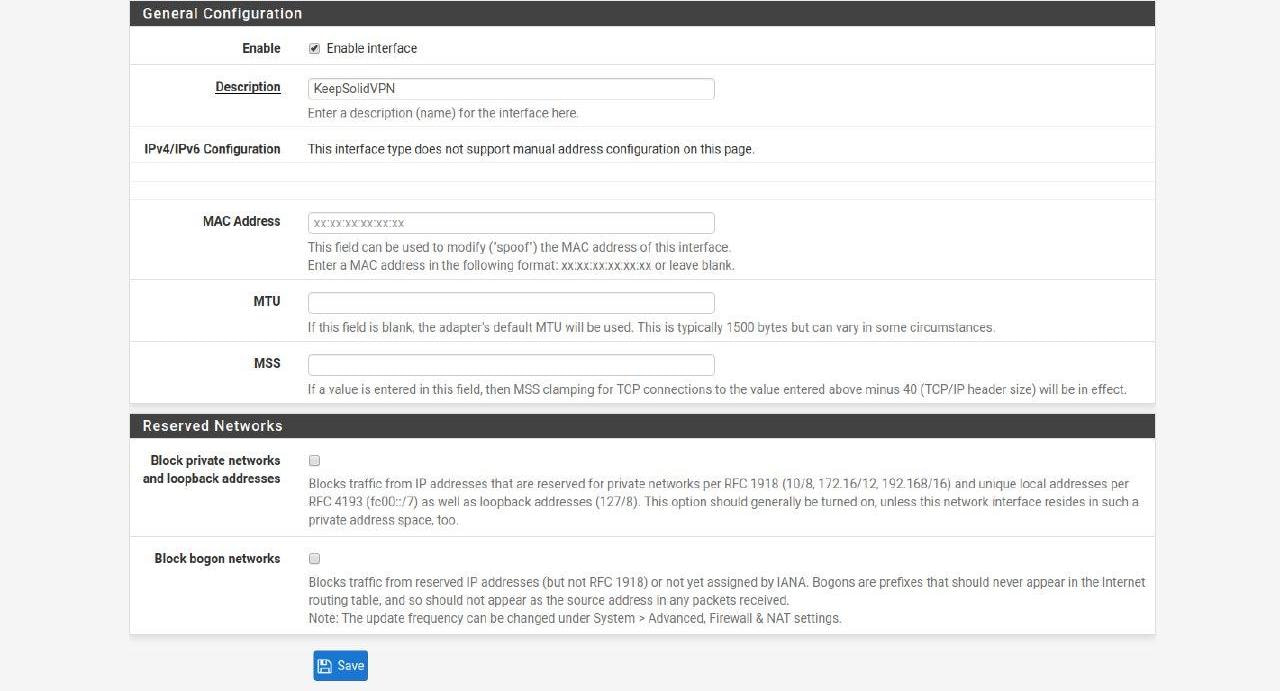

15. Перейдите на вкладку OPT1 (название вашего интерфейса из предыдущего шага) и заполните следующие поля, как показано ниже. Обратите внимание, большинство полей следует оставить пустыми.

-

Enable: установите флажок для параметра Enable interface

-

Description: введите любое название на ваш выбор, например, KeepSolidVPN

16. Никаких других изменений не требуется. Нажмите Save и Apply Changes.

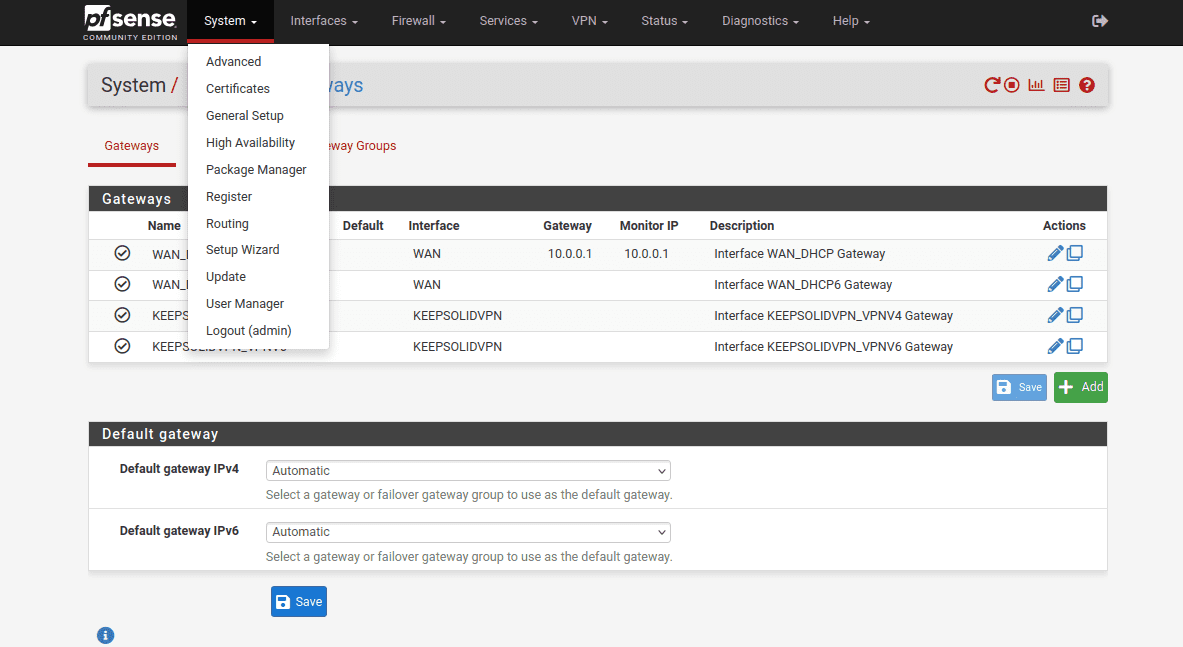

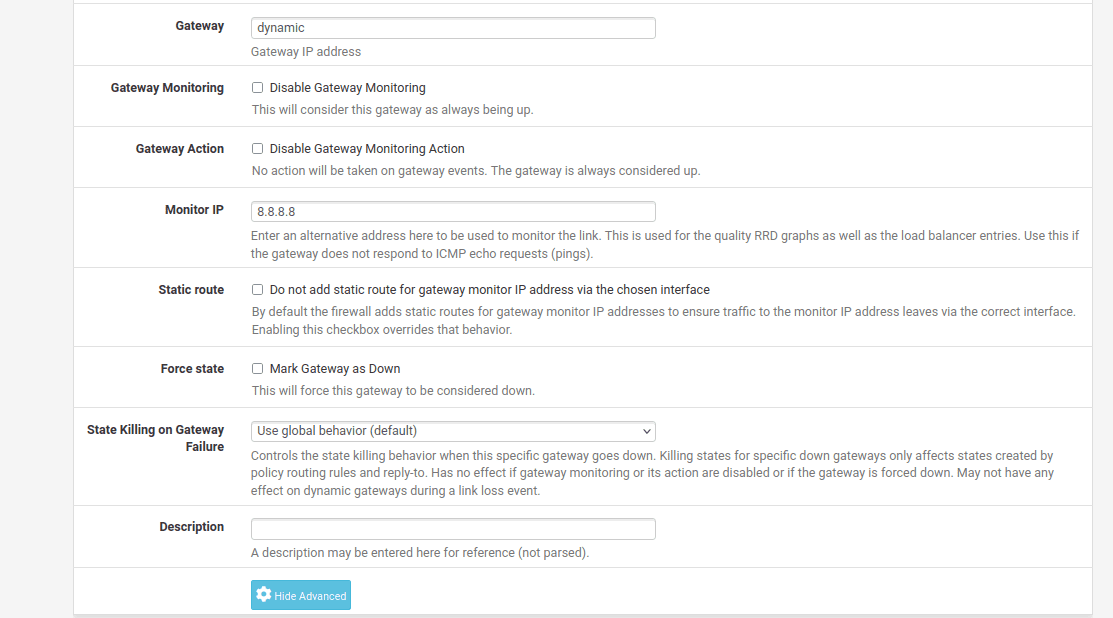

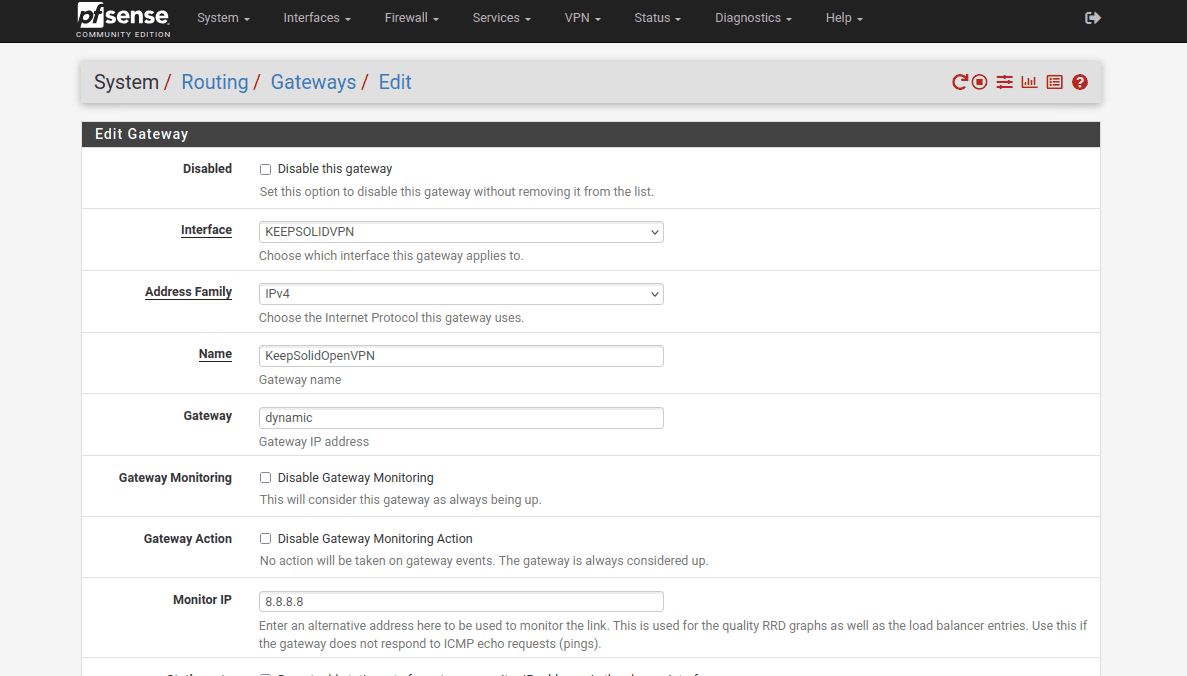

17. Перейдите на вкладку System > Routing и нажмите Add.

18. Заполните поля в разделе Edit Gateway, как показано ниже, и нажмите Save и Apply Changes.

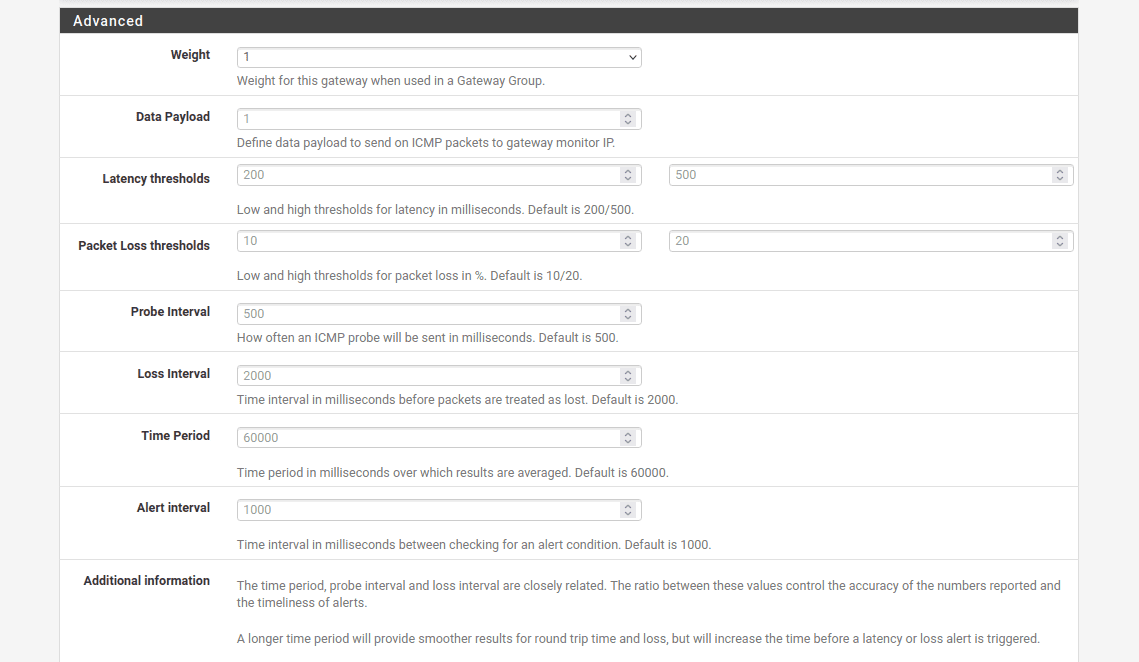

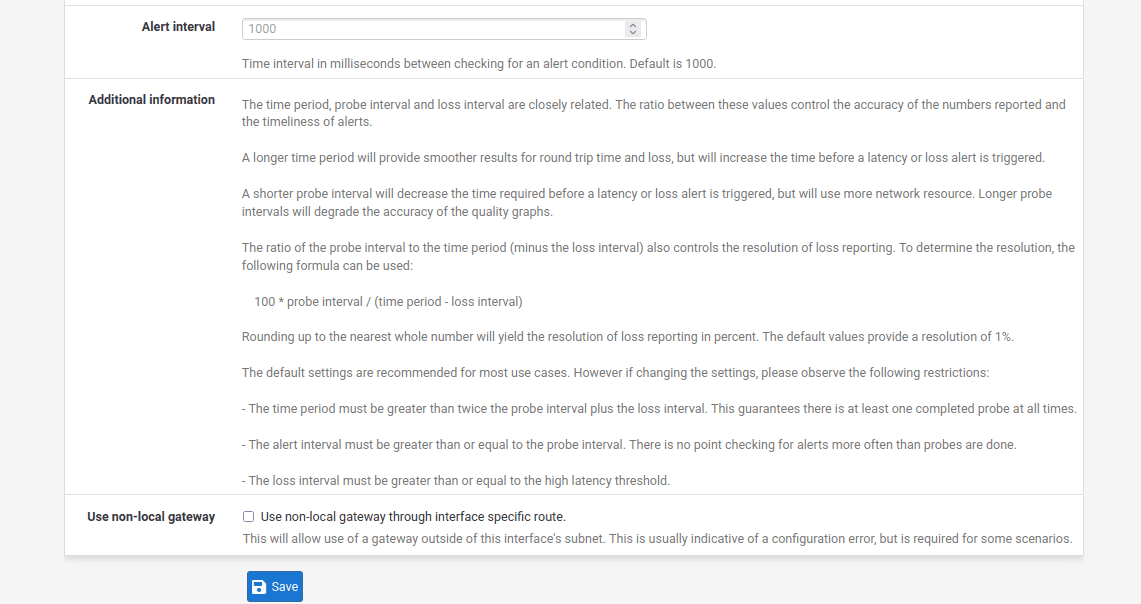

Как видите, большинство полей остались незаполненными или сохранили значение по умолчанию.

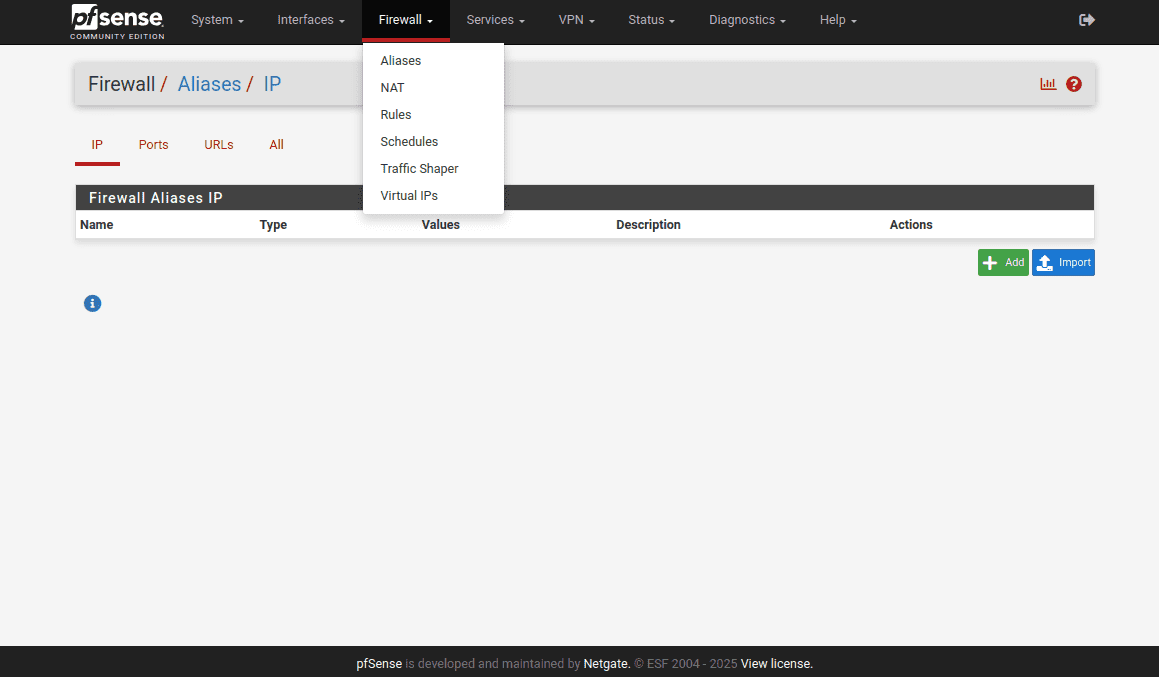

19. Перейдите на вкладку Firewall > Aliases > IP и нажмите Add.

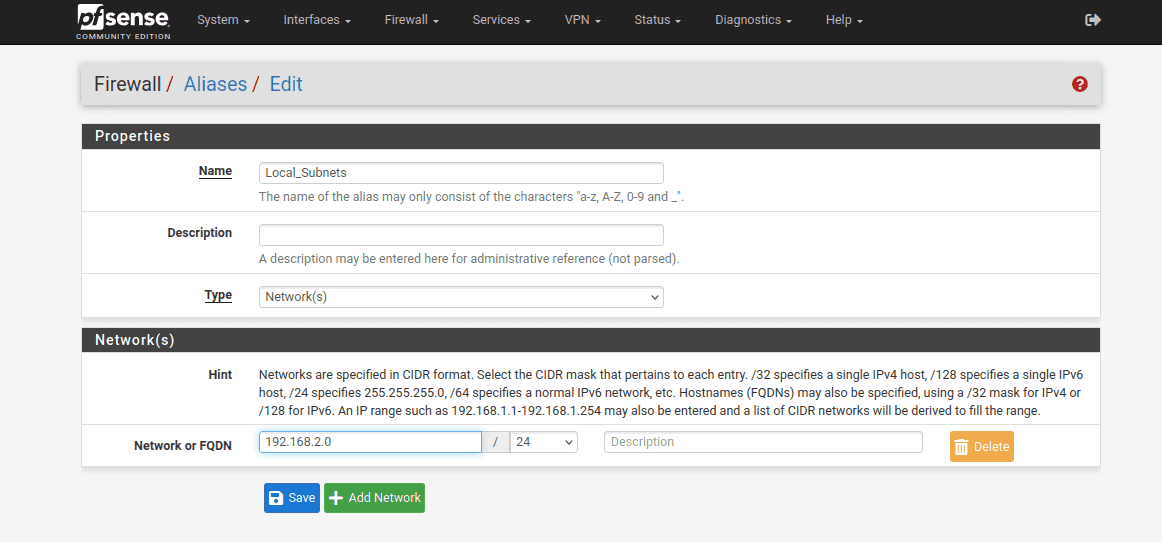

20. Заполните поля, как показано на скриншоте ниже.

21. Когда вы закончите, нажмите Save и Apply Changes.

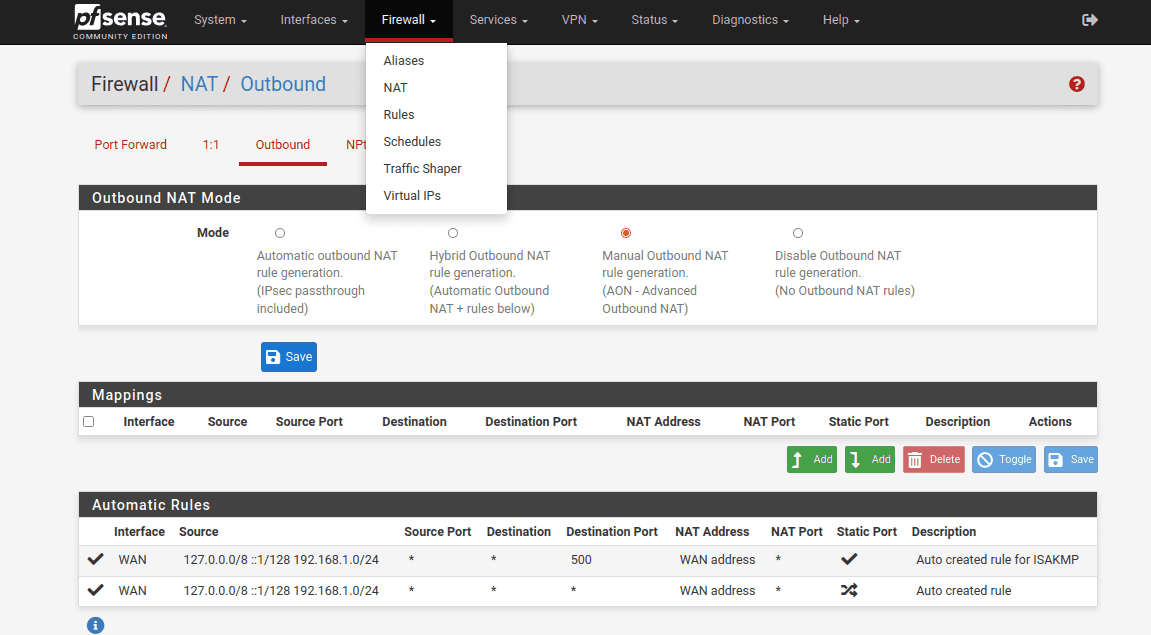

22. Затем откройте вкладку Firewall > NAT > Outbound.

23. Для параметра Mode установите значение Manual, нажмите Save и Apply Changes.

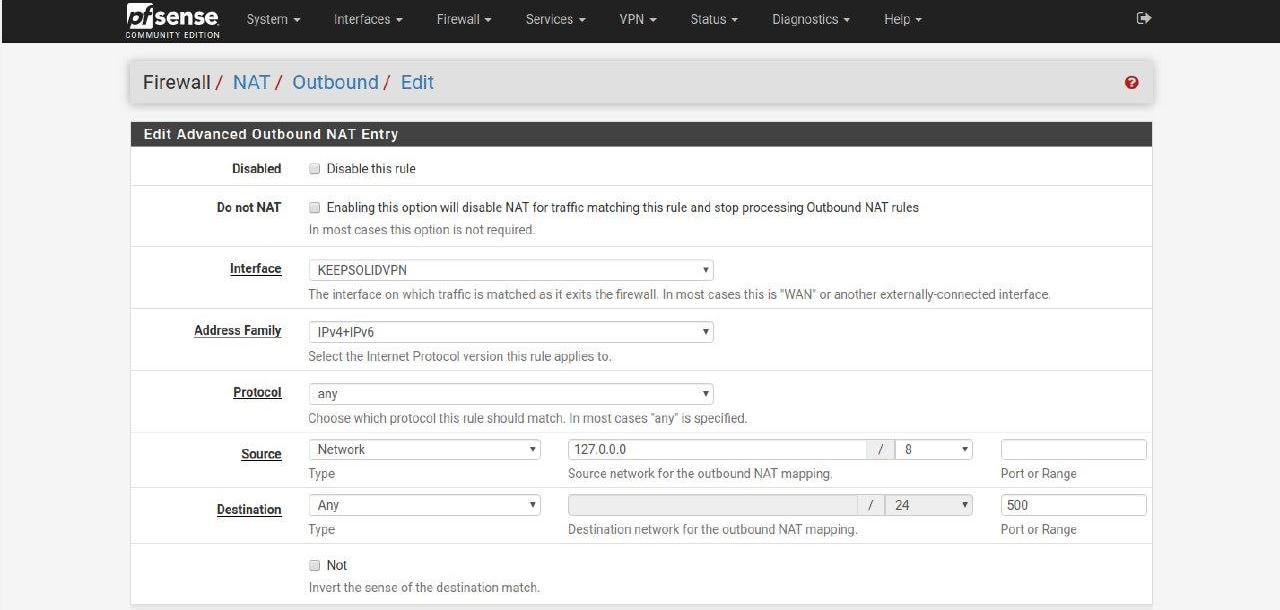

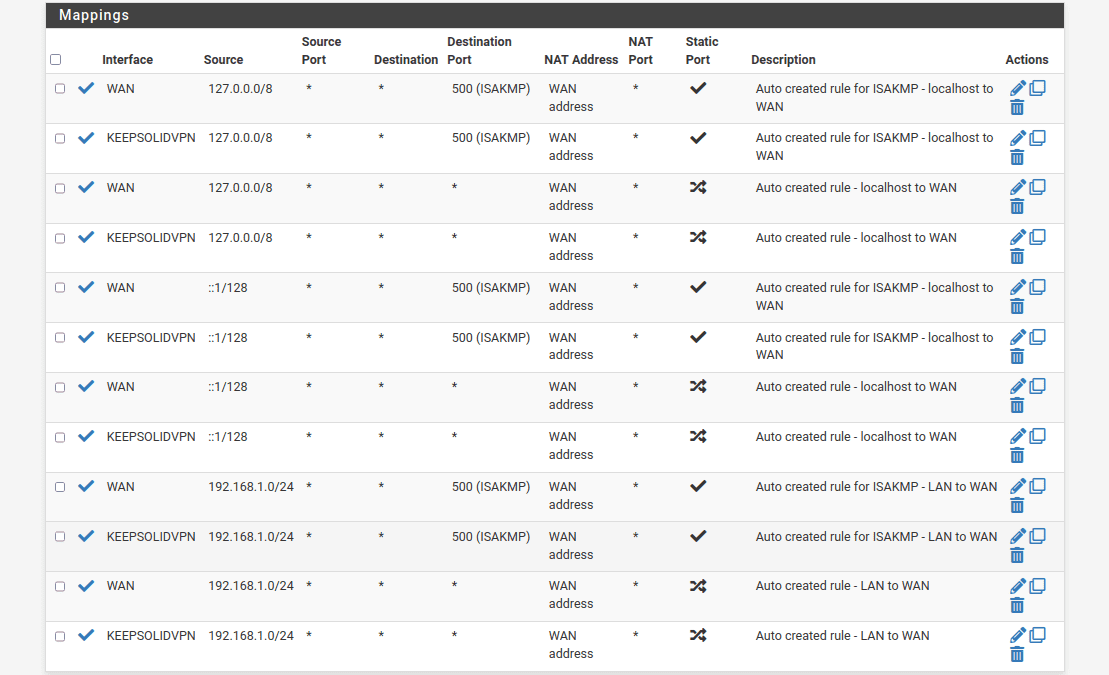

24. После этого вам необходимо сделать копии ваших WAN соединений.

Чтобы сделать копию нажмите на

Раздел Mappings должен выглядеть следующим образом:

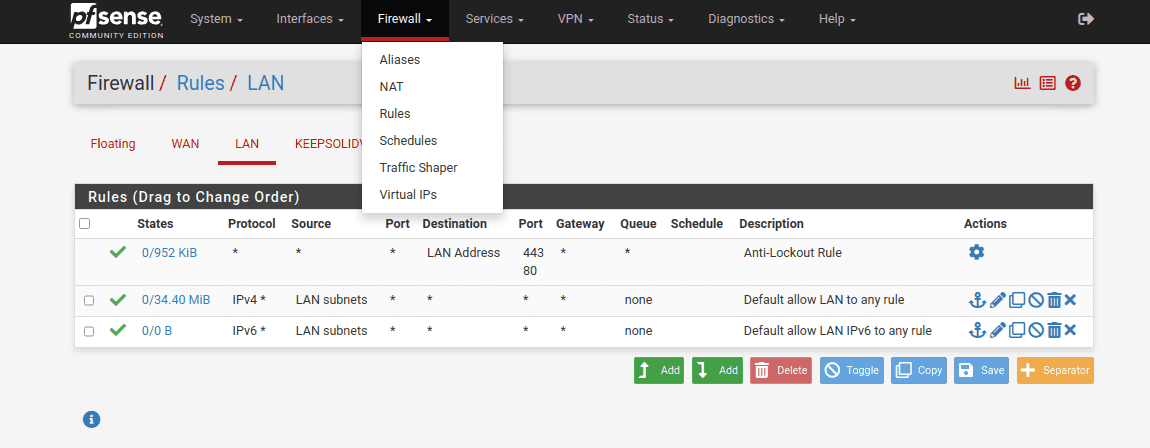

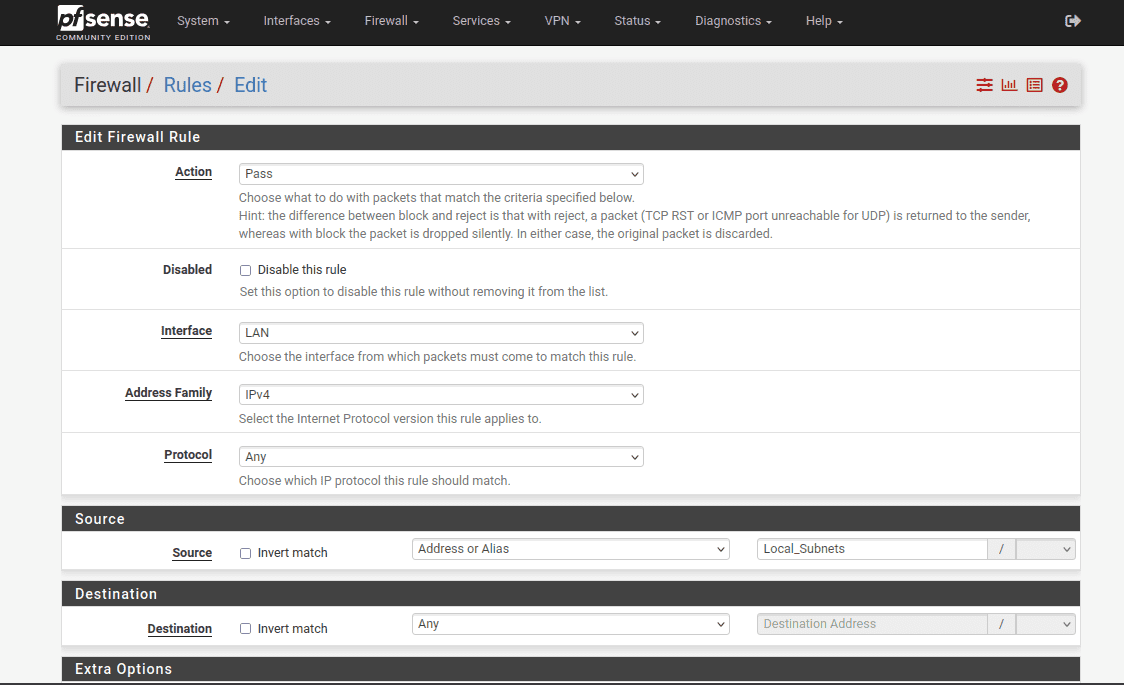

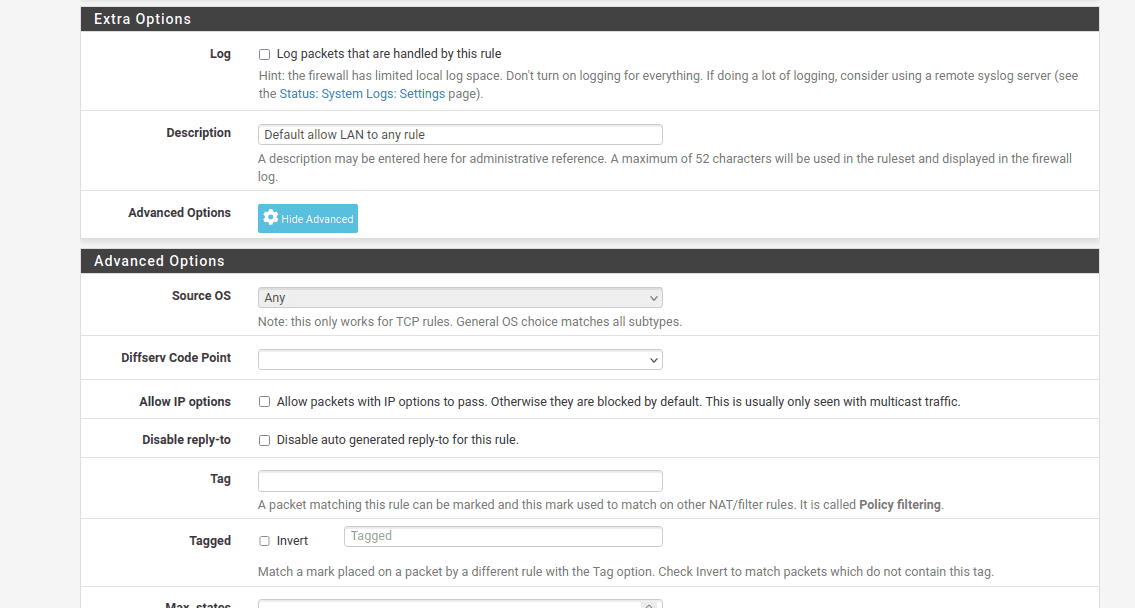

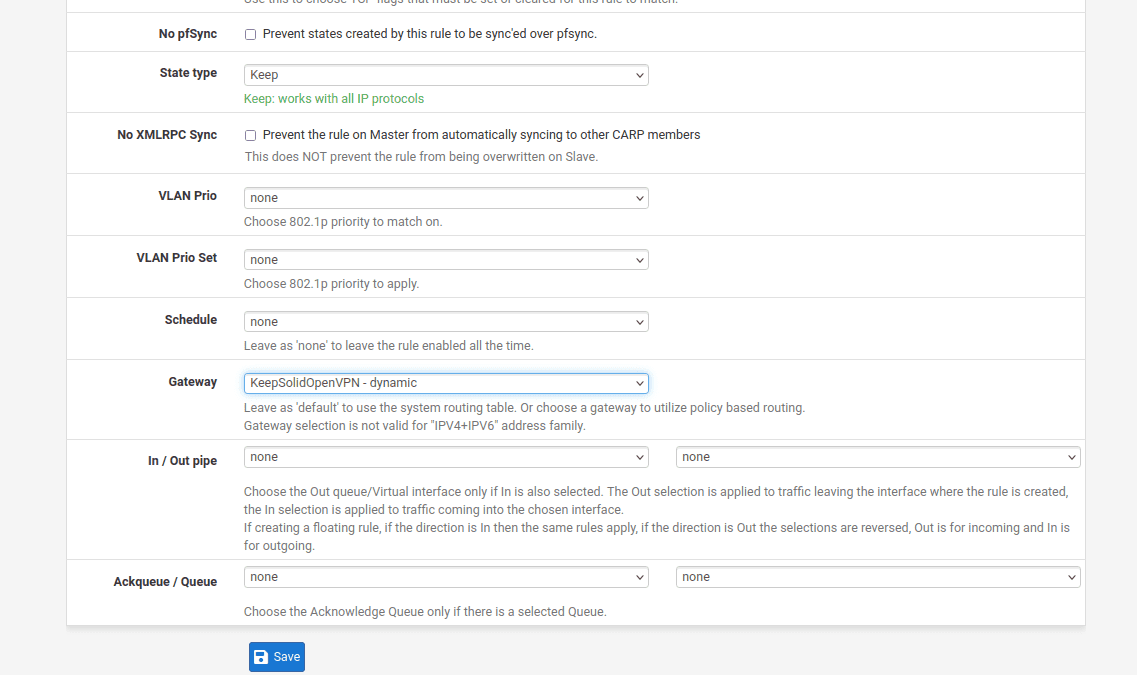

25. Перейдите на вкладку Firewall > Rules > LAN и нажмите Add.

26. Заполните поля, как показано на скриншотах ниже, и нажмите Save и Apply Changes. Большинство параметров должны остаться незаполненными или сохранить значение по умолчанию.

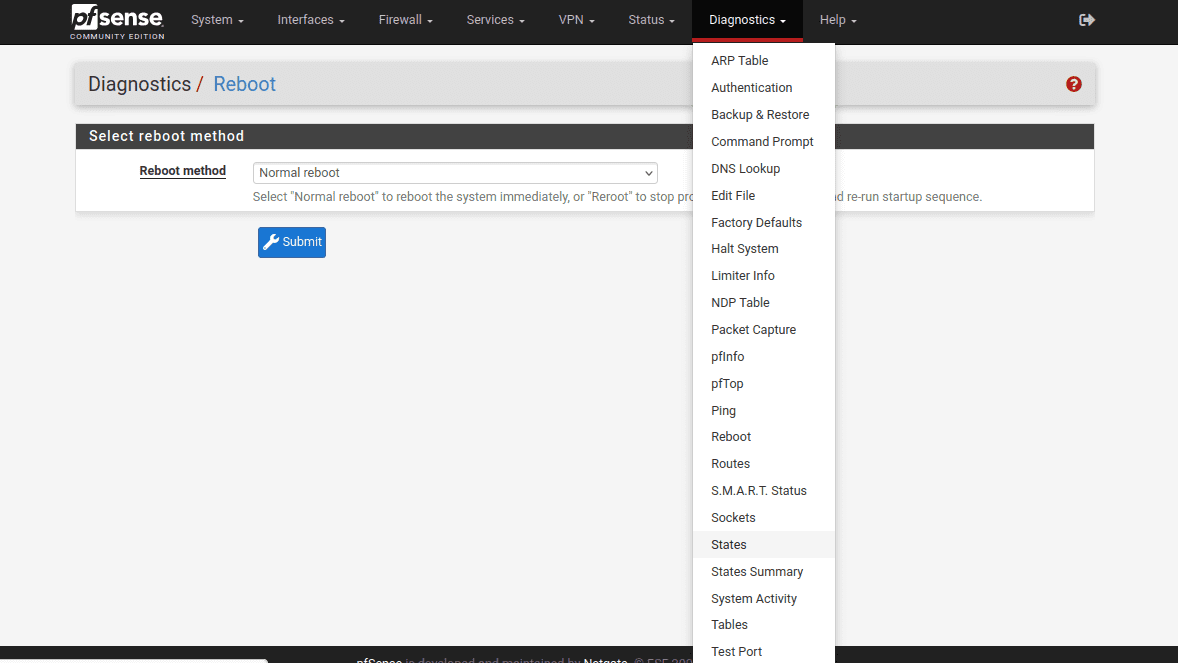

27. Чтобы завершить настройку OpenVPN клиента на вашем роутере pfSense, перейдите в раздел Diagnostics > Reboot и подождите несколько секунд, пока ваш роутер перезагружается.

На этом все! Вы успешно завершили настройку роутера pfSense с использованием OpenVPN протокола. Хотите настроить VPN соединение на других ваших устройствах? Ознакомьтесь с другими нашими инструкциями в разделе Инструкции. Нужна помощь? Не стесняйтесь обращаться в нашу службу поддержки, мы с радостью поможем вам!

"OpenVPN" является зарегистрированным товарным знаком OpenVPN Inc.

Защитите все ваши устройства

Настройте VPN Unlimited на маршрутизаторе pfSense и защитите все подключенные устройства!