Налаштування OpenVPN клієнта на роутері pfSense

для користувачів VPN Unlimited

Як встановити VPN Unlimited на різних платформах та створити KeepSolid ID

Детальні інструкції зі встановлення на різних платформах:

- Як встановити VPN Unlimited на macOS 10.14 і вище ( Standalone версія)

- Як встановити VPN Unlimited на macOS 10.14 і вище (версія для App Store)

- Як встановити та почати роботу з VPN Unlimited на iOS

- Як встановити додаток VPN Unlimited на Android

- Як встановити VPN Unlimited на Windows XP SP3

- Як встановити додаток VPN Unlimited на Windows 7

- Як встановити VPN Unlimited на Windows 8/8.1

- Як встановити та почати роботу з VPN Unlimited на Windows 10

- Як встановити VPN Unlimited на Linux

Як створити новий KeepSolid ID

- Після завершення встановлення додатку VPN Unlimited ви побачите рядок "Створити KeepSolid ID", натисніть на нього, щоб почати процес.

- Введіть свою адресу електронної пошти у призначене для цього поле.

- Придумайте пароль і введіть його у відповідне поле.

- Повторіть пароль у відведеному полі для підтвердження.

- Встановіть галочку навпроти твердження "Продовжуючи, ви погоджуєтеся з нашими...".

- Натисніть кнопку "Зареєструватися", щоб завершити реєстрацію.

При першому підключенні до VPN-сервера вам буде запропоновано дозволити додавання конфігурацій VPN і завантаження VPN-профілю. Для більш детальної інформації, будь ласка, зверніться до наведених вище інструкцій щодо налаштування VPN Unlimited на різних платформах.

Дізнайтеся, як захистити ваш роутер pfSense і всі підключені до нього пристрої за допомогою VPN Unlimited. Ознайомтеся із нашою детальною інструкцією з налаштування OpenVPN® клієнта та підвищіть ваш рівень захисту у мережі. Ми детально описали всі кроки, необхідні для налаштування OpenVPN з’єднання на роутері pfSense 2.4.4.

Більше інформації про функції та технічні характеристики OpenVPN ви можете знайти у публікаціїв Що таке протокол OpenVPN.

I. Згенеруйте ручні налаштування для роутера pfSense

Перед початком налаштування OpenVPN клієнта на роутері pfSense вам необхідно згенерувати і завантажити файл з ручними налаштуваннями VPN у вашому Особистому кабінеті. Для цього виконайте декілька простих кроків, які описані у цій інструкції.

II. Налаштуйте OpenVPN клієнт на роутері pfSense

Як тільки ви отримаєте всі необхідні VPN конфігурації, слідуйте інструкціям нижче.

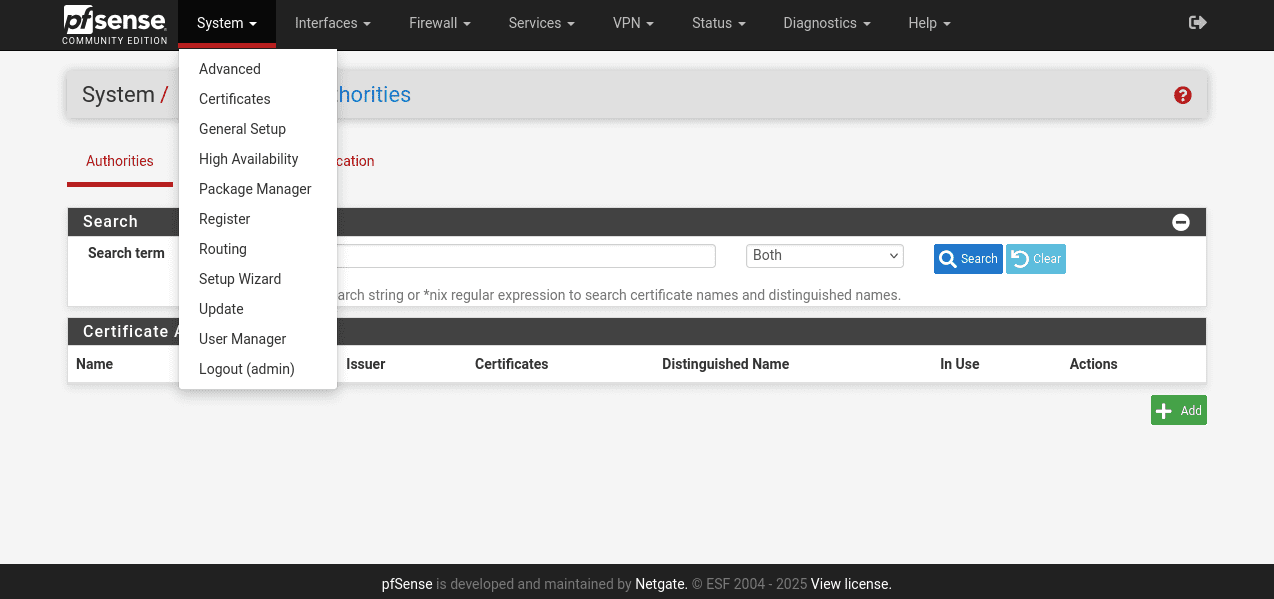

1. Відкрийте адмін-панель роутера pfSense, перейдіть у System > Certificates > Authorities і натисніть Add.

Якщо ви не знаєте, як отримати доступ до адмін-панелі вашого роутера, ознайомтеся з цією інструкцією.

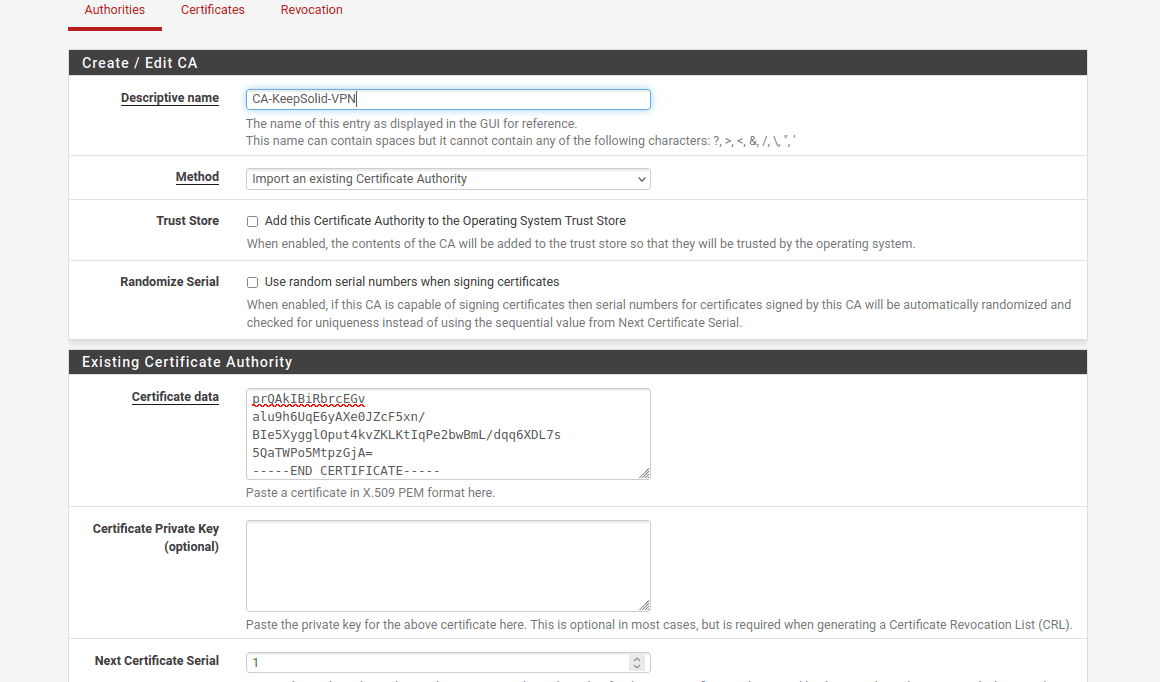

2. Заповніть наступні поля:

- Descriptive name: введіть будь-яку назву на ваш вибір, наприклад CA-KeepSolid-VPN

- Method: виберіть Import an existing Certificate Authority

- Certificate data: вставте текст із файла з ручними VPN налаштуваннями, який знаходиться між <CA> і </CA>, включаючи рядки BEGIN CERTIFICATE і END CERTIFICATE

- Serial for next certificate: введіть будь-який номер на ваш вибір, наприклад 1

3. Натисніть Save.

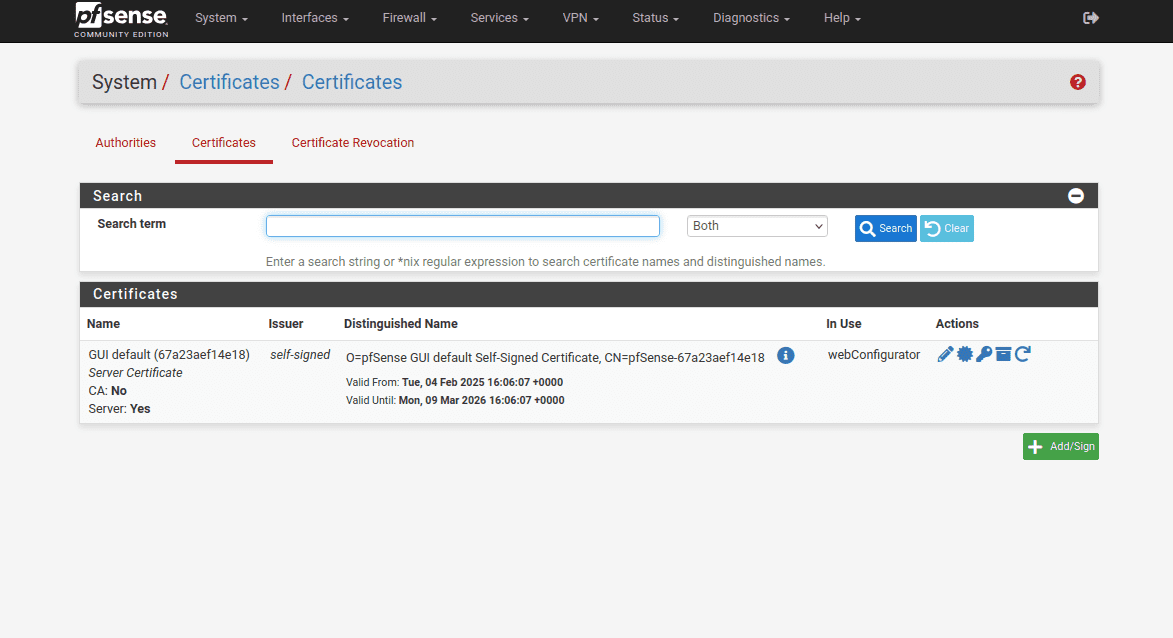

4. Перейдіть у System > Certificates > Certificates і натисніть Add.

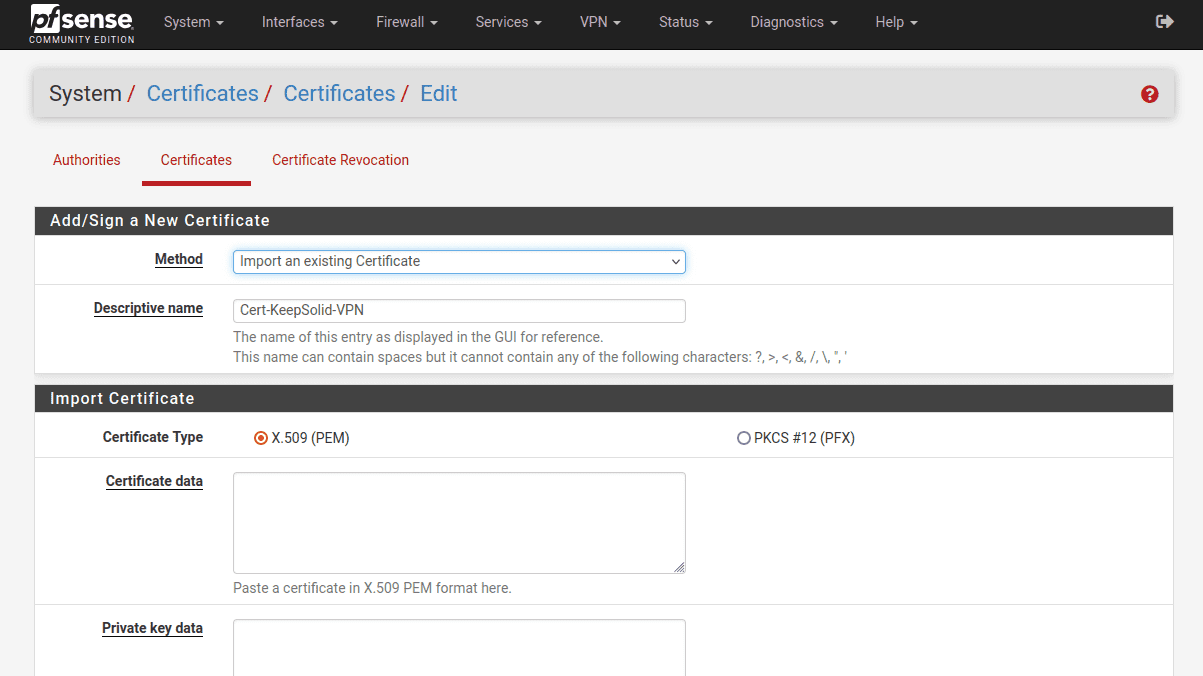

5. Заповніть поля наступним чином:

- Method: виберіть Import an existing Certificate Authority

- Descriptive name: введіьт будь-яку назву на ваш вибір, наприклад Cert-KeepSolid-VPN

- Certificate data: вставте текст із файла з ручними VPN налаштуваннями, який знаходиться між <CERT> і </CERT>, включаючи рядки BEGIN CERTIFICATE і END CERTIFICATE

- Private key data: вставте текст із файла з ручними VPN налаштуваннями, який знаходиться між <KEY> і </KEY>, включаючи рядки BEGIN PRIVATE KEY і END PRIVATE KEY

6. Натисніть Save.

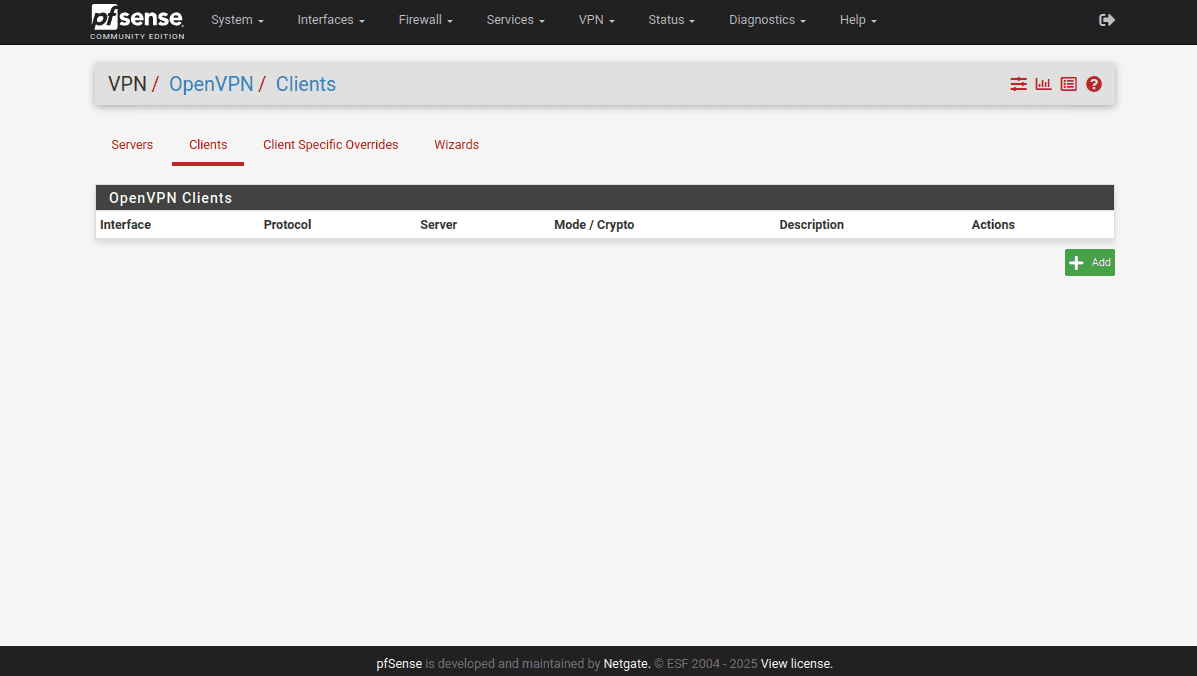

7. Перейдіть на вкладку VPN > OpenVPN > Clients і натисніть Add.

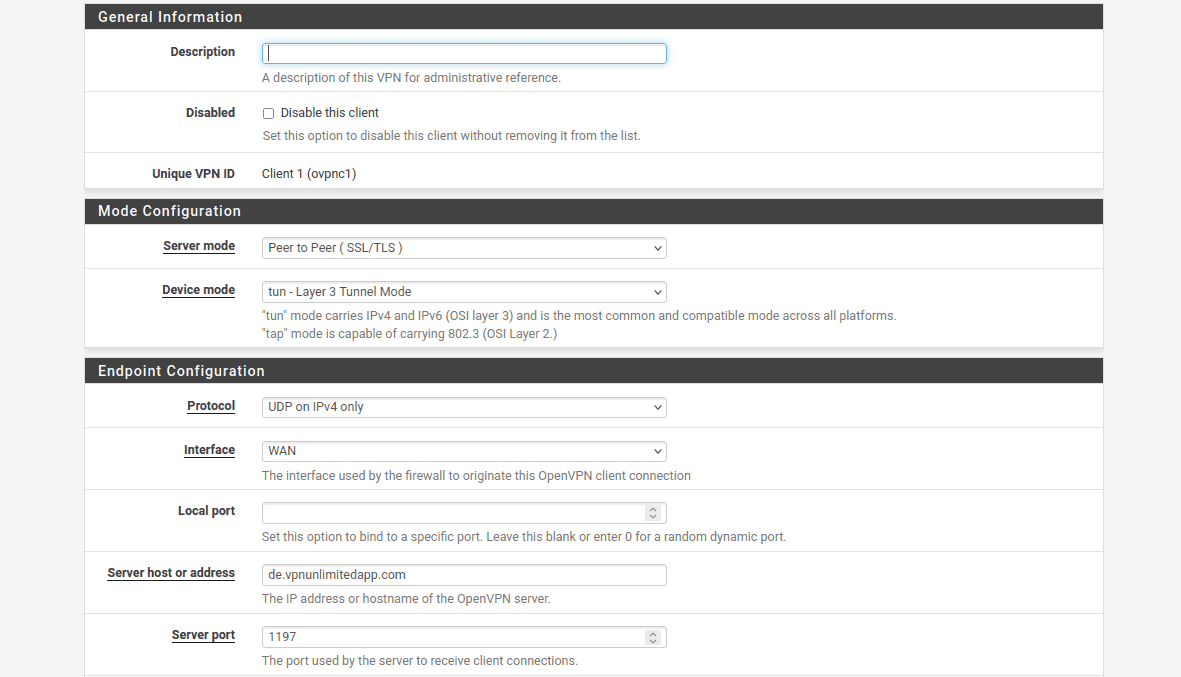

8. Заповніть розділ General Information, як показано нижче. Зверніть увагу, що у більшості полів залишилися значення за замовчуванням.

Важливо: Якщо ви зіткнулися з проблемою з DNS на нових версіях pfSense, і ваш OpenVPN клієнт не працює належним чином, переконайтеся, що в налаштуваннях як Server host or address ви вказали IP-адресу замість доменного імені. Це може бути необхідно через особливості реалізації DNS в останніх версіях pfSense, які можуть спричинити проблеми з дозволом імен серверів VPN.

- Disable this client: залиште цей параметр не відміченим

- Server mode: Peer to Peer (SSL/TLS)

- Protocol: UDP on IPv4 only

- Device mode: tun – Layer 3 Tunnel Mode

- Interface: WAN

- Local port: залиште це поле порожнім

- Server host or address: скопіюйте Domain Name із вашого Особистого кабінету

- Server port: 1197

- Proxy host or address: залиште це поле порожнім

- Proxy port: залиште це поле порожнім

- Proxy Authentication: виберіть значення none

- Description: це поле заповнювати не обов’язково

У розділі User Authentication Settings вам не потрібно вносити жодних змін.

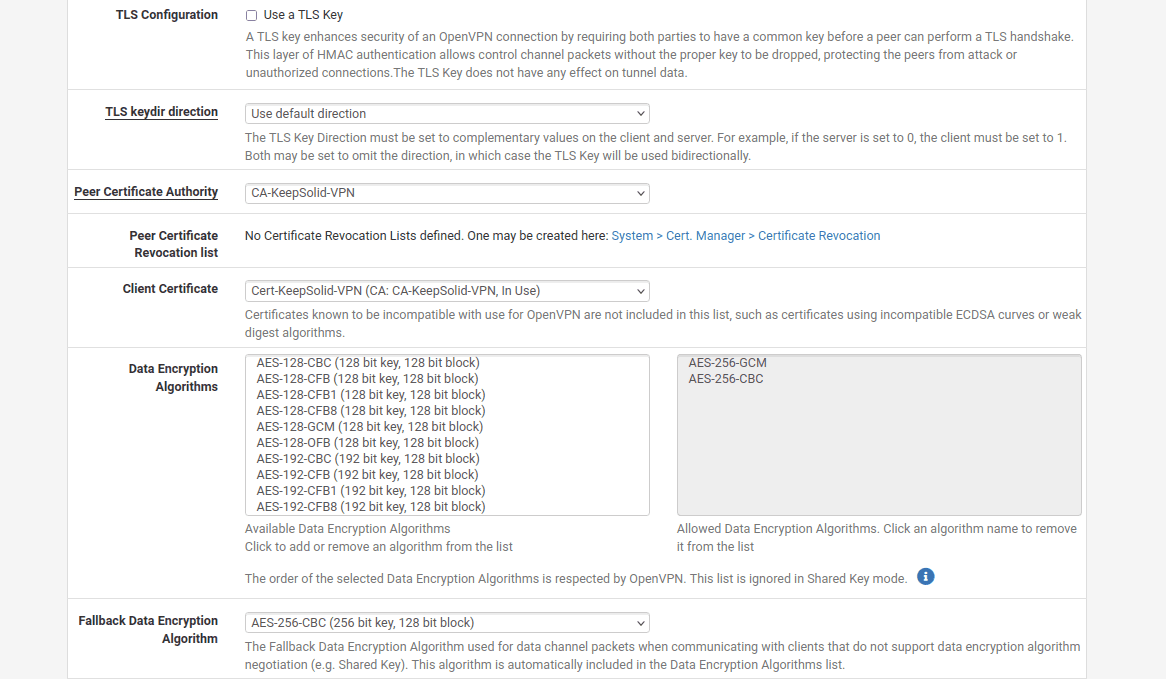

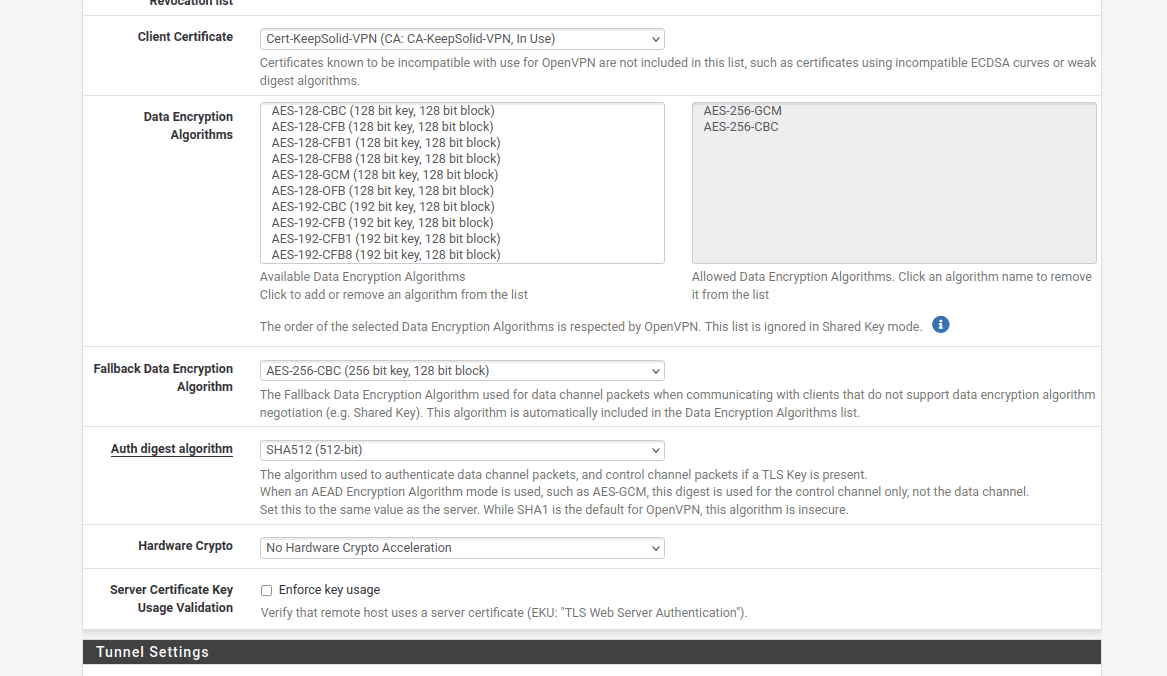

9. Перейдіть до розділу Cryptographic Settings та внесіть наступні зміни:

- Use a TLS Key: залиште цей параметр не відміченим

- Peer Certificate Authority: виберіть сертифікат VPN Unlimited, який був доданий раніше (у нашому випадку це CA-KeepSolid-VPN)

- Client Certificate: у випадаючому меню виберіть сертифікат VPN Unlimited (у нашому випадку це Cert-KeepSolid-VPN)

- Encryption Algorithm: виберіть AES-256-CBC (256 bit key, 128 bit block)

- Enable NCP: встановіть прапорець для цього параметра

- NCP Algorithms: перегорніть список Available NCP Encryption Algorithms і знайдіть параметр AES-256-GCM. Натисніть на нього, щоб додати до списку Allowed NCP Algorithms, який знаходиться правіше

- Auth digest algorithm: виберіть SHA512 (512-bit)

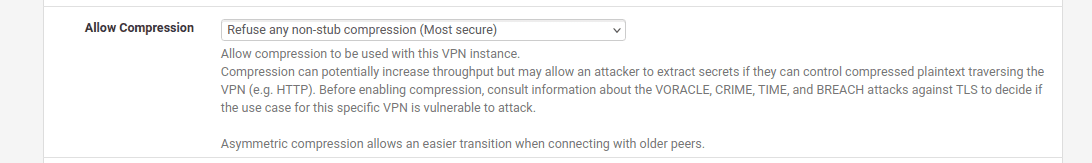

10. У розділі Tunnel Settings перейдіть до параметра Allow Compression і виберіть «Refuse any non-stub compression (Most secure)», щоб переконатися, що стиснення вимкнено.

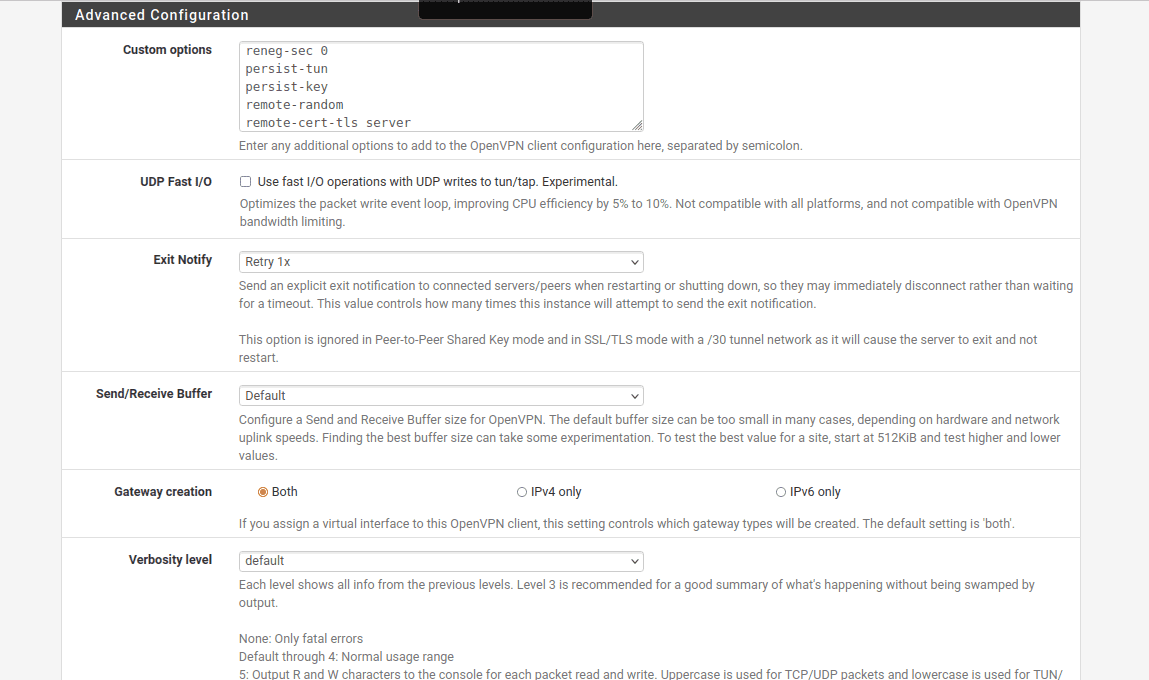

11. Перейдіть до розділу Advanced Configuration та введіть наступні дані у поле Custom options:

reneg-sec 0;

persist-tun;

persist-key;

remote-random;

remote-cert-tls server;

route-metric 1;

12. Після того, як ви закінчили, натисніть Save внизу сторінки.

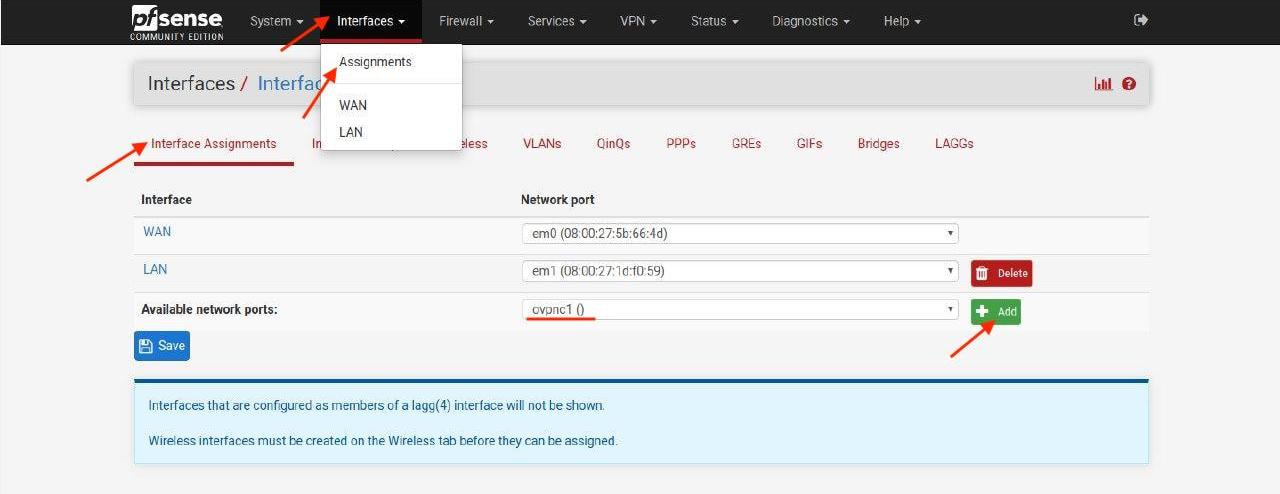

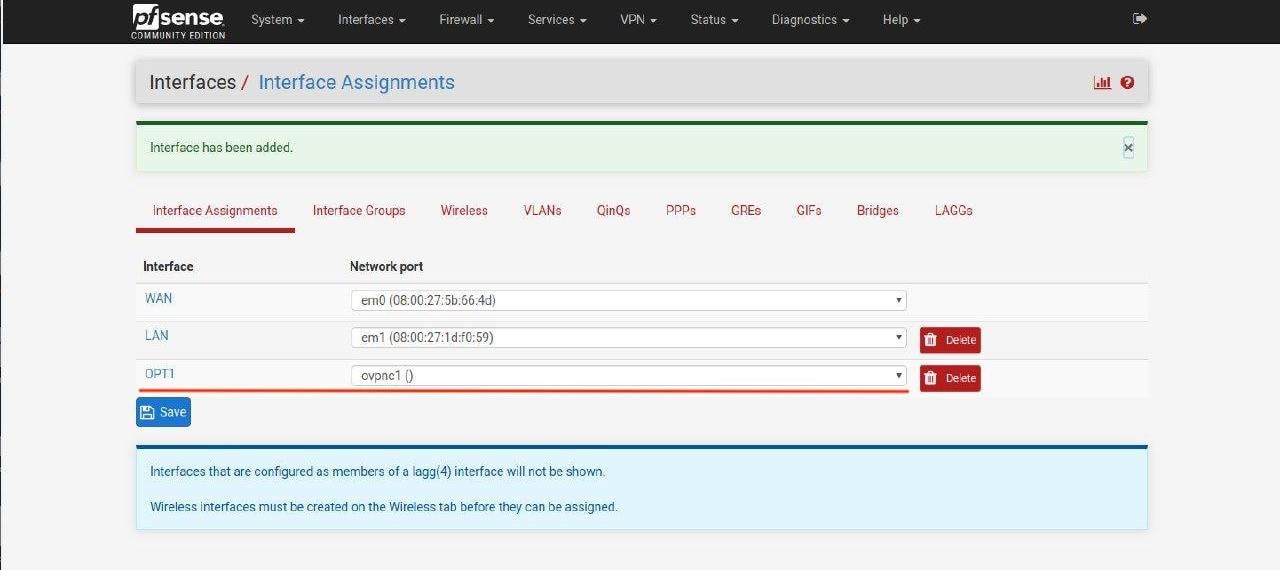

13. Перейдіть на вкладку Interfaces > Assignments і натисніть Add.

Переконайтеся, що вибрано щойно добавлений інтерфейс. Скоріше за все, він називатиметься ovpnc1 (він також може називатися ovpnc2, ovpnc3 і так далі; це залежить від того, чи маєте ви інші ovpn інтерфейси).

14. Коли ви закінчите, натисніть Save.

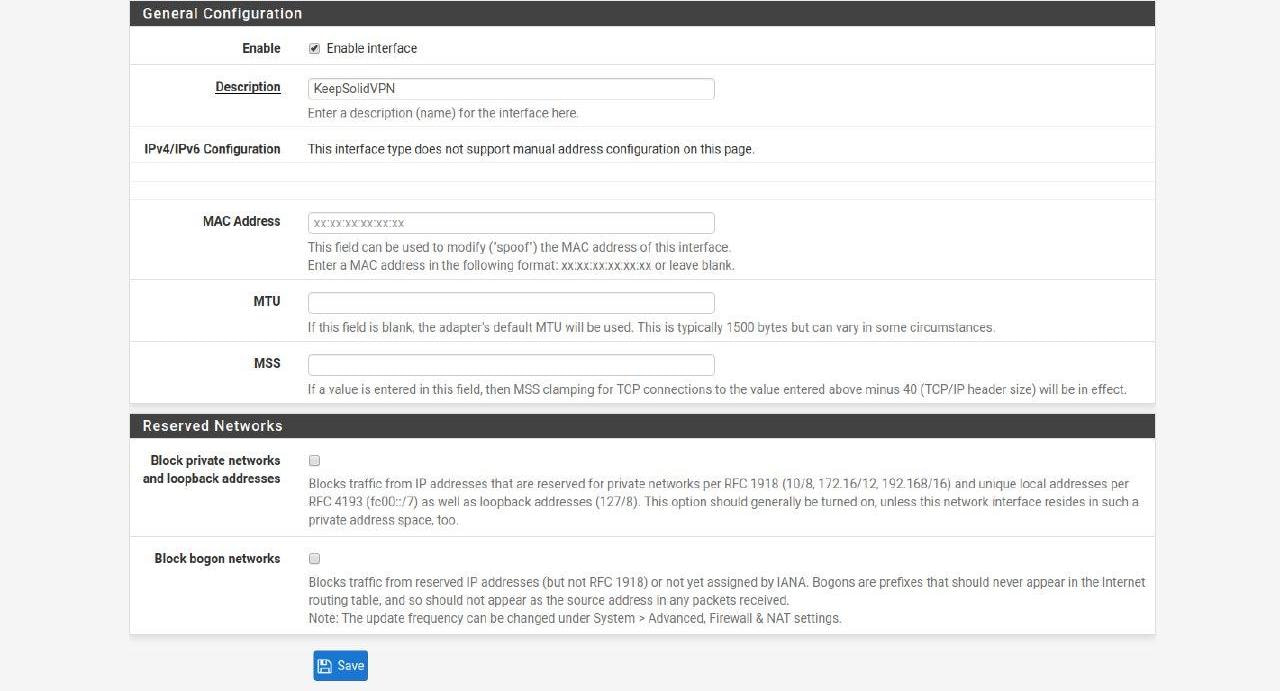

15. Перейдіть на вкладку OPT1 (назва вашого інтерфейса із попереднього кроку) і заповніть наступні поля, як показано нижче. Зверніть увагу, більшість полів слід залишити порожніми.

- Enable: встановіть прапорець для параметра Enable interface

- Description: введіть будь-яку назву на ваш вибір, наприклад KeepSolidVPN

16. Ніяких інших змін не потрібно. Натисніть Save і Apply Changes.

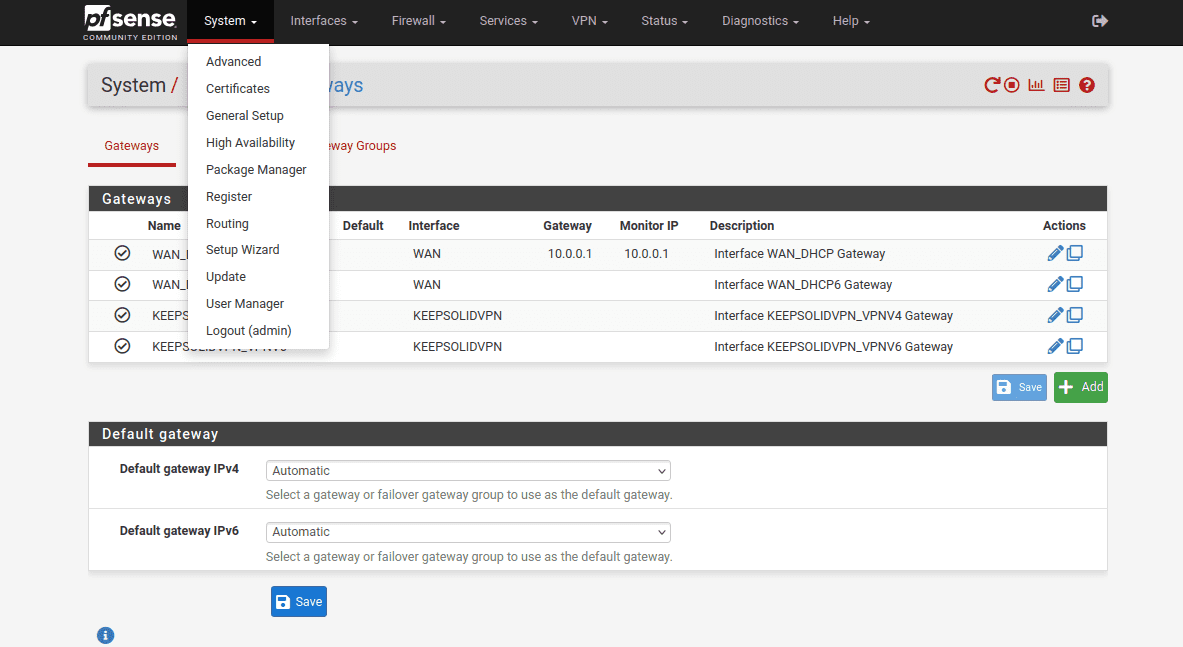

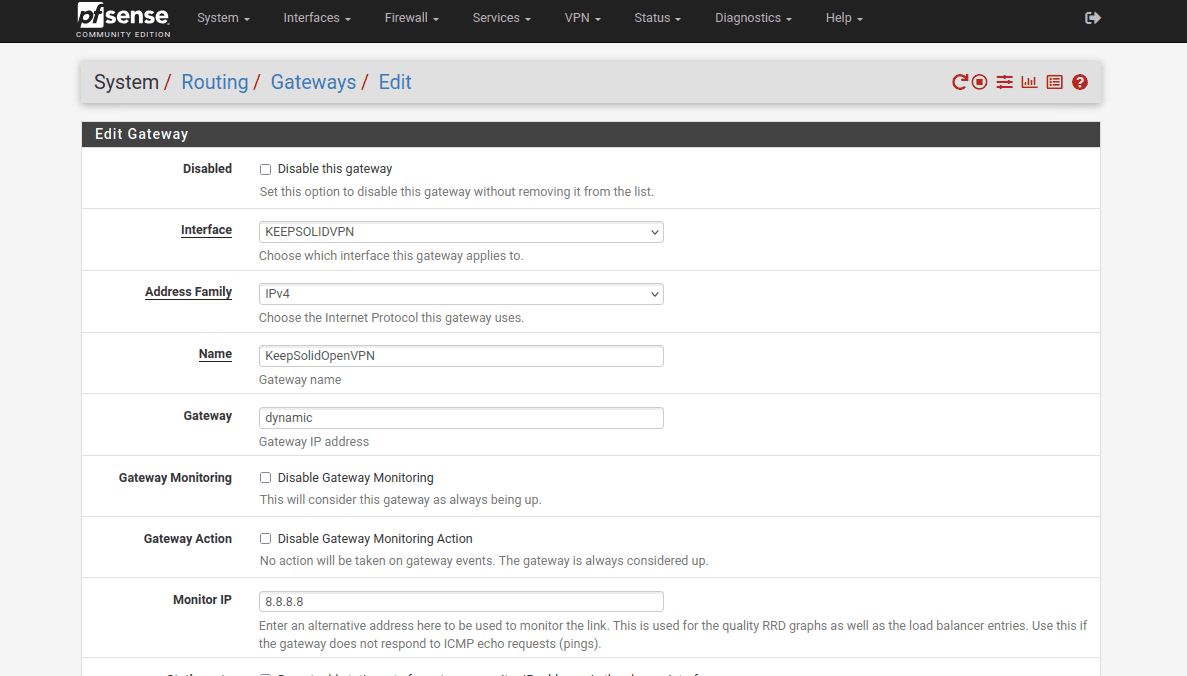

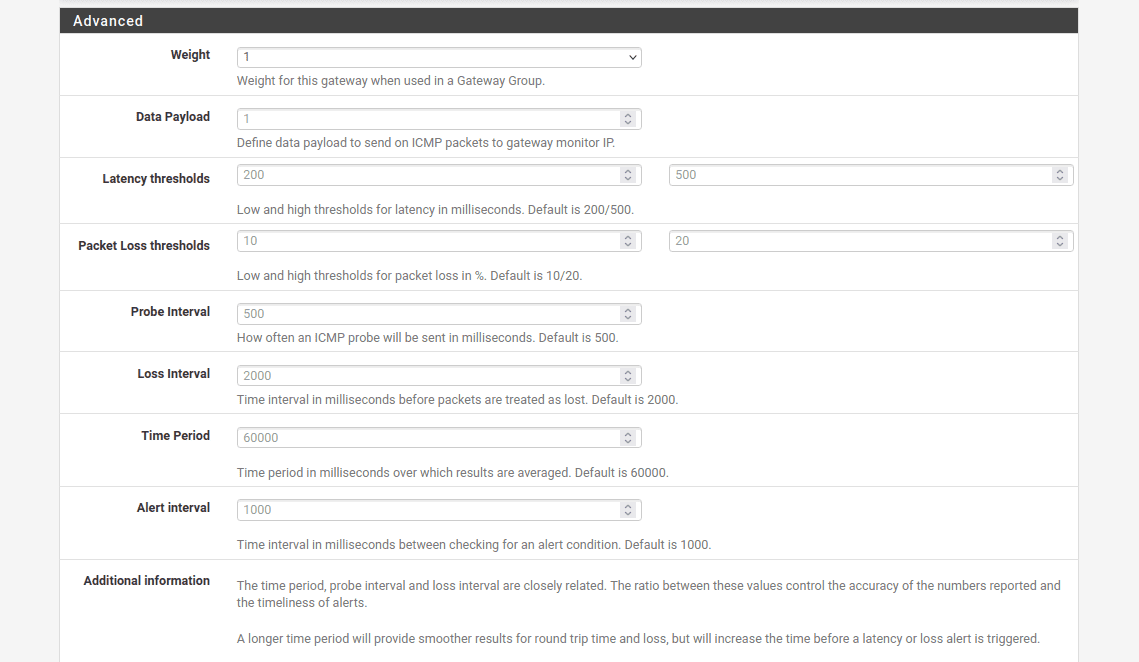

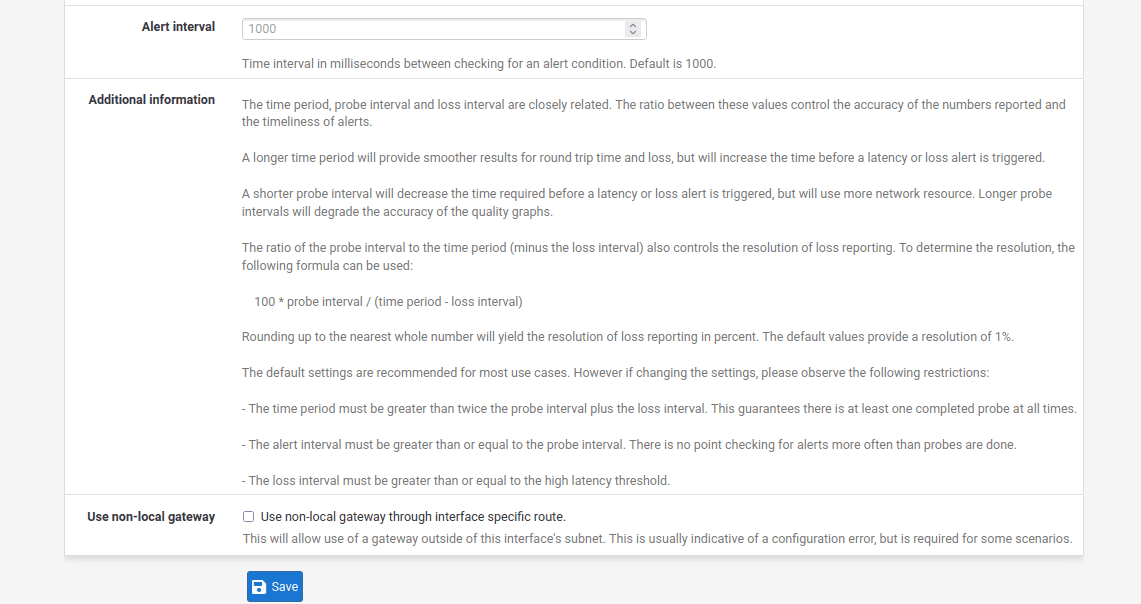

17. Перейдіть на вкладку System > Routing і натисніть Add.

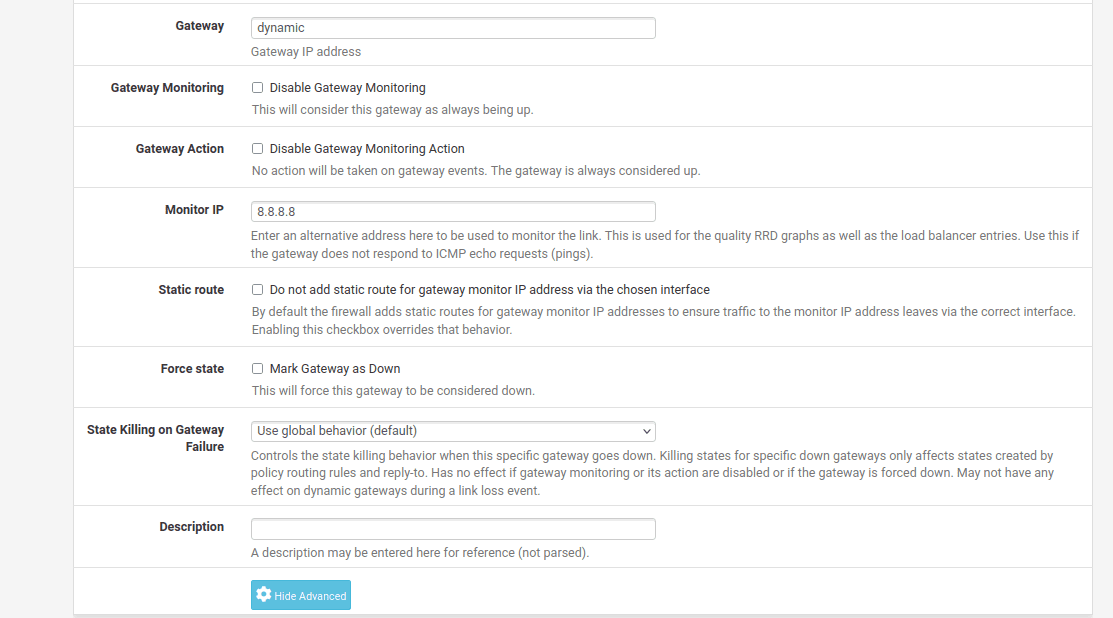

18. Заповніть поля у розділі Edit Gateway, як показано нижче, і натисніть Save і Apply Changes.

Як бачите, більшість полів залишились незаповненими або зберегли значення за замовчуванням.

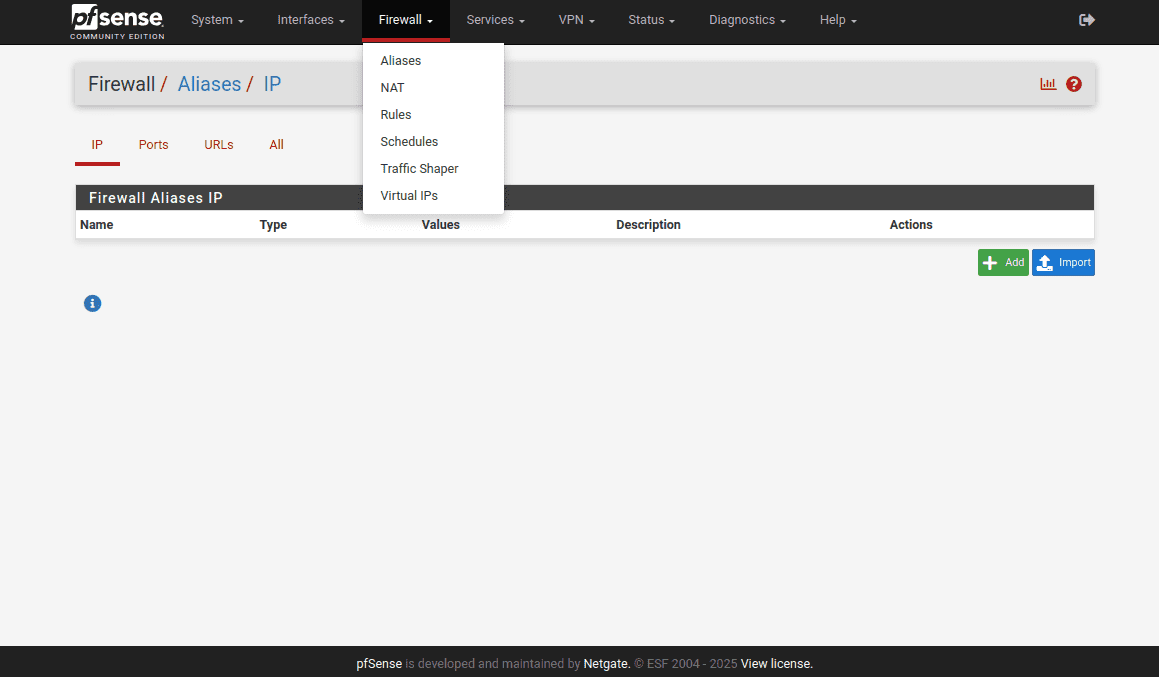

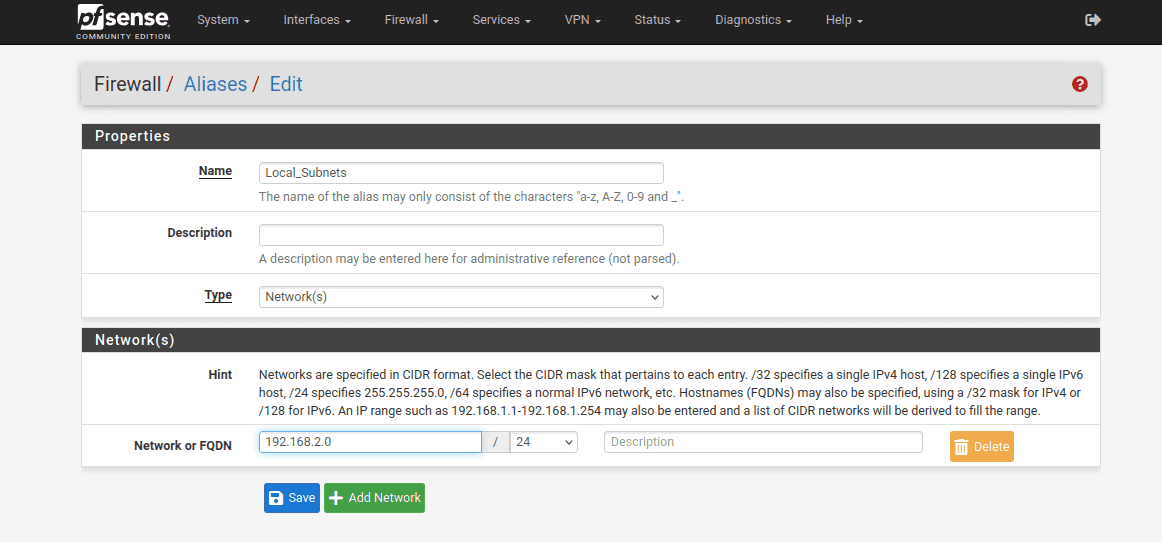

19. Перейдіть на вкладку Firewall > Aliases > IP і натисніть Add.

20. Заповніть поля, як показано на скриншоті нижче.

21. Коли ви закінчите, натисніть Save і Apply Changes.

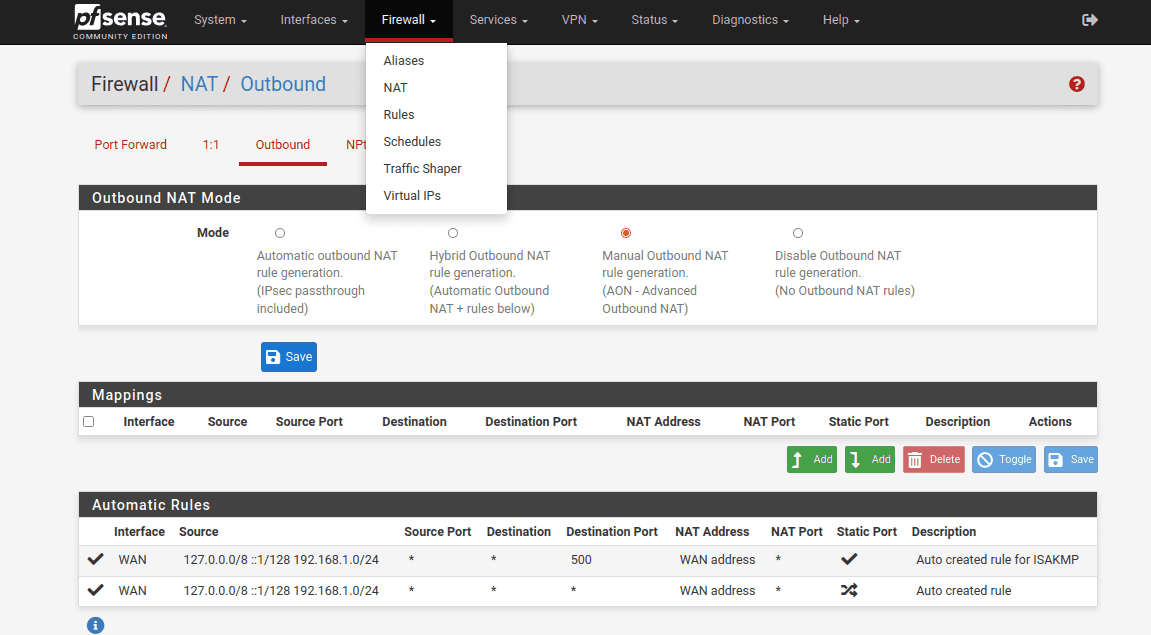

22. Потім відкрийте вкладку Firewall > NAT > Outbound.

23. Для параметра Mode встановіть значенняу Manual, натисніть Save і Apply Changes.

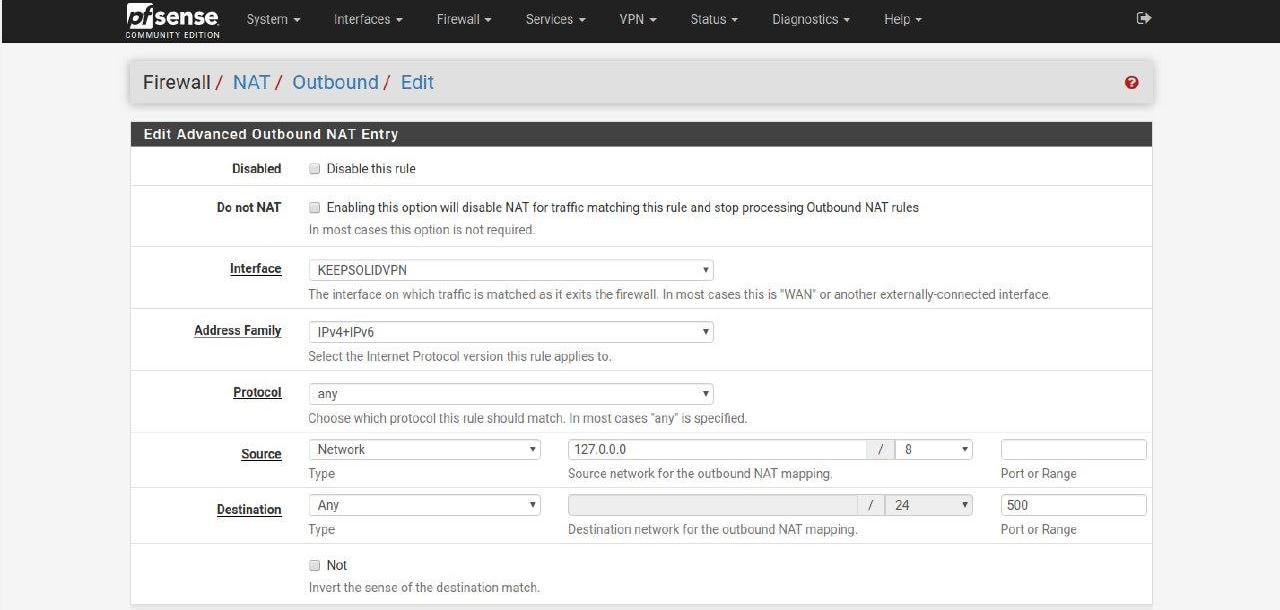

24. Після цього вам необхідно зробити копії ваших WAN з’єднань.

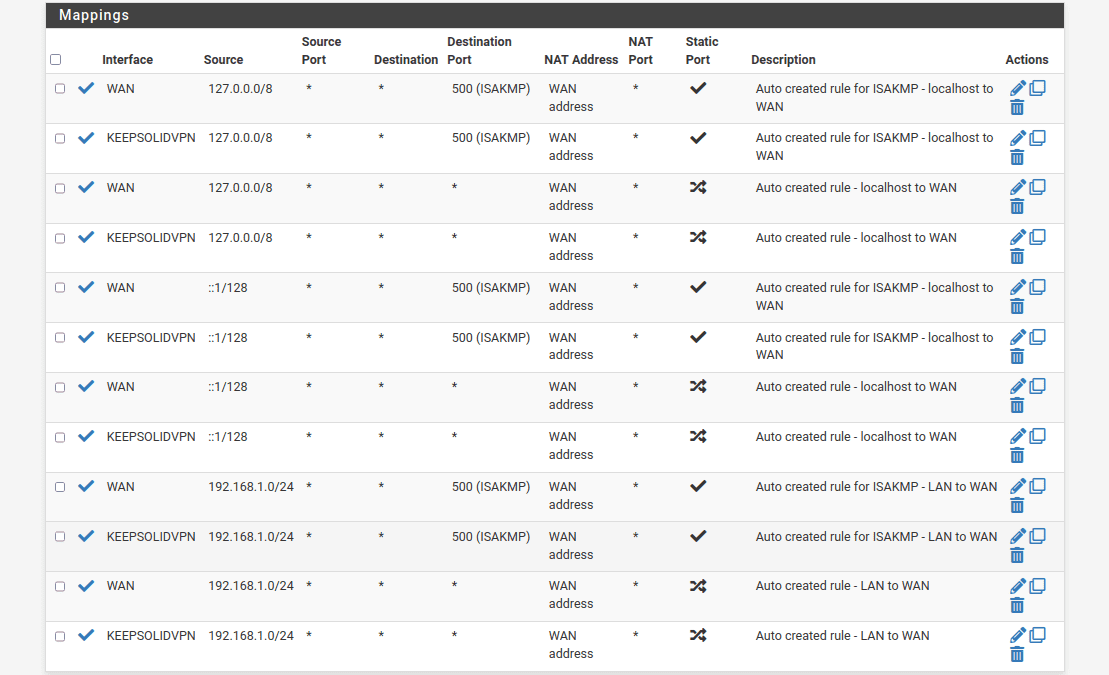

Щоб зробити копію, натисніть на

Розділ Mappings має виглядати наступним чином:

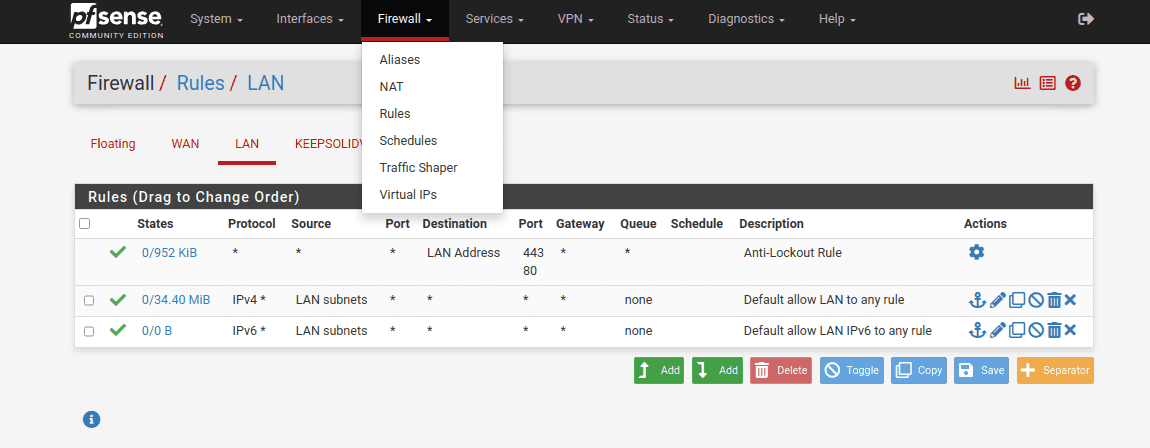

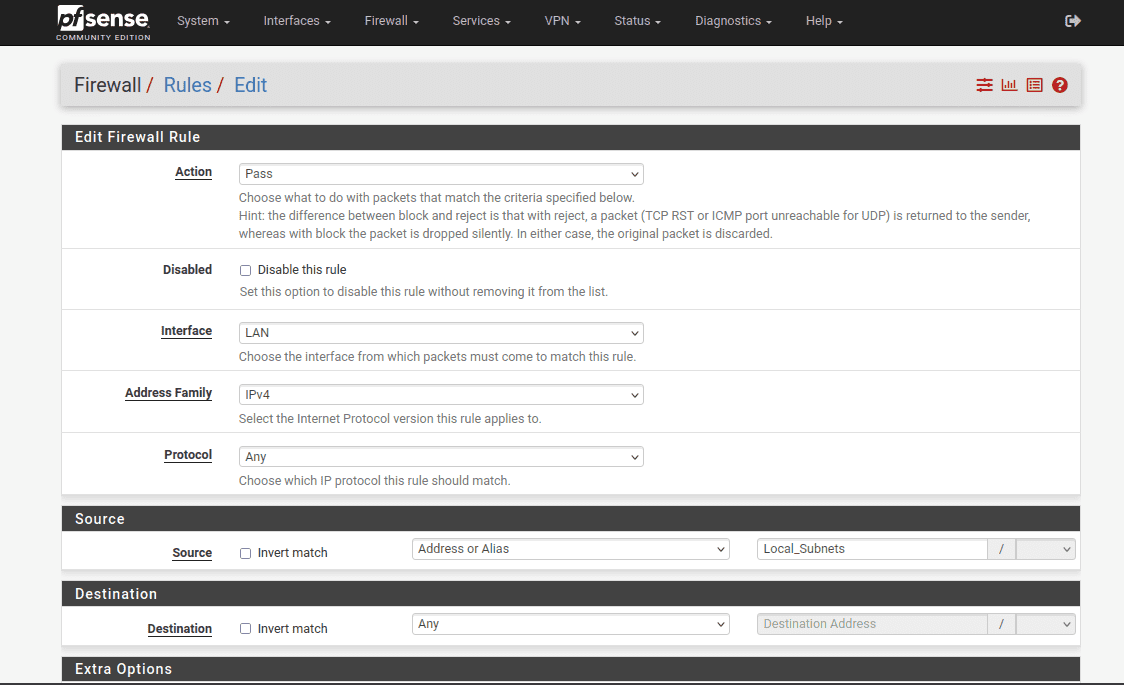

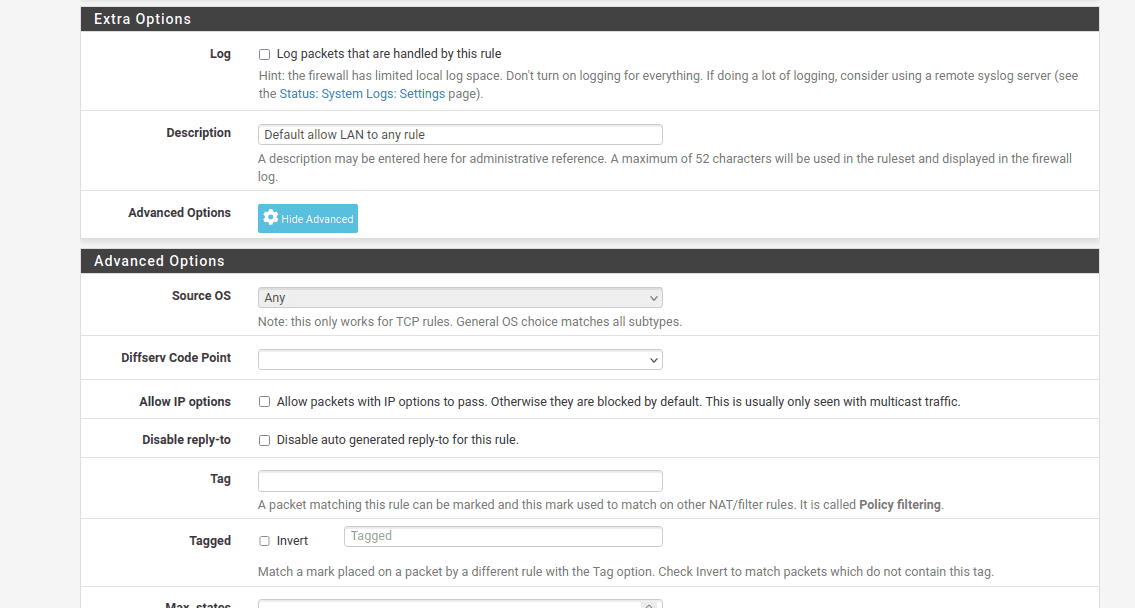

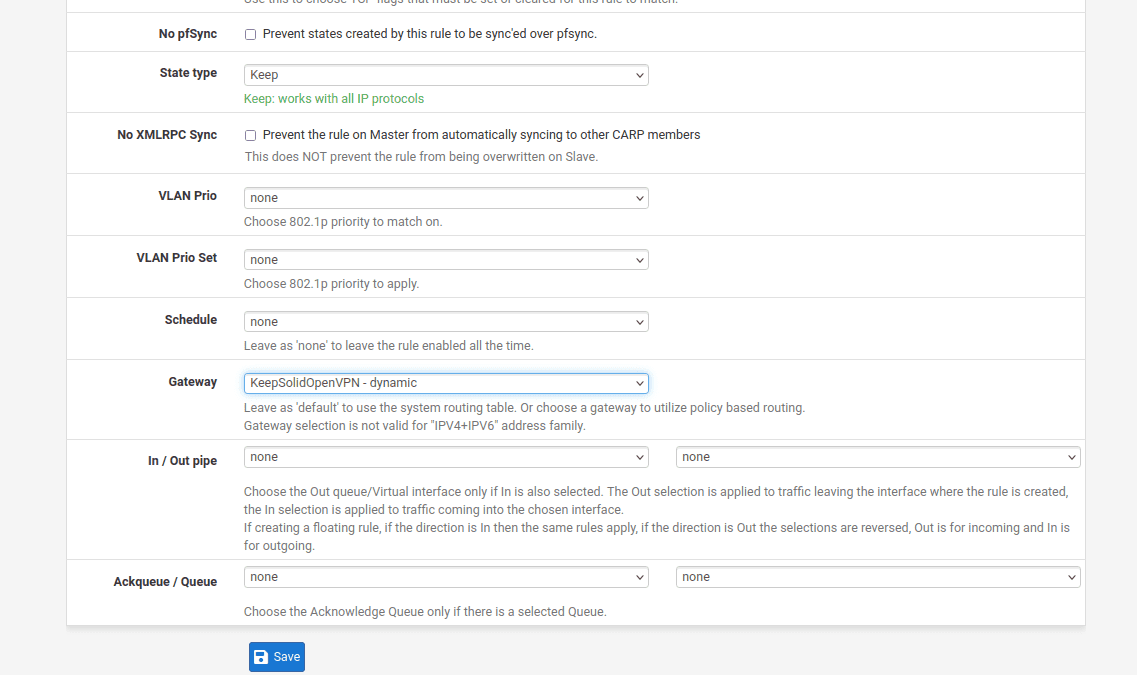

25. Перейдіть на вкладку Firewall > Rules > LAN і натисніть Add.

26. Заповніть поля, як показано на скриншотах нижче, і натисніть Save і Apply Changes. Більшість параметрів мають залишитися незаповненими або зберегти значення за замовчуванням.

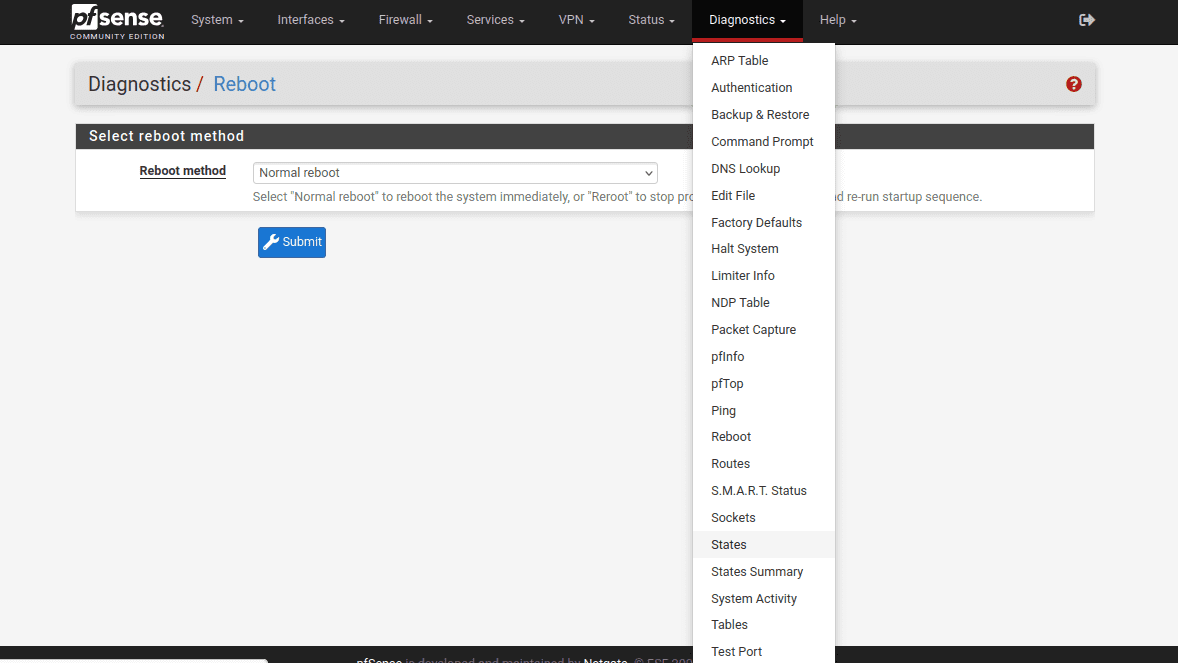

27. Щоб завершити налаштування OpenVPN клієнта на вашому роутері pfSense, перейдіть до розділу Diagnostics > Reboot та зачекайте декілька секунд, поки ваш роутер перезавантажується.

На цьому все! Ви успішно завершили налаштування роутера pfSense з використанням OpenVPN протоколу. Хочете налаштувати VPN з’єднання на інших пристроях? Ознайомтеся з іншими нашими інструкціями у розділі Інструкції. Потрібна допомога? Не соромтесь звертатися до нашої служби підтримки, ми з радістю допоможемо вам!

"OpenVPN" є зареєстрованим товарним знаком OpenVPN Inc.

Захистіть всі ваші пристрої

Налаштуйте VPN Unlimited на маршрутизаторі pfSense та захистіть всі підключені пристрої