Guide de configuration de pfSense OpenVPN®

pour les utilisateurs de VPN Unlimited

Vous voulez couvrir votre pfSense avec une protection VPN et sécuriser tous les appareils connectés? Configurez le client pfSense OpenVPN® à l'aide de notre tutoriel complet. Il vous guidera à travers les étapes de configuration de la connexion VPN à l'aide du protocole OpenVPN® sur le routeur pfSense 2.4.4.

Pour obtenir plus d’information sur le protocole OpenVPN®, consultez notre article détaillé Qu’est-ce que le protocole OpenVPN®.

I. Obtenez les configurations OpenVPN® pour la configuration VPN pfSense

Avant la configuration de pfSense OpenVPN®, vous devez obtenir les paramètres OpenVPN® dans votre bureau utilisateur KeepSolid et télécharger le fichier de configuration. Pour cela, effectuez quelques étapes simples décrites dans notre tutoriel.

II. Configurer le client pfSense OpenVPN®

Une fois que vous avez obtenu toutes les configurations VPN requises, suivez attentivement les étapes ci-dessous.

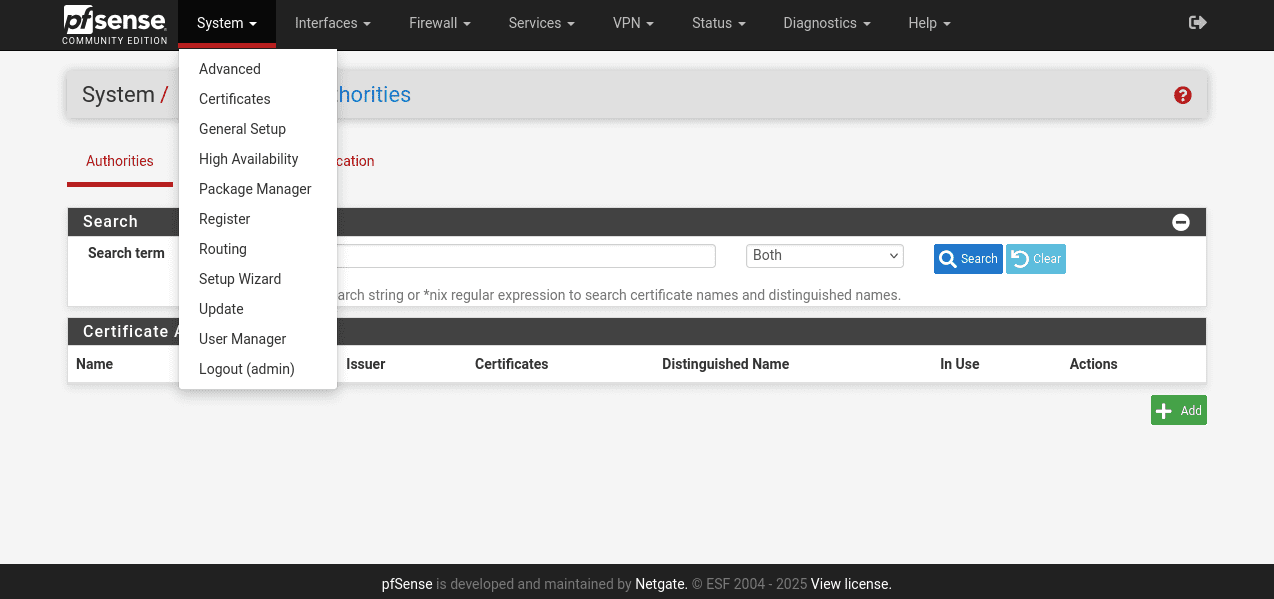

1. Ouvrez l'interface de votre routeur pfSense et accédez à System > Certificates > Authorities.

Si vous ne savez pas comment accéder à l'interface de votre routeur, consultez nos instructions sur comment trouver l'adresse IP de votre routeur.

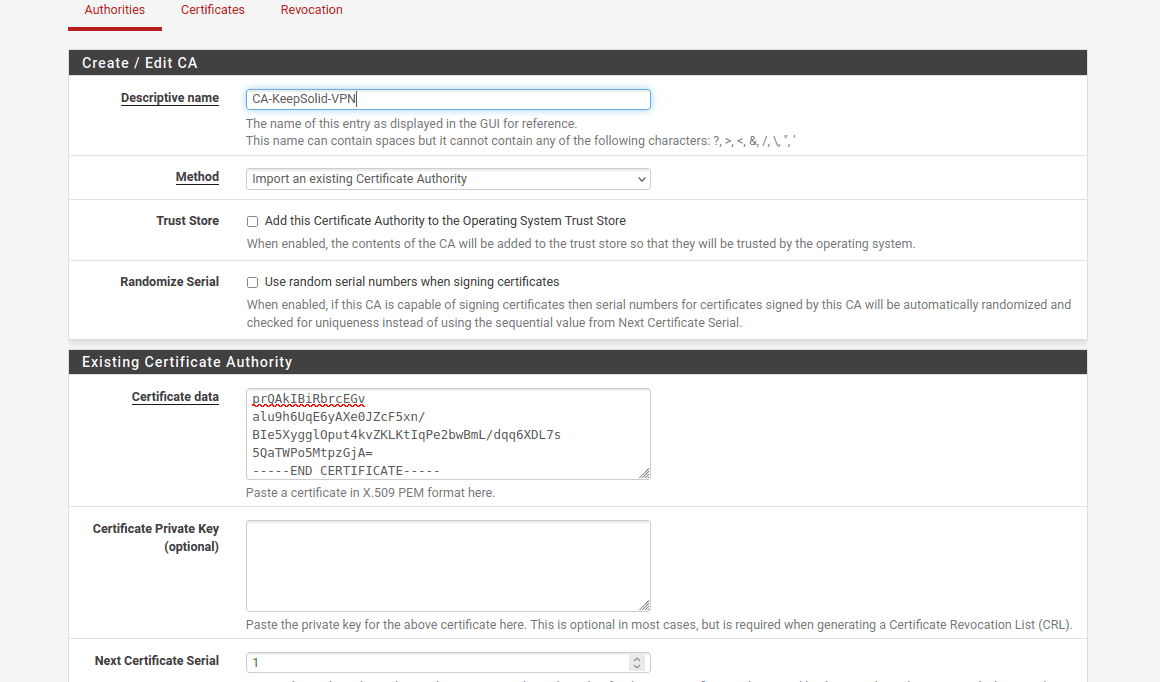

2. Remplissez les champs suivants:

- Descriptive name (Descriptive name): Entrez le nom de votre choix

- Method (Méthode): Sélectionnez Importer une autorité de certification existante

- Certificate data (Données de certificat): Collez le texte du fichier de configuration, qui apparaît entre <CA> et </CA>, comprenant les lignes BEGIN CERTIFICATE (DÉBUT DU CERTIFICAT) et FIN DU CERTIFICAT

- Serial for next certificate (Numéro de série pour le prochain certificat): Entrez n'importe quel nombre de votre choix

3. Lorsque vous avez terminé, cliquez sur Save (Sauver).

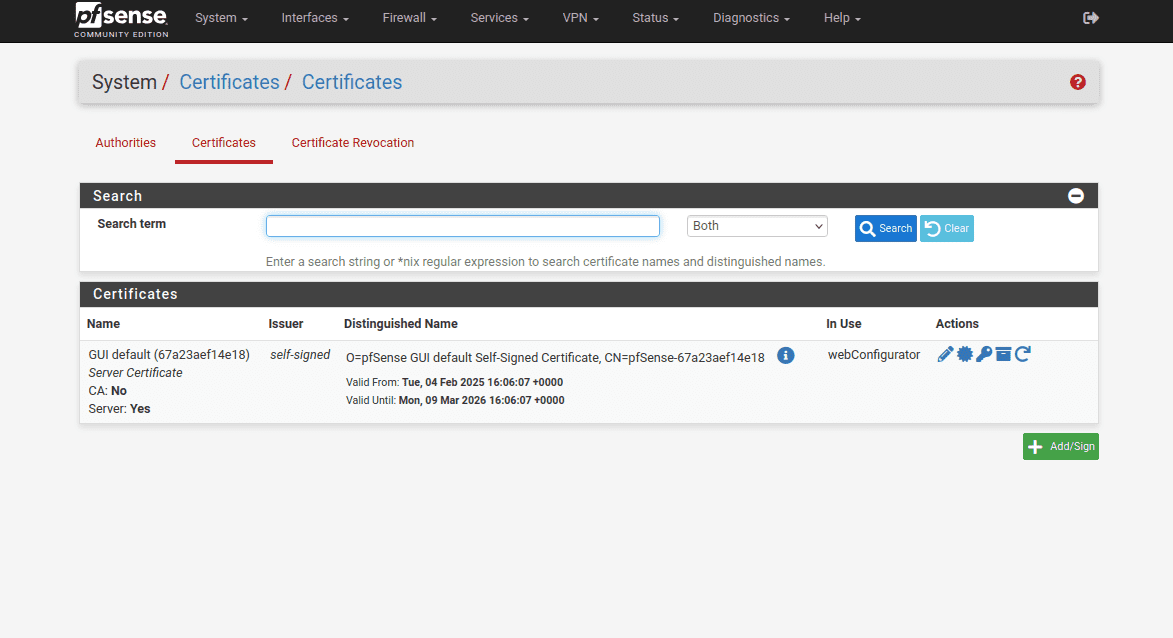

4. Accédez au System > Certificates > Certificates et cliquez sur Add (Ajouter).

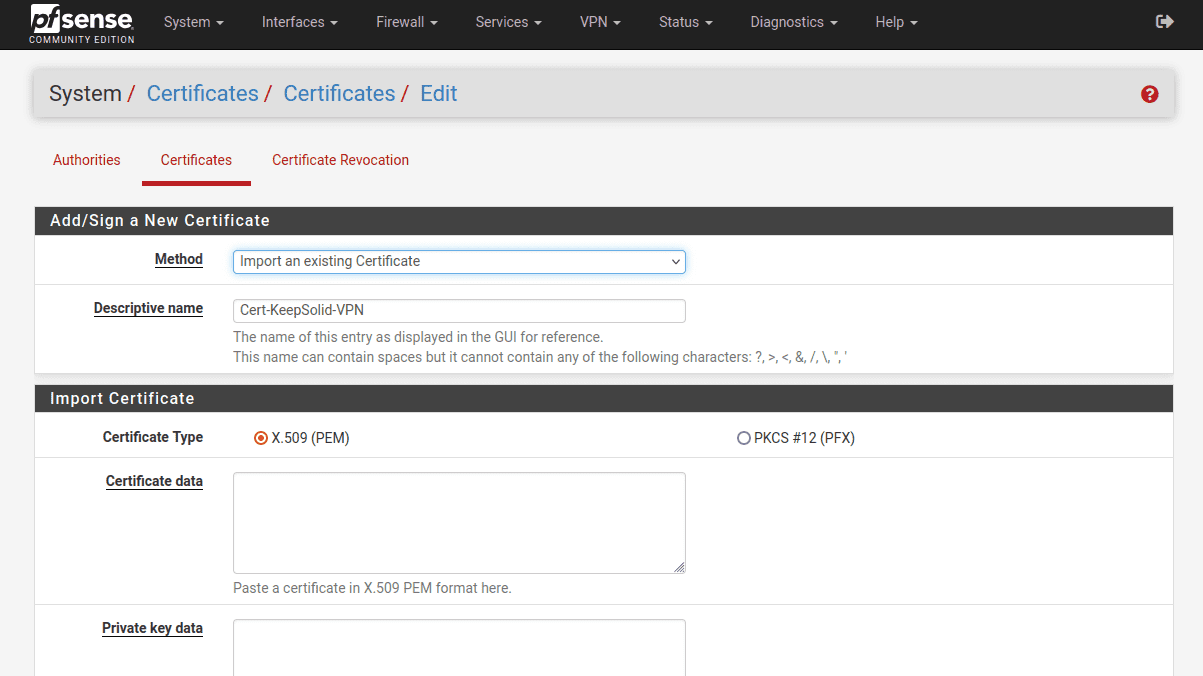

5. Complétez les champs de la manière suivante:

- Descriptive name (Descriptive name): Entrez le nom de votre choix

- Method (Méthode): Sélectionnez Importer une autorité de certification existante

- Certificate data (Données de certificat): Collez le texte du fichier de configuration, qui apparaît entre <CERT> et </CERT>, comprenant les lignes BEGIN CERTIFICATE (DÉBUT DU CERTIFICAT) et END CERTIFICATE (FIN DU CERTIFICAT)

- Private key data (Données de clé privée): Collez le texte du fichier de configuration, qui apparaît entre les lignes <KEY> et </KEY>, comprenant les lignes BEGIN PRIVATE KEY (COMMENCER LA CLÉ PRIVÉE) et END PRIVATE KEY (FIN DE LA CLÉ PRIVÉE)

6. Une fois terminé, cliquez sur Save (Sauver).

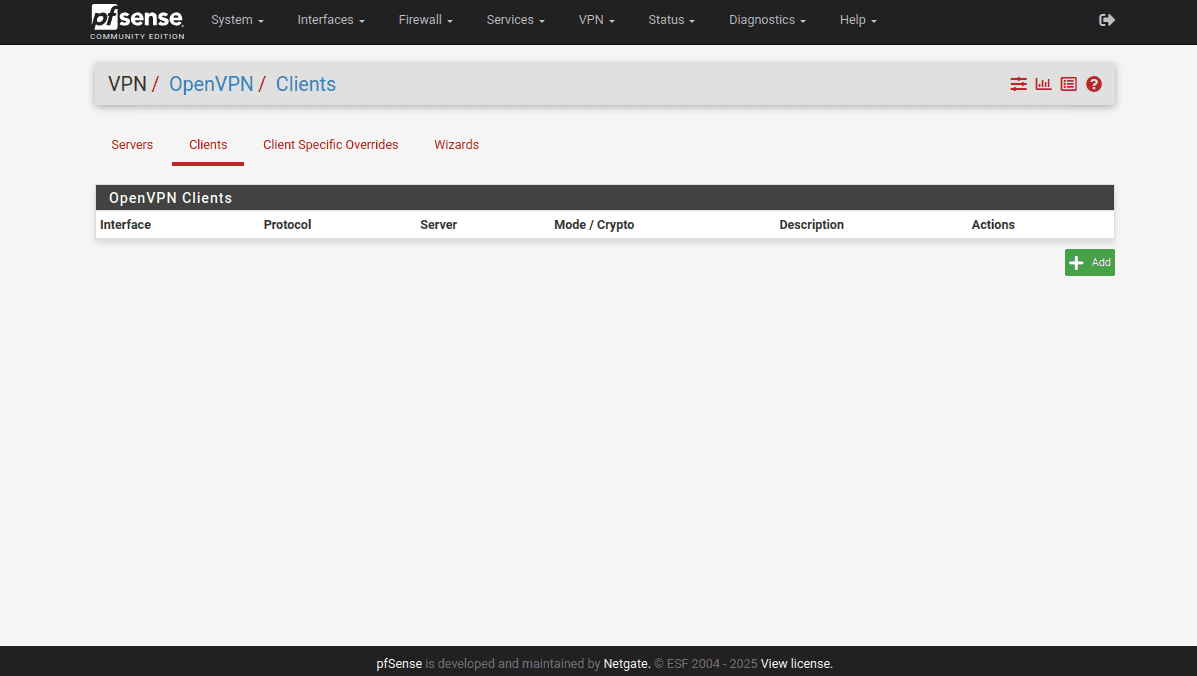

7. Accédez au VPN > OpenVPN® > Clients (Clients) et cliquez sur Add (Ajouter).

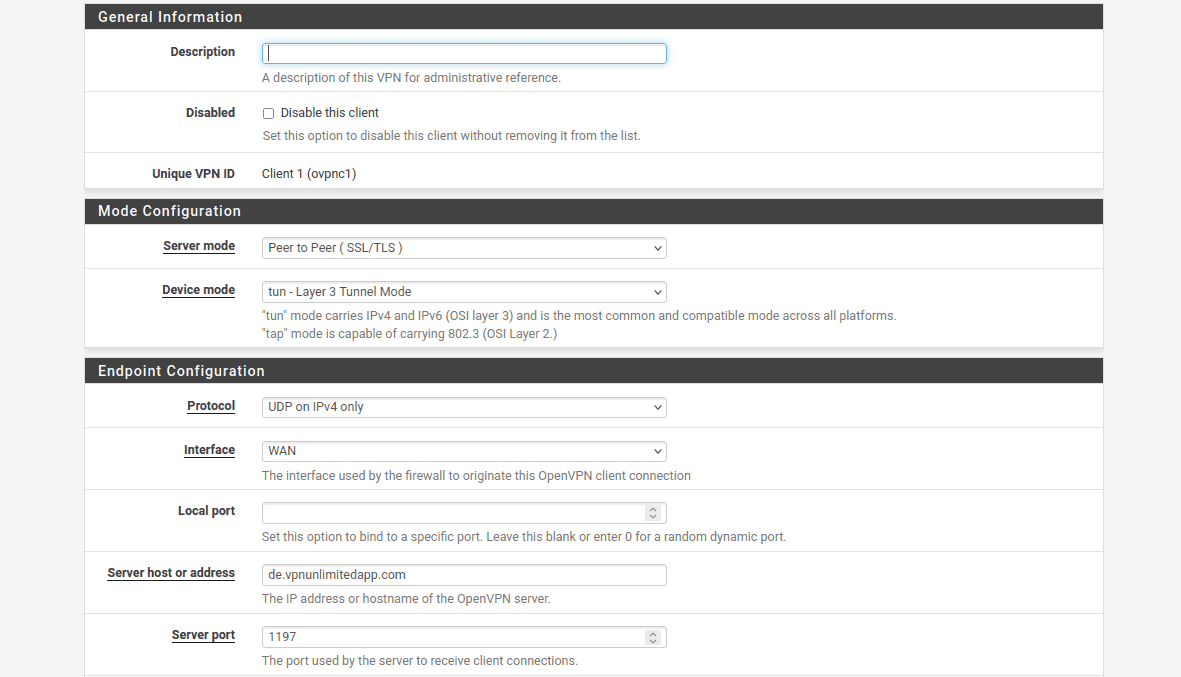

8. Complétez la section General Information (Information générale) du client pfSense OpenVPN® comme indiqué ci-dessous.Comme vous pouvez le voir, la plupart des champs sont laissés par défaut.

Pour votre information: Si vous rencontrez un problème lié au DNS sur une version plus récente de pfSense et que votre client OpenVPN ne fonctionne pas correctement, assurez-vous de définir une adresse IP au lieu d'un nom de domaine comme Server host or address dans les paramètres. Cette opération peut être nécessaire, car dans certaines versions récentes de pfSense, les fonctionnalités d'implémentation d'un serveur DNS peuvent entraîner des problèmes de résolution de noms de serveur VPN.

- Disable this client (Désactiver ce client): Laissez-le non coché

- Server mode (Mode serveur): D'égal à égal (SSL/TLS)

- Protocol (Protocol): UDP sur IPv4 seulement

- Device mode (Mode appareil): tun – Layer 3 Tunnel Mode /Mode tunnel de couche 3/

- Interface (Interface): WAN

- Local port (Port local): Laissez le champ vide

- Server host or address (Hôte ou adresse du serveur): Tapez l'adresse du serveur VPN sélectionné (vous pouvez le trouver dans le champ Domain name (Nom de domaine) des configurations OpenVPN® que vous avez précédemment générées)

- Server port (Port de serveur): 1197

- Proxy host or address (Hôte ou adresse proxy): Laissez le champ vide

- Proxy port (Port proxy): Laissez-le vide

- Proxy Authentication (Authentification proxy): Aucun

- Description (Description): Vous pouvez laisser le champ vide

Dans User Authentication Settings (Paramètres d'authentification utilisateur) vous n'avez pas besoin d'apporter de modifications.

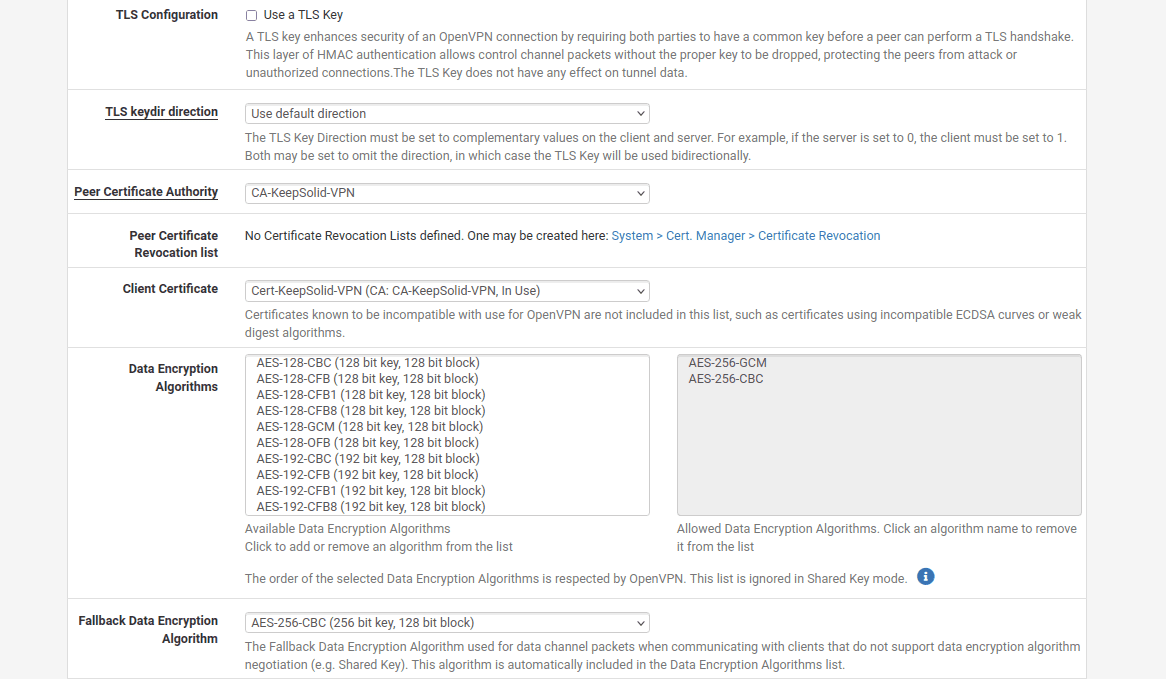

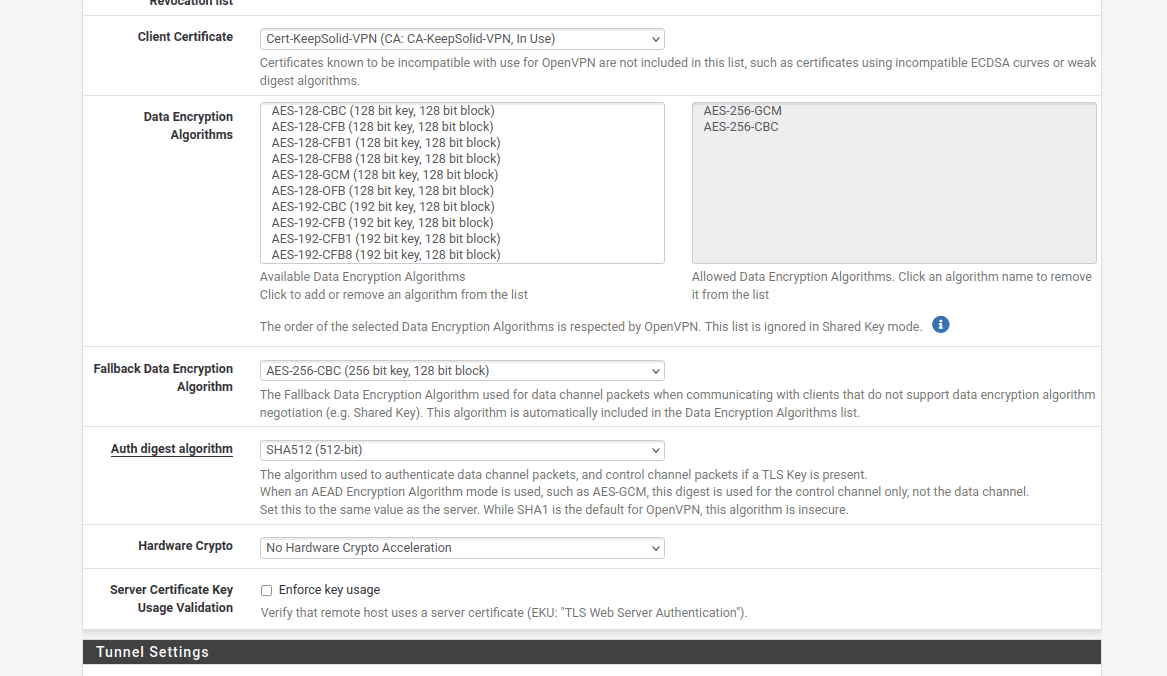

9. Ensuite, naviguez au Cryptographic Settings (Paramètres cryptographiques) et complétez cette section de la manière suivante:

- Use a TLS Key (Utiliser une clé TLS): Laissez-le non coché

- Peer Certificate Authority (Autorité de certification homologue): Sélectionnez le certificat VPN Unlimited que vous avez précédemment ajouté

- Client Certificate (Certificat du client): Dans la liste déroulante, sélectionnez le certificat VPN Unlimited

- Encryption Algorithm (Algorithme de cryptage): Select the option AES-256-CBC (256 bit key, 128 bit block)

- Enable NCP (Activer NCP): Cochez cette option

- NCP Algorithms (Algorithmes NCP): Faites défiler la liste des algorithmes de chiffrement NCP disponibles et recherchez AES-256-GCM. Cliquez dessus pour l'ajouter à la liste Algorithmes NCP autorisés sur la droite.

- Auth digest algorithm (Algorithme de résumé d'authentification): Sélectionnez SHA512 (512-bit)

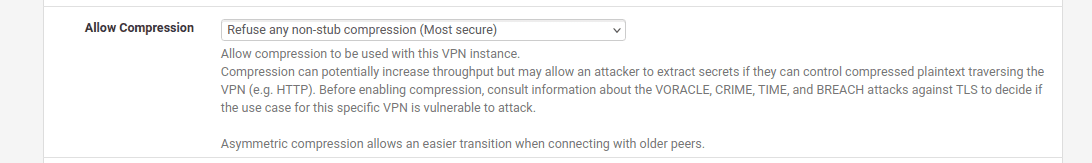

10. Dans les Tunnel Settings du client VPN pfSense, naviguez jusqu'à Allow Compression et sélectionnez Refuse any non-stub compression (Most secure) pour vous assurer que la compression est désactivée.

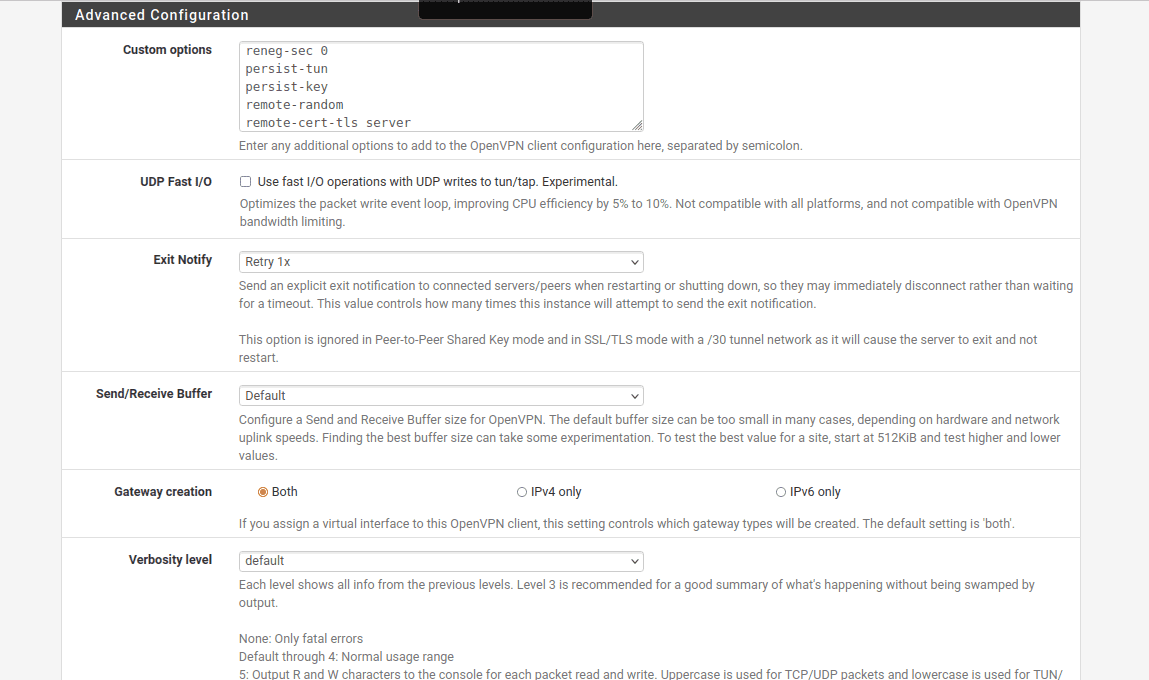

11. Naviguez au section Advanced Configuration (Configuration Avancée) et saisissez les données suivantes dans le champ Custom options (Options personnalisées):

reneg-sec 0;

persist-tun;

persist-key;

remote-random;

remote-cert-tls server;

route-metric 1;

12. Une fois que vous avez rempli les champs, cliquez sur Save (Sauver) au bas de la page.

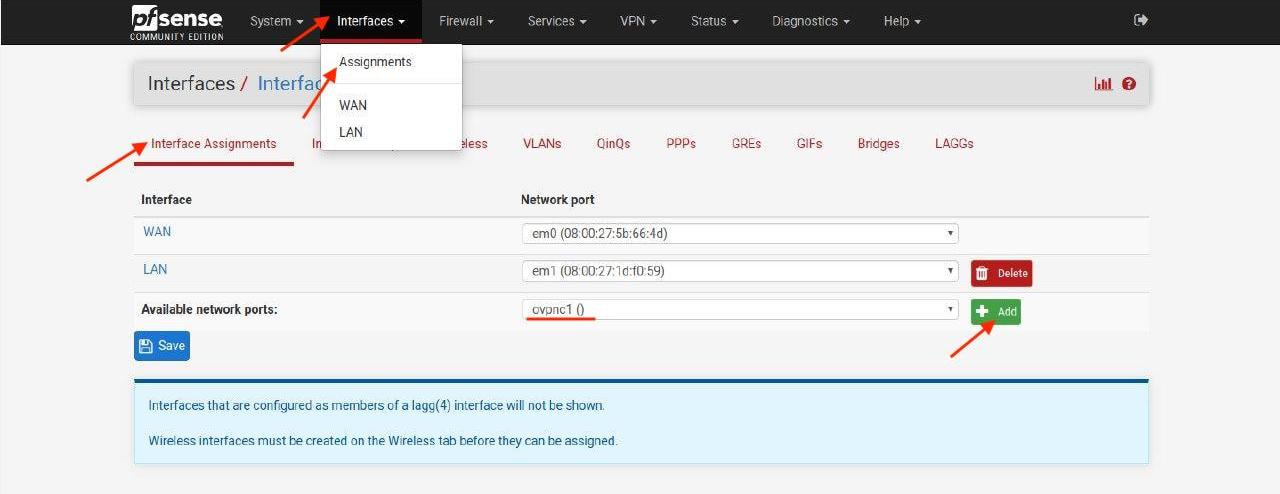

13. Naviguez au Interfaces (Interfaces) > Assignments (Affectations) et cliquez sur Add (Ajouter).

Le nom du port réseau sera probablement nommé ovpnc1. Veuillez vous assurer que la nouvelle interface est sélectionnée comme ovpnc1 (ça peut être ovpnc2, ovpnc3, etc, selon que vous avez d'autres interfaces ovpn ou non).

14. Lorsque vous avez terminé, cliquez sur Save (Sauver).

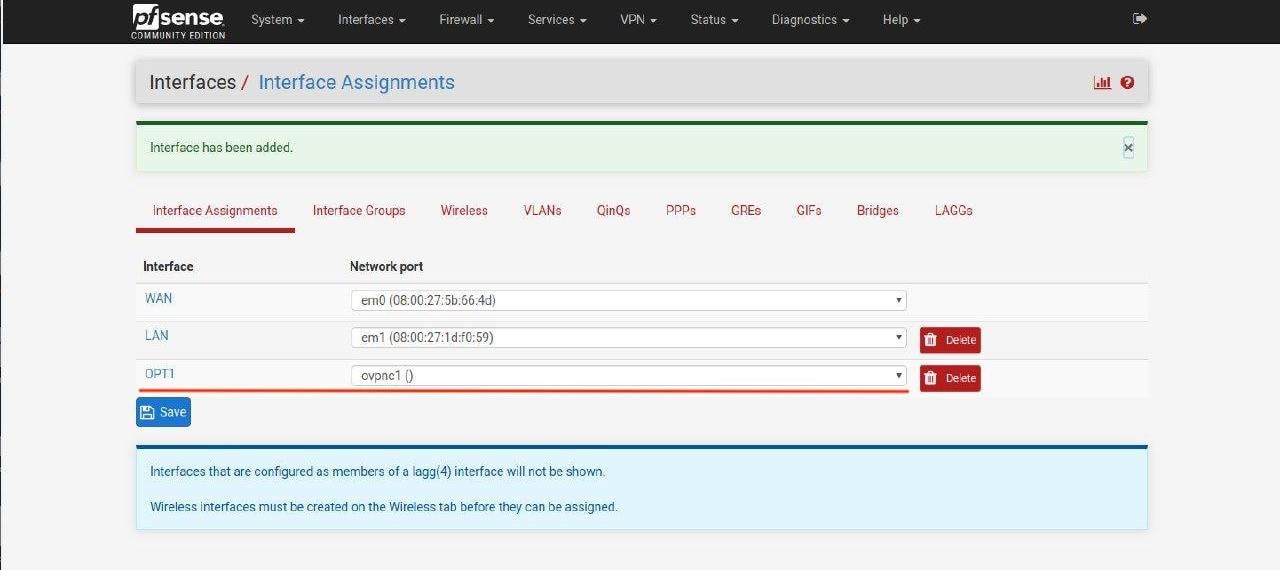

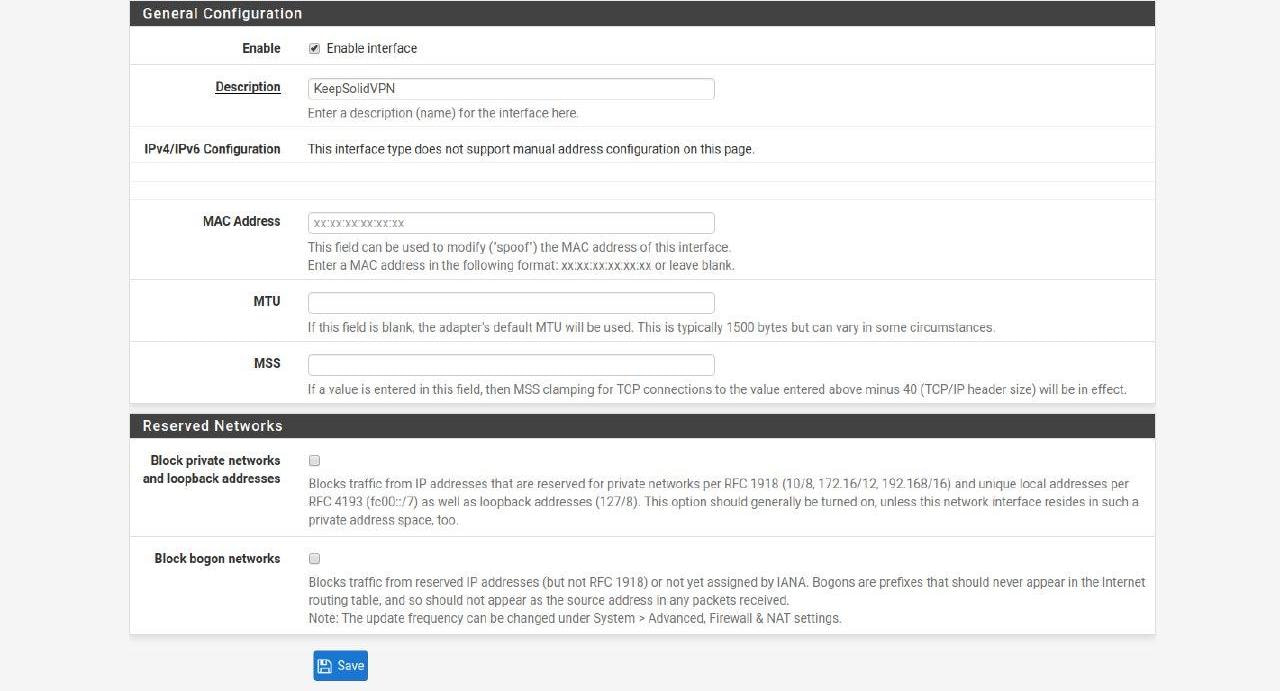

15. Naviguez au Interfaces (Interfaces) > OPT1 (votre nouveau nom d'interface de l'étape précédente).

Remplissez les champs comme indiqué ci-dessous. Comme vous pouvez le voir, la plupart d'entre eux devraient être laissés vides.

- Enable (Activer): Cochez la case pour Enable interface (Activer l'interface)

- Description (Description): Entrez le nom de votre choix, par exemple KeepSolid-VPN

16. Aucun autre changement n'est requis. Cliquez sur Save (Sauver) et Apply Changes (Appliquer les modifications).

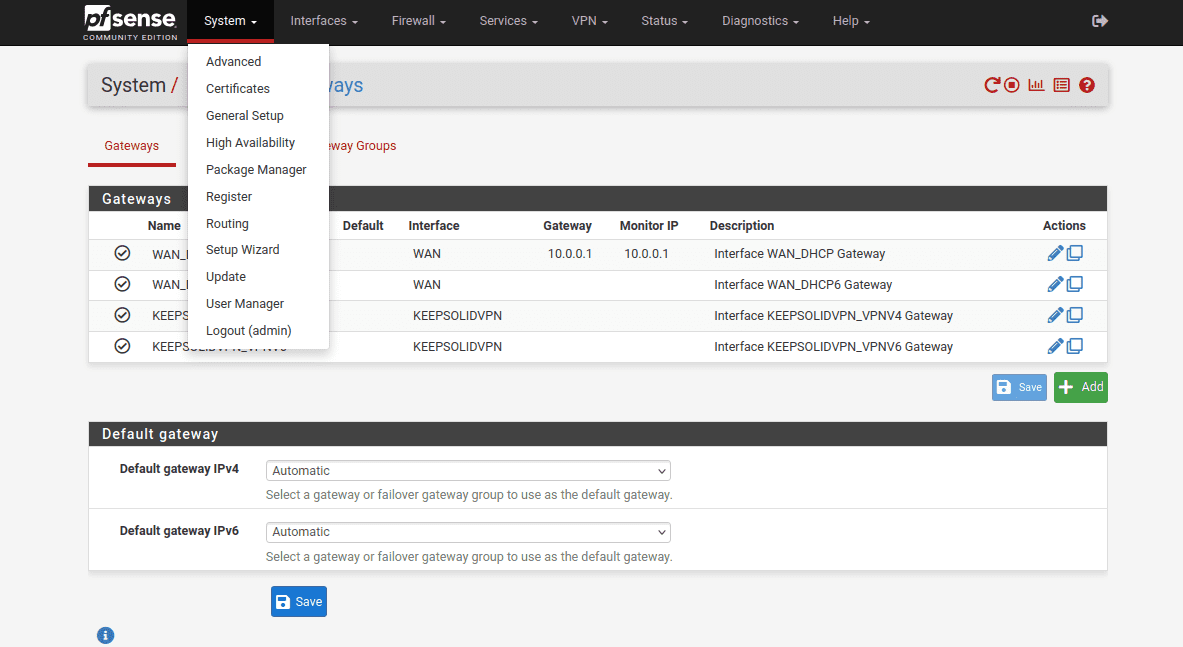

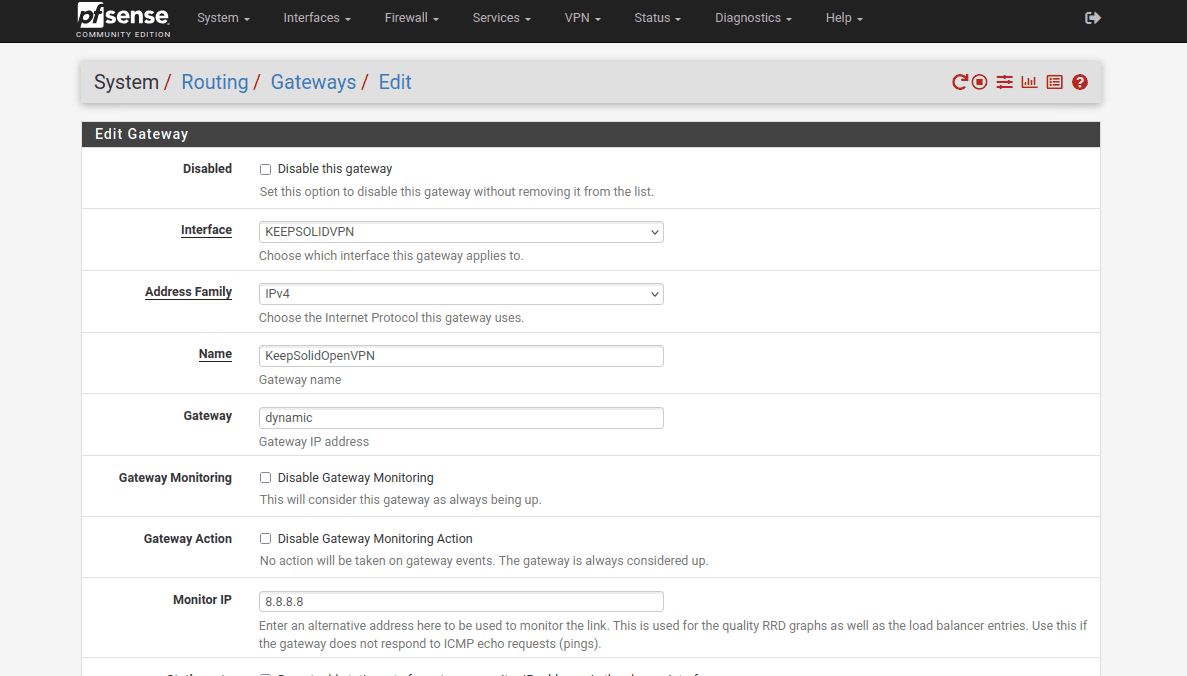

17. Naviguez au System (Système) > Routing (Routage) et cliquez sur Add (Ajouter).

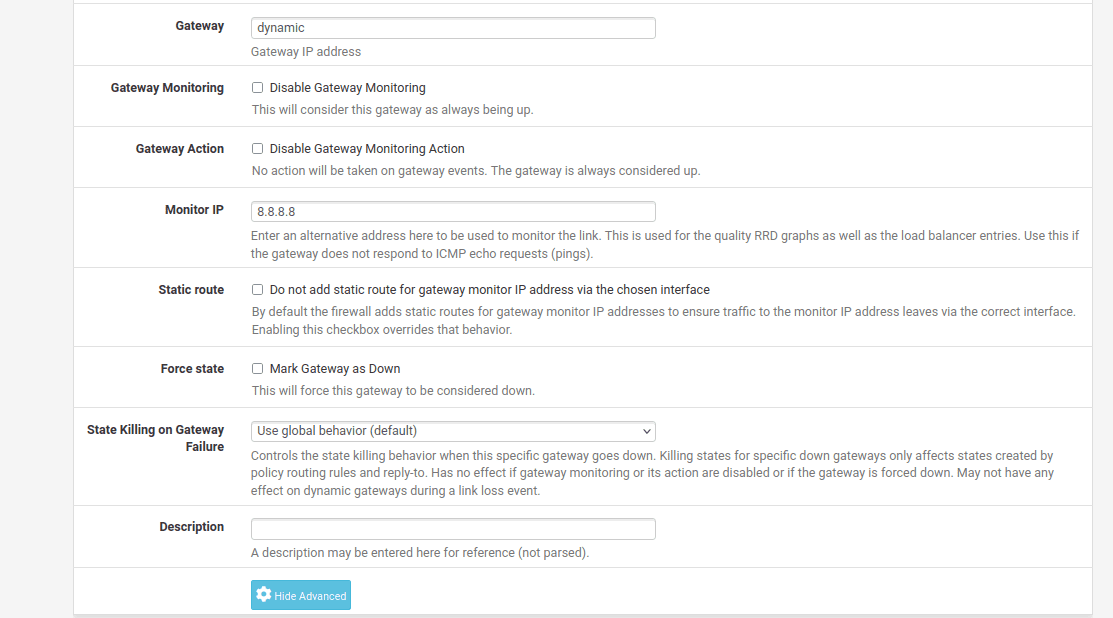

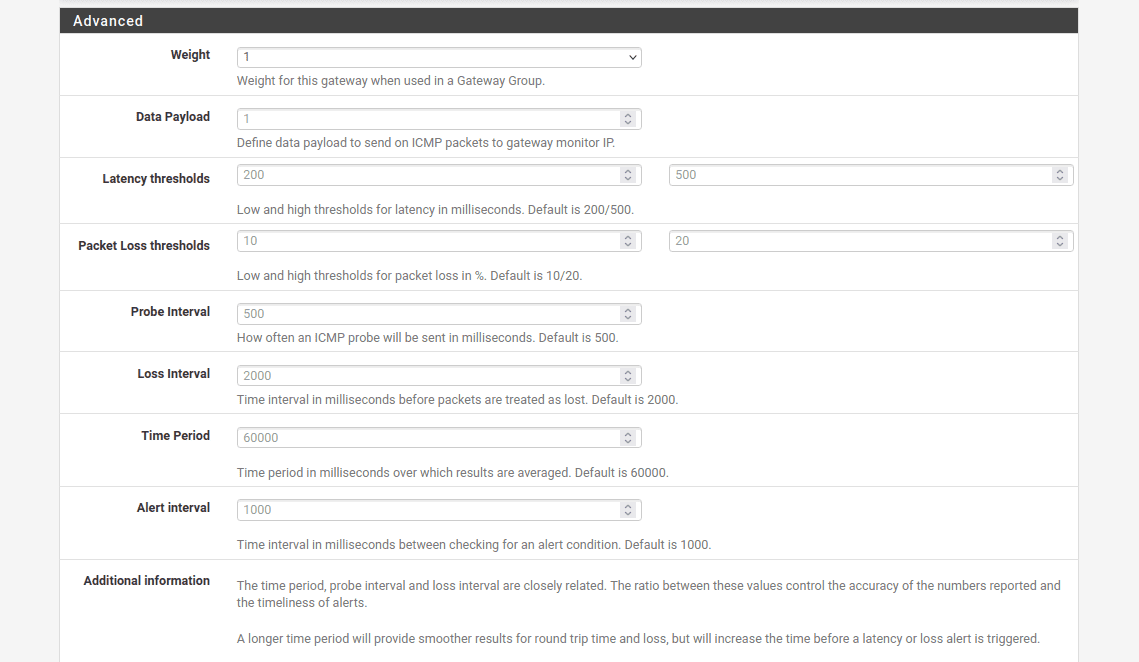

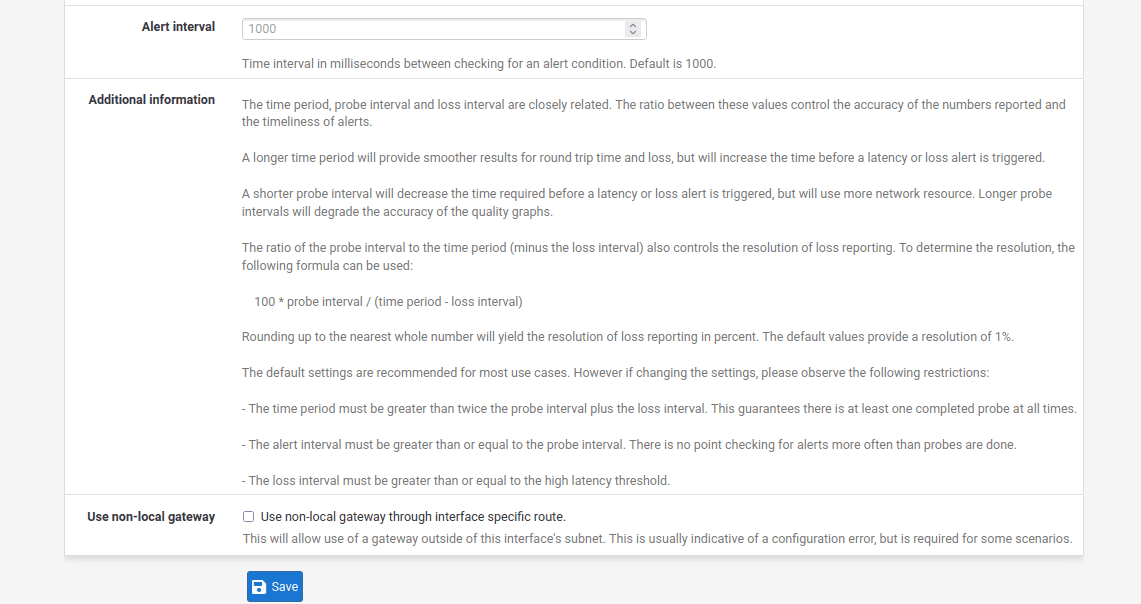

18. Remplissez les champs de la passerelle VPN pfSense comme indiqué ci-dessous et cliquez sur Save (Sauver) et Apply Changes (Appliquer les modifications).

Comme vous pouvez le voir, la plupart des champs sont laissés par défaut ou vides.

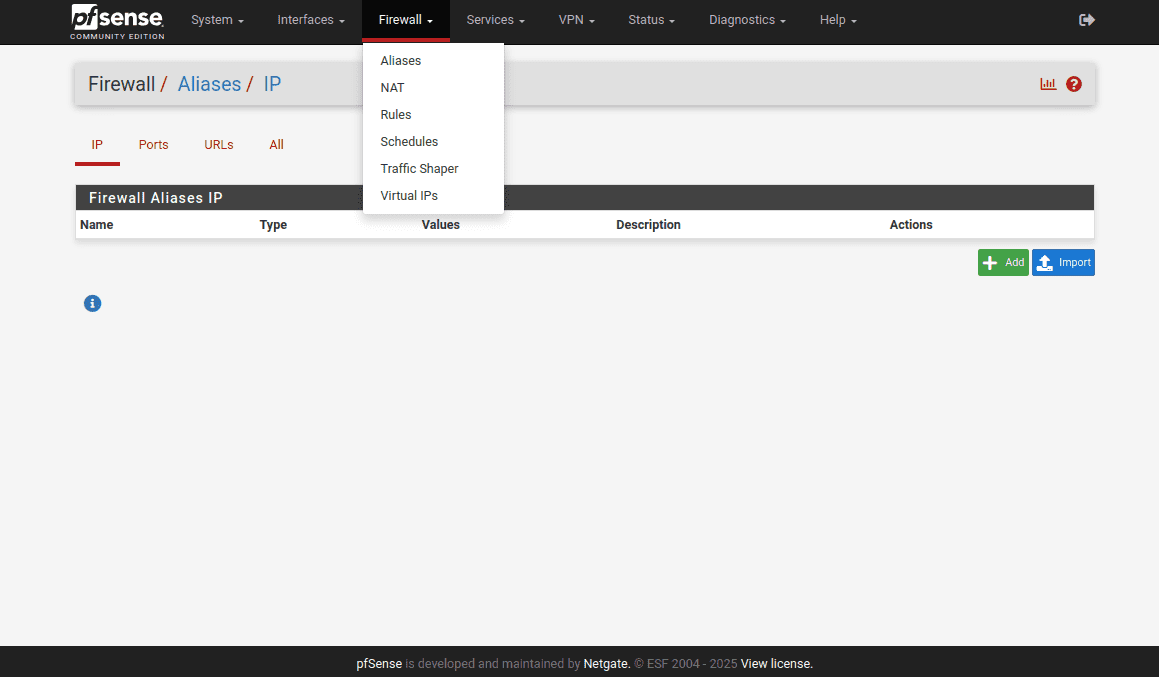

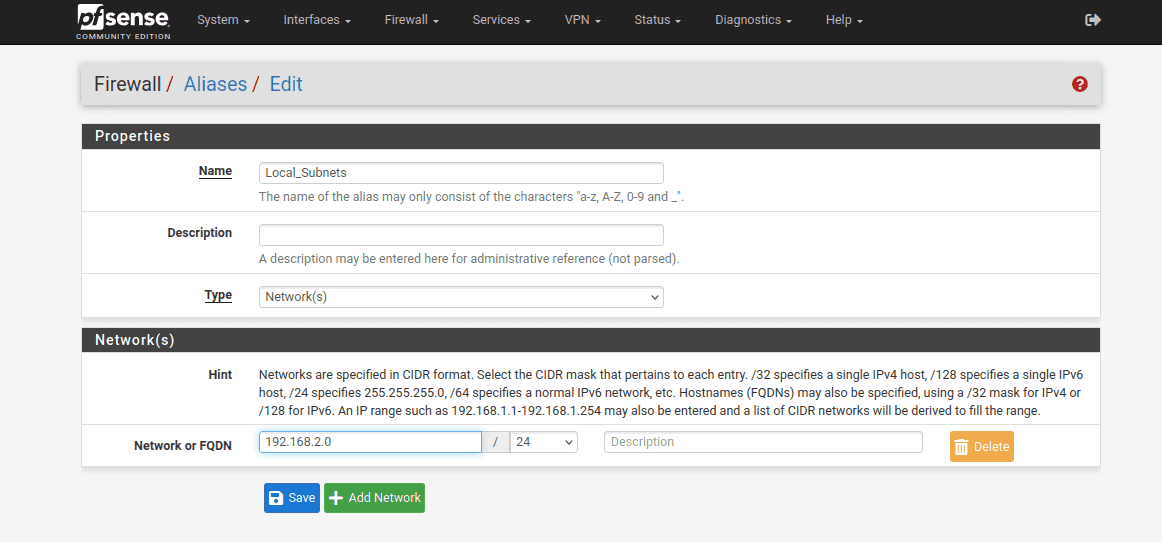

19. Naviguez au Firewall > Aliases > IP et cliquez sur Add (Ajouter).

20. Remplissez les champs comme indiqué ci-dessous.

21. Lorsque vous avez terminé, cliquez sur Save (Sauver) et Apply Changes (Appliquer les modifications).

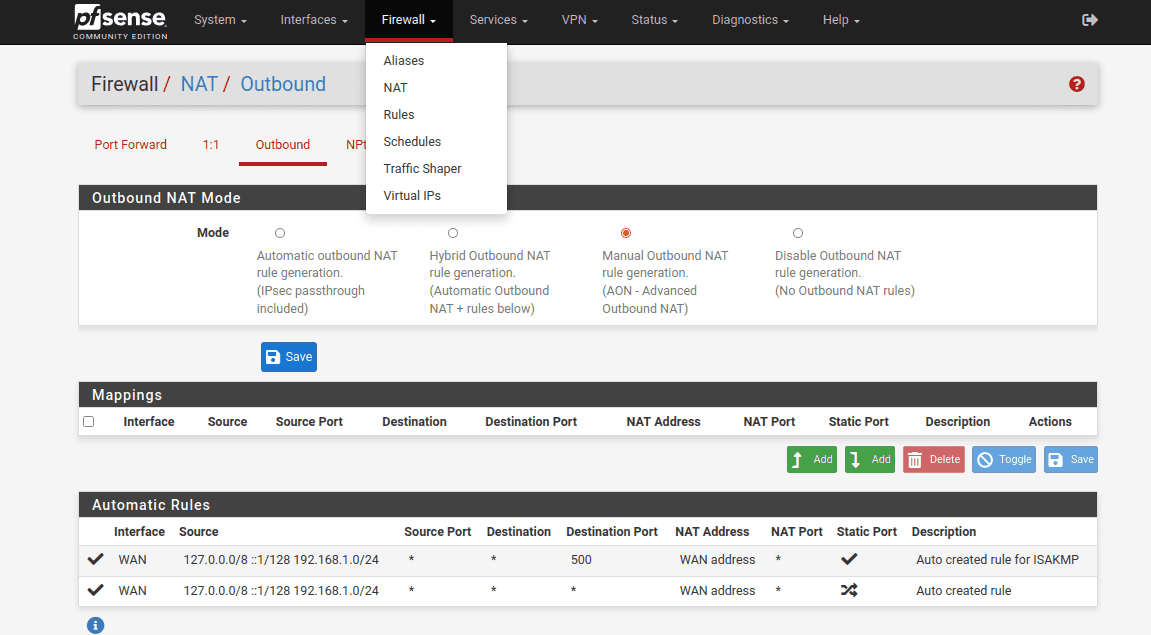

22. Ensuite aller à Firewall > NAT > Outbound (Sortant).

23. Mettez le Mode a Manual (Manuel), puis cliquez sur Save (Sauver) et Apply Changes (Appliquer les modifications).

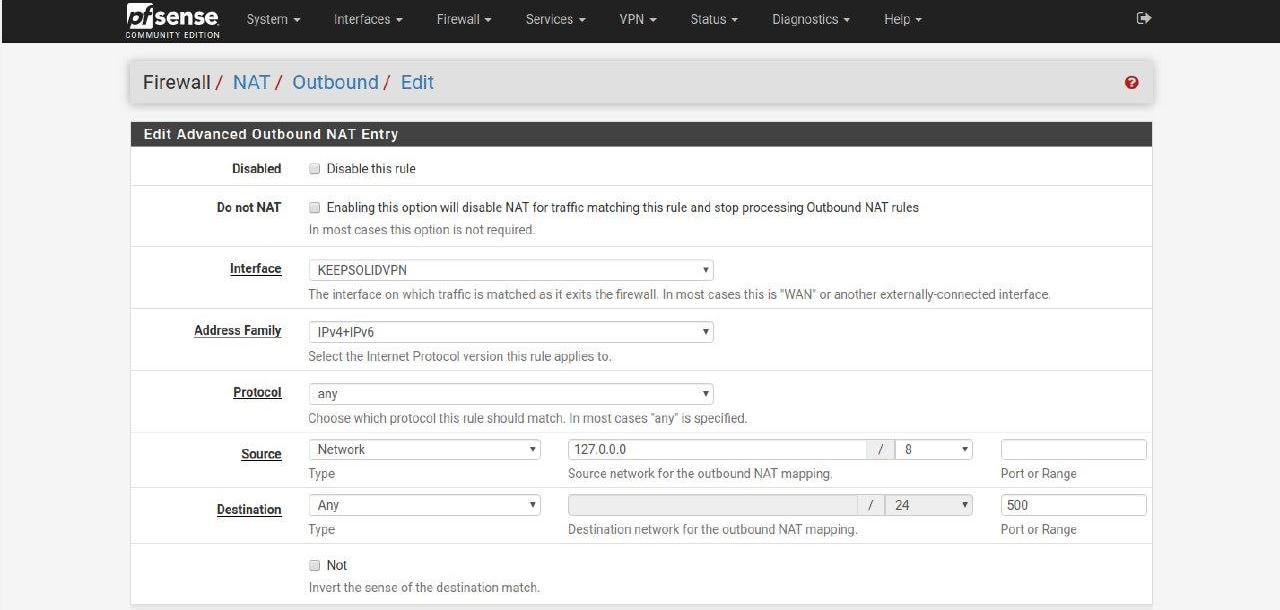

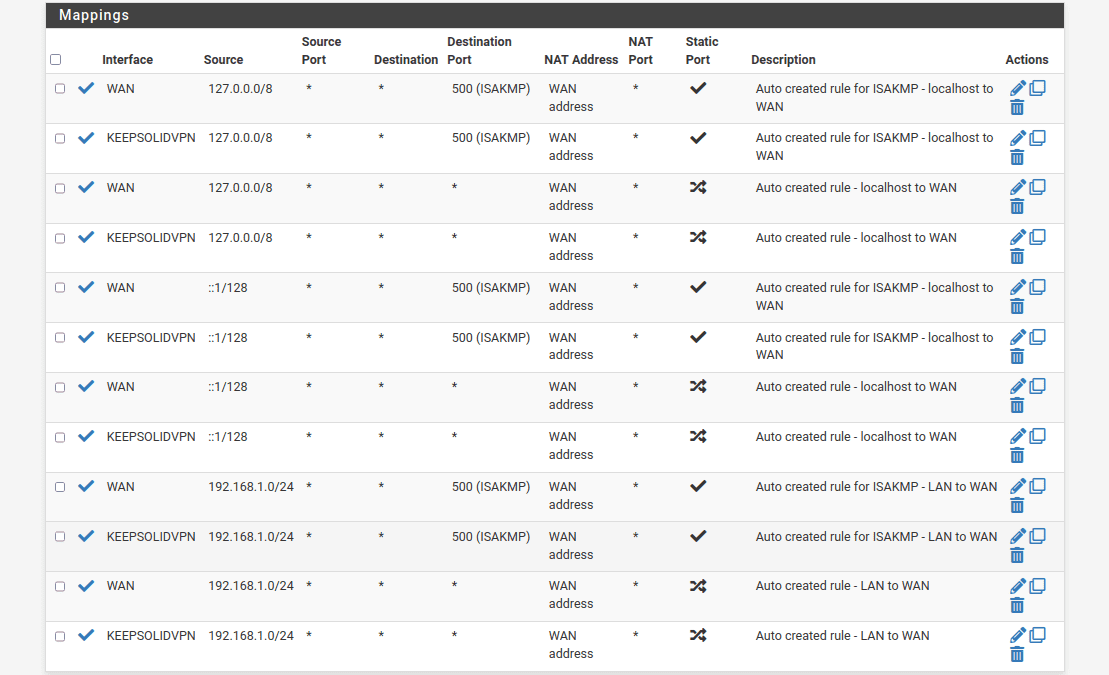

24. Après cela, vous devez faire des copies de vos connexions WAN.

Cliquez sur

Votre liste de mappages doit être la suivante:

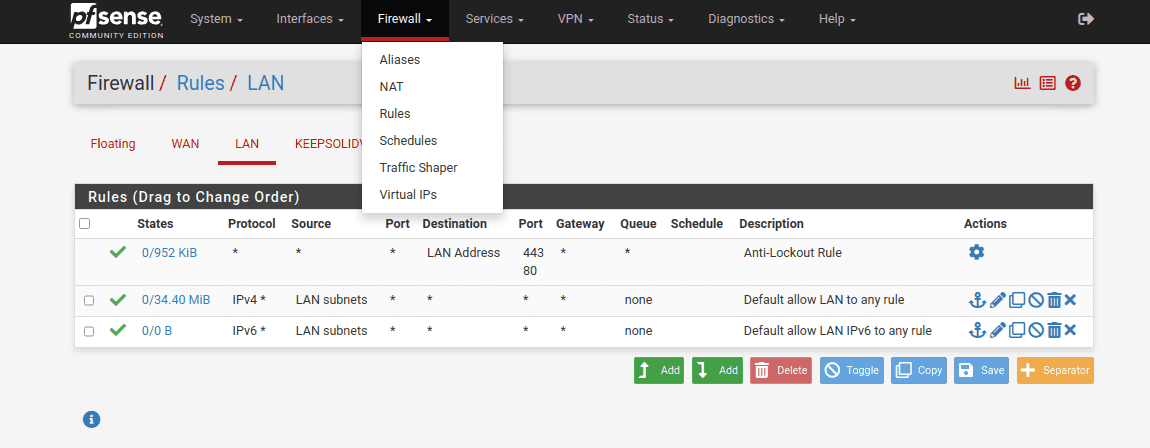

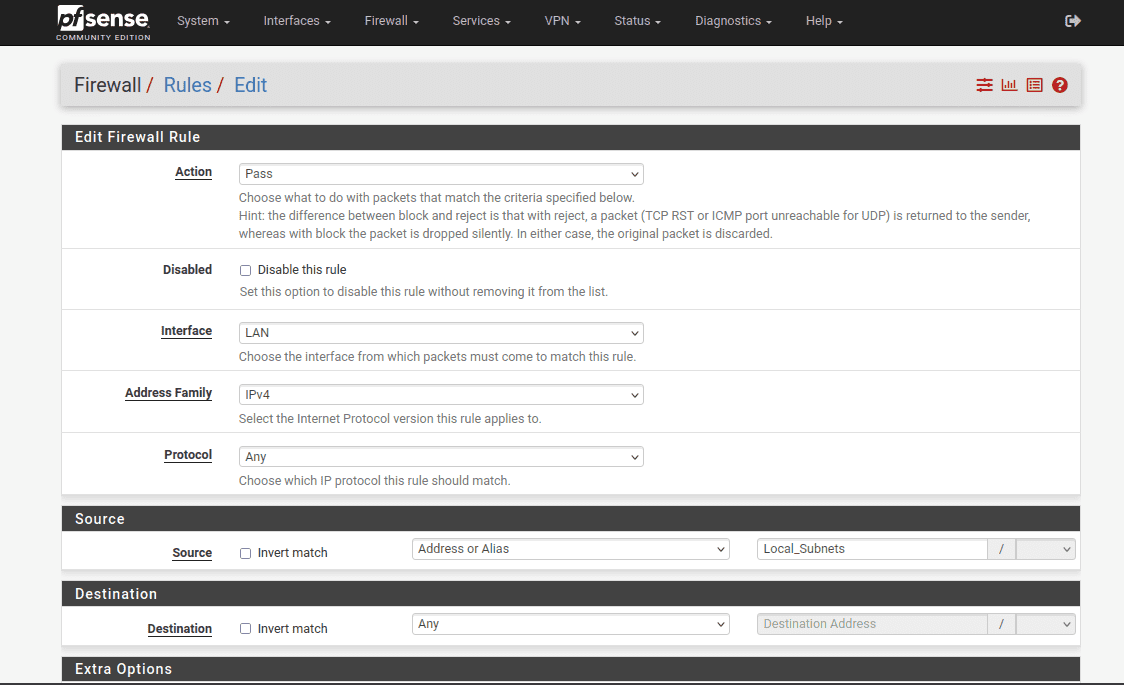

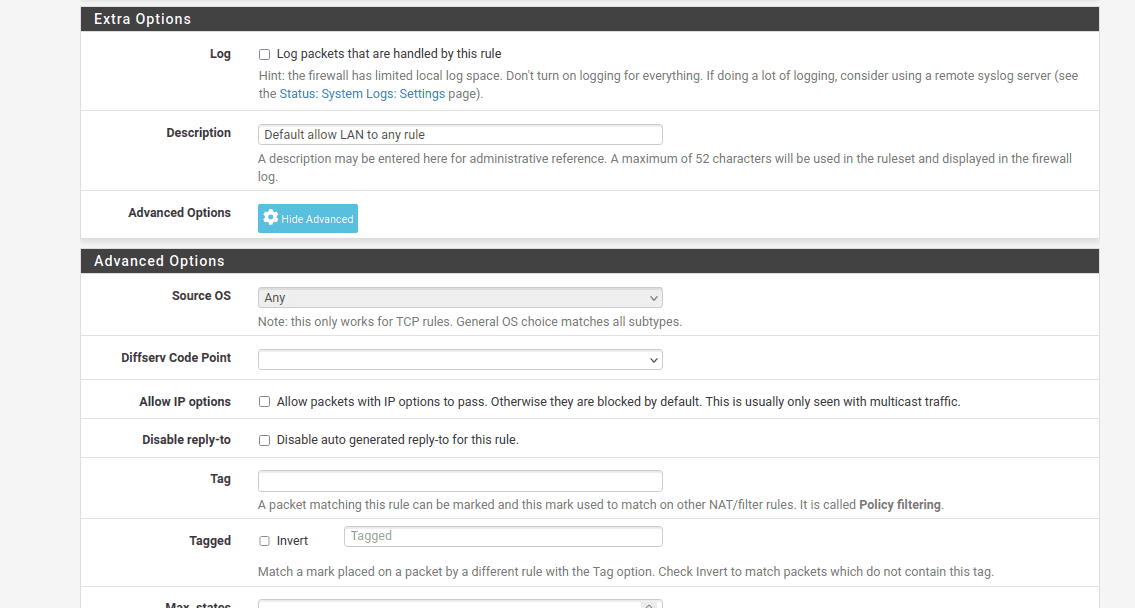

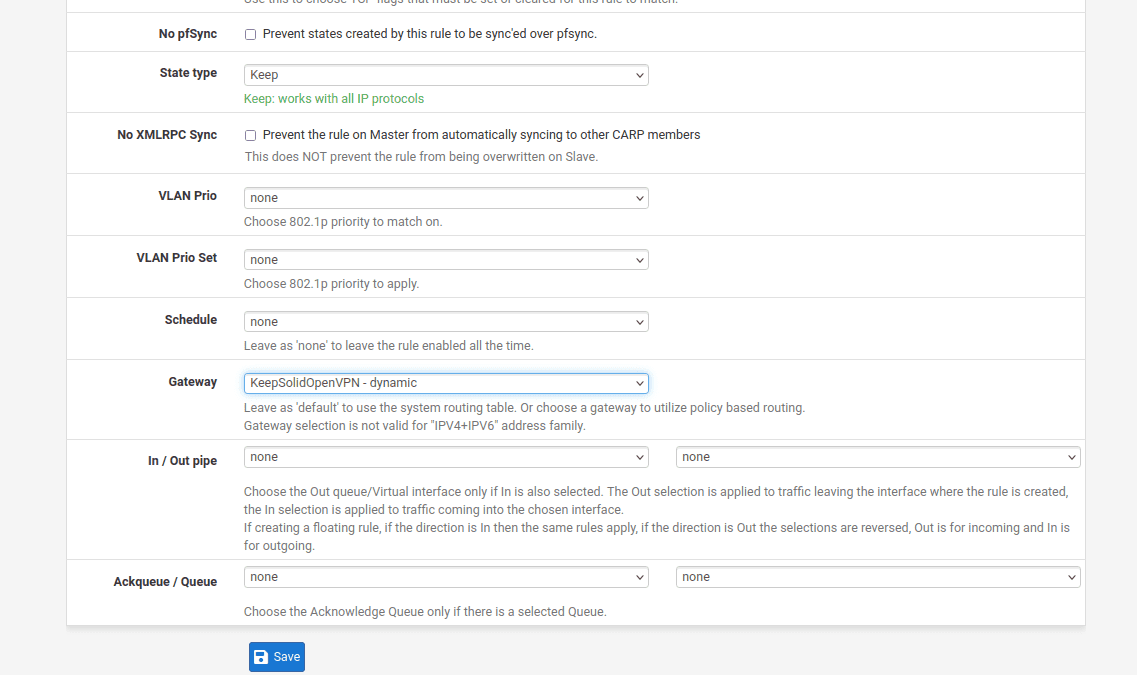

25. Accédez au Firewall > Rules (Règles) > LAN et cliquez sur Add (Ajouter).

26. Remplissez les champs comme indiqué dans les captures d'écran ci-dessous et cliquez sur Save (Sauver). La plupart des champs sont laissés par défaut ou vides.

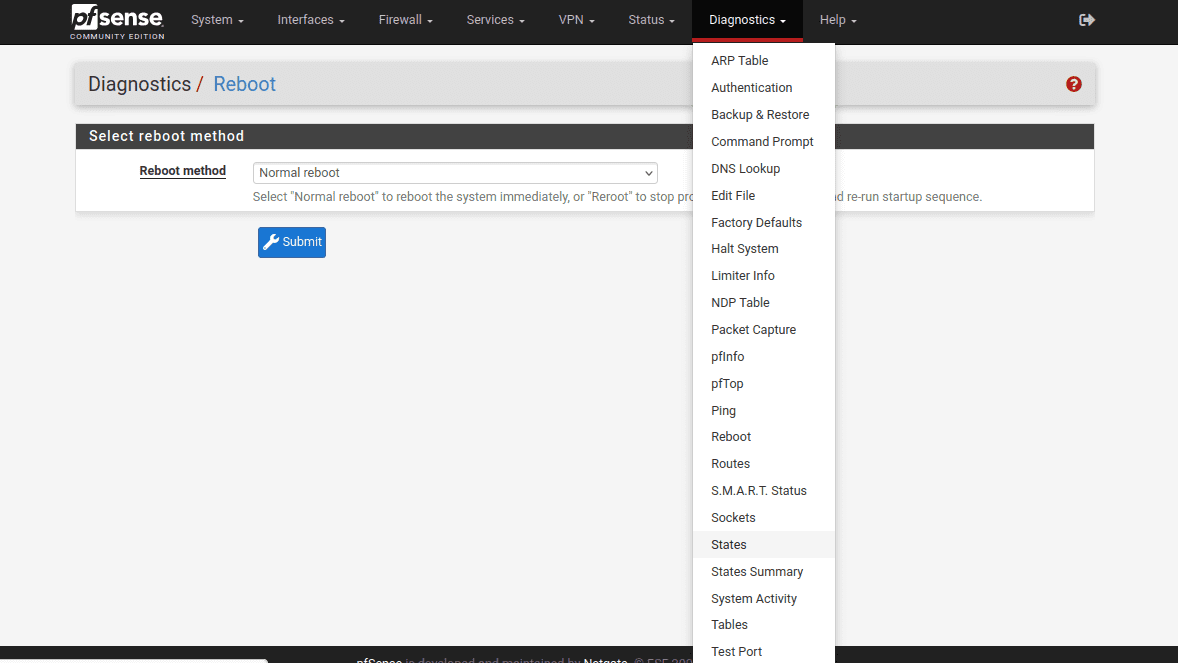

27. Pour terminer la configuration du VPN pfSense, accédez à Diagnostics (Diagnostics) > Reboot (Redémarrer) et attendez quelques instants que votre routeur pfSense redémarre.

C'est à peu près ça! Vous avez terminé la configuration du VPN pfSense et avez maintenant une connexion OpenVPN® en cours d'exécution sur votre routeur pfSense.Si vous avez besoin de guides de configuration VPN pour d'autres appareils, assurez-vous de consulter notre Page des manuels pour trouver celui dont vous avez besoin. Besoin d'aide? N'hésitez pas à contacter notre service au client, nous serons heureux de vous aider!

“OpenVPN” est une marque déposée de OpenVPN Inc.

Obtenez VPN Unlimited dès maintenant

Configurez VPN Unlimited sur votre routeur pfSense et sécurisez tous les appareils connectés!